目标:某大型国企;

要求:提供资产表,只可以攻击表中资产,关键系统不得攻击;

手段:不允许社工钓鱼;

这是这次要分享的案例实施时客户提的要求,那么前期的资产收集工作也就可以适当的减少,只去关注资产表中的系统即可

对表中资产进行探测,这里推荐Ehole,会对其中的重点资产进行标注

柿子捡软的捏,先搞shiro(虽然不抱啥希望)

好吧,有钥无链,这种好事终究是轮不到我头上,随后再对列表中的用友和致远进行尝试,均没有历史漏洞可以进行RCE,同时发现关键系统都有安全设备的拦截。

软柿子没得捏,那就老老实实做测试吧,接下来就看到了这些画面

但是,一轮过去却没有一个系统猜出账户,所以准备另辟蹊径,看看同IP的旁站,对IP段进行端口扫描,发现一个会议管理系统

该系统在登陆界面出现了管理员的姓名及工号,随手一试工号+123456,啪的一下!就突然打开了新世界的大门

嘿!报备后修改密码为复杂密码成功登录,但是很可惜,系统只有预约会议的功能,无法进行其他深入利用

虽然会议系统无法深入,但是这个账号密码却是可以进行利用。首先,知道了目标单位工号规则为六位数,同时此人作为该系统的管理员,未修改该系统的密码,猜测其他系统极有可能也是弱口令,可利用该工号及密码在其他系统进行撞库

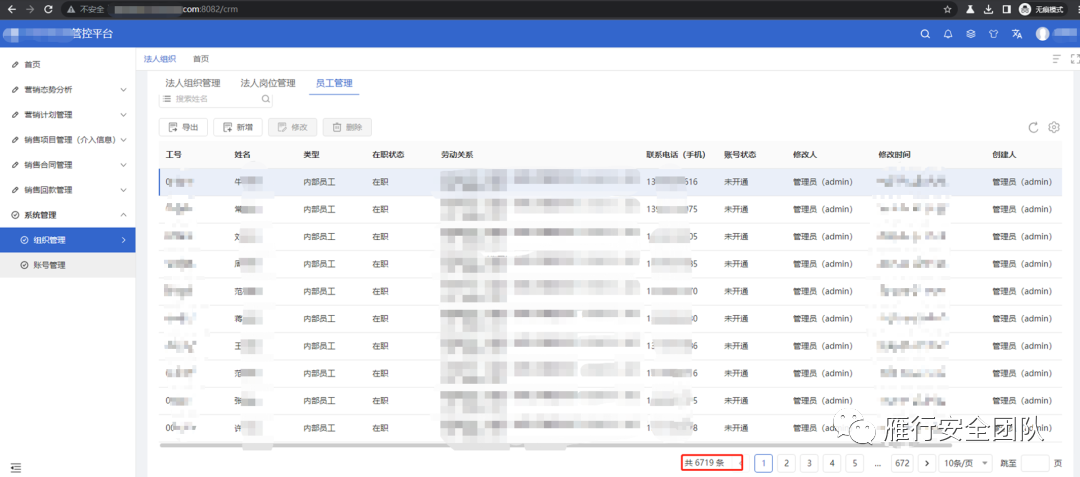

通过对其他系统的撞库,在一处管控平台利用该工号+123456成功登录

看着这个名字挺熟悉,回到会议系统查看,发现该系统可能为正在开发的测试系统,在会议安排中还有着该系统的开发计划

虽然系统可能还在开发阶段,但是里面却是干货满满,通过该系统获取到了集团所有员工对应的工号、姓名及手机号共计数千条

再看一眼这个系统的管理员账号,只有这14个账号可以进行登录,真是走了狗屎运了,还就在几千工号里碰上了这个弱口令,不然去跑字典,估计跑到1000我就Ctrl+C了

随后,在这个系统经过测试,发现系统上传功能白名单限制,无法绕过,但是有着全员的信息,那么对其它系统下手就容易多了。

小兄弟拿着所有人的信息去各个系统进行弱口令爆破,那可真是硕果累累啊

接下来便是平平无奇的收网环节,在一处弱口令登录的crm系统中翻来翻去,找到一处编辑器任意文件上传

这处任意文件上传的发现也挺坎坷,在系统中发现,它所使用的所有接口都是白名单,包括业务功能中的附件上传、个人的头像上传都是使用统一接口

但是通过点点点,发现在个人主页处存在一个论坛功能,使用的编辑器存在任意文件上传

上传jsp代码可成功解析

随后便是快乐的内网横向环节喽

总结

这次的攻防演练过程中,技术方面并没有特别出彩的地方,但每个成果和链路的发现过程都离不开测试及信息收集中对小细节的细心

如有侵权请联系:admin#unsafe.sh