Il centro di ricerca in scienze digitali Eurocom ha pubblicato un rapporto in cui viene spiegato come i dispositivi Bluetooth BR/EDR (Bluetooth basic Rate/Enhanced Data Rate) che supportano l’accoppiamento Secure Connections e Secure Simple Pairing nelle specifiche Bluetooth da 4.2 a 5.4, potrebbero essere vulnerabili agli attacchi man in the middle (MiTM) durante l’accoppiamento utilizzando le connessioni sicure.

Nella fattispecie, la ricerca avrebbe sviluppato una serie di nuovi attacchi denominati collettivamente BLUFFS (acronimo di Bluetooth Forward and Future Secrecy Attacks and Defenses) che potrebbero violare la segretezza delle sessioni Bluetooth, sfruttando in particolare due difetti precedentemente sconosciuti, nel processo di derivazione delle le chiavi di sessione Bluetooth per decrittografare i dati durante il loro scambio.

I difetti sono stati riconosciuti dal Bluetooth SIG (Special Interest Group) e tracciati con l’identificativo CVE-2023-24023.

BLUFFS, come può avvenire l’attacco

Con l’attacco BLUFFS il ricercatore presso Eurocom Daniele Antonioli spiega come sia riuscito a compromettere la riservatezza delle comunicazioni Bluetooth passate e future tra due dispositivi accoppiati, dimostrando come le vulnerabilità scoperte colpiscano direttamente l’architettura Bluetooth e gli attacchi siano efficaci indipendentemente dai dettagli hardware e software dei dispositivi target.

Modello 231: quali step per attuarla nell'ambito ESG

L’esecuzione dell’attacco presuppone che l’attaccante si trovi nel raggio d’azione Bluetooth dei due dispostivi target che scambiano dati e ne impersoni uno per negoziare una chiave di sessione debole con l’altro.

Dopo aver sfruttato le falle nel processo di derivazione, per forzare la derivazione di una chiave di sessione (SKC) breve, quindi debole e prevedibile, l’attaccante potrebbe esercitare un attacco di tipo brute force al fine di indovinare la chiave di sessione, consentendogli di decrittografare le comunicazioni passate e decrittografare/manipolare le comunicazioni future.

Di seguito lo schema temporale di un attacco tipo.

Fonte: Eurocom.

Nel dettaglio:

- Al tempo t1 l’attaccante forza la chiave di sessione SKC tramite un attacco MitM sniffando i messaggi scambiati dalle vittime.

- Al tempo t2 compromette tramite attacco brute force la chiave SKC rompendo la segretezza e decriptando il traffico passato al tempo t1.

- Al tempo t3 riutilizza la chiave SKC carpita per impersonare una vittima e compromette la segretezza futura.

Risultati dei test condotti

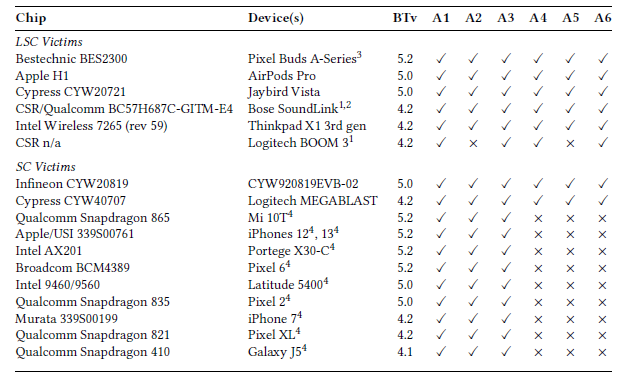

Nel documento Eurecom vengono descritti sei tipi di attacchi BLUFFS (A1-A6), che prevedono diversi scenari di spoofing e attacchi MiTM, ed i risultati dei test condotti su vari dispositivi con versioni Bluetooth dalla 4.1 alla 5.2, inclusi smartphone, auricolari e laptop che supportono Secure Connections (SC) o Legacy Secure Connections (LSC), confermano la suscettibilità ad almeno tre dei sei attacchi BLUFFS.

Fonte: Eurocom.

Possibili mitigazioni

Il documento propone anche delle implementazioni che potrebbero migliorare la derivazione della chiave di sessione attenuando la minaccia BLUFFS, come applicare la modalità connessioni sicure (SC) ove possibile e mantenere una cache per le chiavi SD “LSC session key diversifiers” per impedirne il riutilizzo da parte di un dispositivo malevolo.

Eurocom ha divulgato responsabilmente i risultati al Bluetooth SIG, nell’ottobre del 2022, che ha riconosciuto le scoperte. Al riguardo il SIG ha pubblicato anche una sua dichiarazione suggerendo di prevedere delle implementazioni che rifiutino le connessioni con chiavi di forza inferiore a sette ottetti, utilizzino la “Security Mode 4 Level 4” per una crittografia più robusta e operino in modalità “Secure Connections Only Mode” durante la fase accoppiamento.

Considerando l’uso diffuso dell’ormai consolidato standard di comunicazione wireless e le versioni interessate dagli attacchi BLUFFS, miliardi sono i dispositivi che utilizzano il Bluetooth per applicazioni sensibili o per lo scambio di dati privati, inclusi laptop e smartphone, e che risultano essere potenzialmente a rischio.

In attesa che vengano messe in atto specifiche misure di sicurezza, “senza un fix sul protocollo di derivazione delle chiavi a livello di standard o implementativo è difficile per un utente mitigare gli attacchi. Una opzione sarebbe settare il Bluetooth OFF quando non serve, ma non tutti i dispositivi lo permettono”, commenta per Cybersecuirty360 il ricercatore Daniele Antonioli.

È stato inoltre sviluppato e condiviso un toolkit su GitHub che dimostra l’efficacia degli attacchi BLUFFS e include un Checker scritto in Python 3, le patch ARM, un Parser e dei file PCAP.

@RIPRODUZIONE RISERVATA