内网用户和业务如何应对 Windows Server 2008 停服?

星期三, 一月 15, 2020

微软将于2020年1月14日结束对Windows Server 2008 和 2008 R2 的支持,这意味着微软官方定期安全更新将结束,数以百万计的服务器将面临更多不可预知的安全风险。

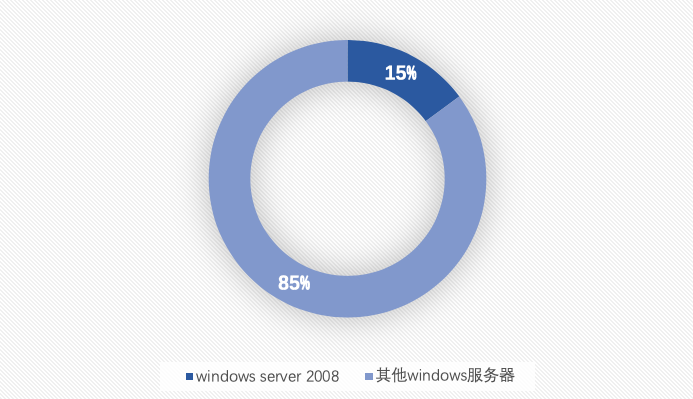

根据datanyze的统计数据(采用扫描域名服务统计),中国Windows Server占比约为19.07%,其中Windows Server 2008占有率为15%。

而在奇安信椒图事业部的一项抽样调查中(采样约30万台服务器)显示,Windows Server 2008占比高达27%。

宣布Windows Server 2008停服的同时,微软提供了两种有局限性的解决方案:

方案1:将业务环境托管到Azure(微软云计算平台),用户迁移环境后可以获得三年的扩展安全更新。

方案2:升级到Windows Server 2016,以获得增强的创新技术、内置安全和容器支持。

虽然这是解决Windows Server 2008停服最简单直接的方案,但为什么说具有局限性?因为对于内网用户和业务无法中断的用户而言,迁移环境或者升级的成本高、难度大、周期长,如果具备条件客户早已升级到最新系统,何须等到停服。

Windows Server 2008停服后的安全风险:

1. 业务风险:Windows Server 2008系统发布至今曝出过1300多个漏洞,平均每年100多个,一旦停服后将再无补丁可打,服务器进入attack free状态,攻击者可以利用最新0day漏洞或新型恶意代码轻松入侵服务器,尤其是远程代码执行类漏洞和提权类漏洞会让服务器瞬间沦陷。

2. 合规风险:《网络安全法》、等保2.0、行业法规以及即将出台的《关键信息基础设施安全保护条例》对于服务器安全均有明确要求,尤其是面向公众提供网络信息服务或支撑能源、通信、金融、交通、公共事业等重要行业运行的关键信息基础设施运营者,发生安全事件将承担重大责任。

无法迁移或升级的Windows Server 2008用户如何自救?

虽然Windows Server 2008难免还会继续曝出漏洞,但漏洞利用最终落地到主机上产生的行为(文件操作、进程创建、数据库操作、网络连接及监听)是有限的,可以对通过对这些行为进行监控、跟踪及控制,实现应对未知漏洞的防护能力,有效缓解Server 2008停服后带来的安全危机。

奇安信云锁服务器安全管理系统(以下简称云锁)正是基于这种攻防对抗理念,通过服务器端轻量级agent,安全加固操作系统及应用,有效检测与抵御已知、未知恶意代码和黑客攻击,四层防护助您对抗Windows Server 2008停服危机。

第一层防护:系统加固,防御漏洞利用行为

漏洞攻击的入口是对外开放端口,而监听了这些端口的进程,则是漏洞攻击的第一个落脚点。云锁通过系统加固功能,将进程的异常行为(黑客利用漏洞后发起的行为)进行了权限限制,例如:“禁止对外服务进程创建可执行文件”,可以有效防御黑客的漏洞利用行为。

| 系统加固项名称 | 防护作用 |

| 对外服务进程创建可执行文件 | 限制黑客利用应用漏洞上传或从远程下载后门及提权等程序 |

| 对外服务进程执行危险命令 | 限制黑客利用应用漏洞执行系统命令获取系统信息、添加管理员账户等 |

| 对外服务进程执行非正常扩展名可执行文件 | 阻止黑客通过将可执行文件名修改为jpg等扩展名绕过上传限制,然后执行 |

| 对外服务进程创建危险扩展名文件 | 在Windows系统上,限制黑客利用应用漏洞上传非web类脚本文件,实现白利用 |

| 禁止对外服务进程监听原始套接字 | 限制黑客利用应用漏洞监听原始套接字嗅探网络数据 |

| 禁止对外服务进程更改Linux系统配置文件 | 限制黑客利用应用漏洞修改系统配置文件 |

| 禁止对外服务进程添加定时任务 | 限制黑客利用应用漏洞添加定时任务获取执行权限 |

| 禁止对外服务进程修改账户信息 | 限制黑客利用应用漏洞添加管理员账户 |

| 禁止对外服务进程修改系统日志 | 限制黑客利用应用漏洞删除系统日志 |

| 禁止对外服务进程运行隐藏的进程 | 限制黑客利用应用漏洞执行隐藏进程 |

| 禁止对外服务进程编译文件 | 限制黑客利用应用漏洞通过上传源代码的方式,编译出后门文件 |

| 禁止对外服务进程修改SSH认证文件 | 限制黑客利用文件上传漏洞修改ssh认证文件,进而获取系统登录权限,例如:redis未授权访问漏洞 |

第二层防护:RASP,增强应用自我防护能力

云锁RASP(应用运行时自我保护技术)功能是利用脚本解释引擎(php/java等)本身提供的插件机制,将具有安全防护功能的插件注入到解释引擎内部,通过在特定的行为监控点上埋点,在应用内部完成对流量、文件、命令执行、数据库访问、网络连接等行为的监控及防护,使应用具有自我防护的能力,能基于行为有效检测已知、未知安全威胁。例如最新曝出的Weblogic CVE-2019-2725反序列化0day漏洞,云锁无需升级即可防护。

相比传统WAF仅仅基于HTTP协议流量进行过滤,RASP除了监控HTTP协议外,它可以细粒度的监控应用脚本的行为及函数调用上下文信息,同时支持T3、JMX等应用私有协议漏洞的防护。

第三层防护:入侵防御

除了漏洞利用防护外,云锁还提供多维度的服务器入侵防御手段:

- RDP暴力破解防护:防止远程桌面暴力破解。

- 异常登录检测:针对白名单以外IP的登录行为进行告警。

- 远程登录限制:通过配置登录防护规则实现针对IP、用户、时间的远程登录限制。

- 端口扫描防护:针对黑客的端口扫描行为进行识别和阻断。

- 盗取内存密码防护:针对黑客利用minikatz等工具从系统进程lsass内存中dump登录凭证的行为进行阻止,防止黑客在已攻陷服务器上通过该方式读取到管理员密码后,进而对采用相同密码或者登录凭证的其它服务器进行渗透。

第四层防护:制定安全基线,全方位安全自检

基于云锁的资产管理功能和基线检查功能,可以定制针对Windows server 2008服务器的基线检查模板,从账户、密码、配置文件、权限、服务等多个层面全面自检服务器安全状态。

除了Windows Server 2008停服应对方案外,奇安信集团作为中国规模最大的网络安全公司、奥运史上第一家官方网络安全赞助商,还同时发布了Win7停服方案,并将继续依托服务100多万家客户积累的丰富经验,联合多领域合作伙伴,充分考虑各大应用场景,与客户共同构建更加安全可信的运行环境。

更多内容:

如有侵权请联系:admin#unsafe.sh