01/12/2023

riepilogo

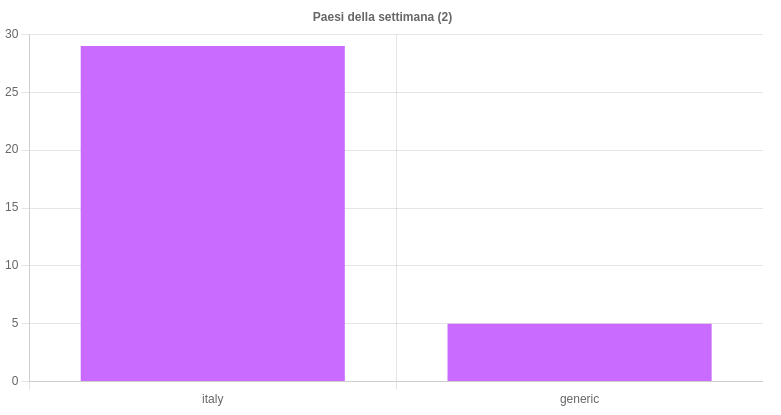

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 34 campagne malevole, di cui 29 con obiettivi italiani e 5 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 390 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

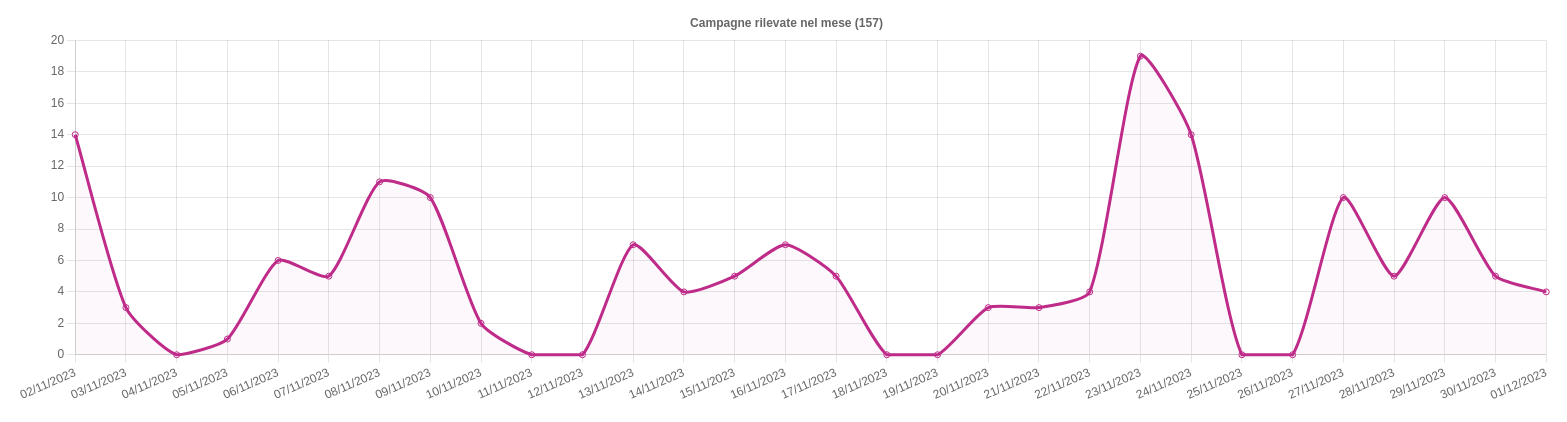

Andamento relativo al mese di novembre 2023

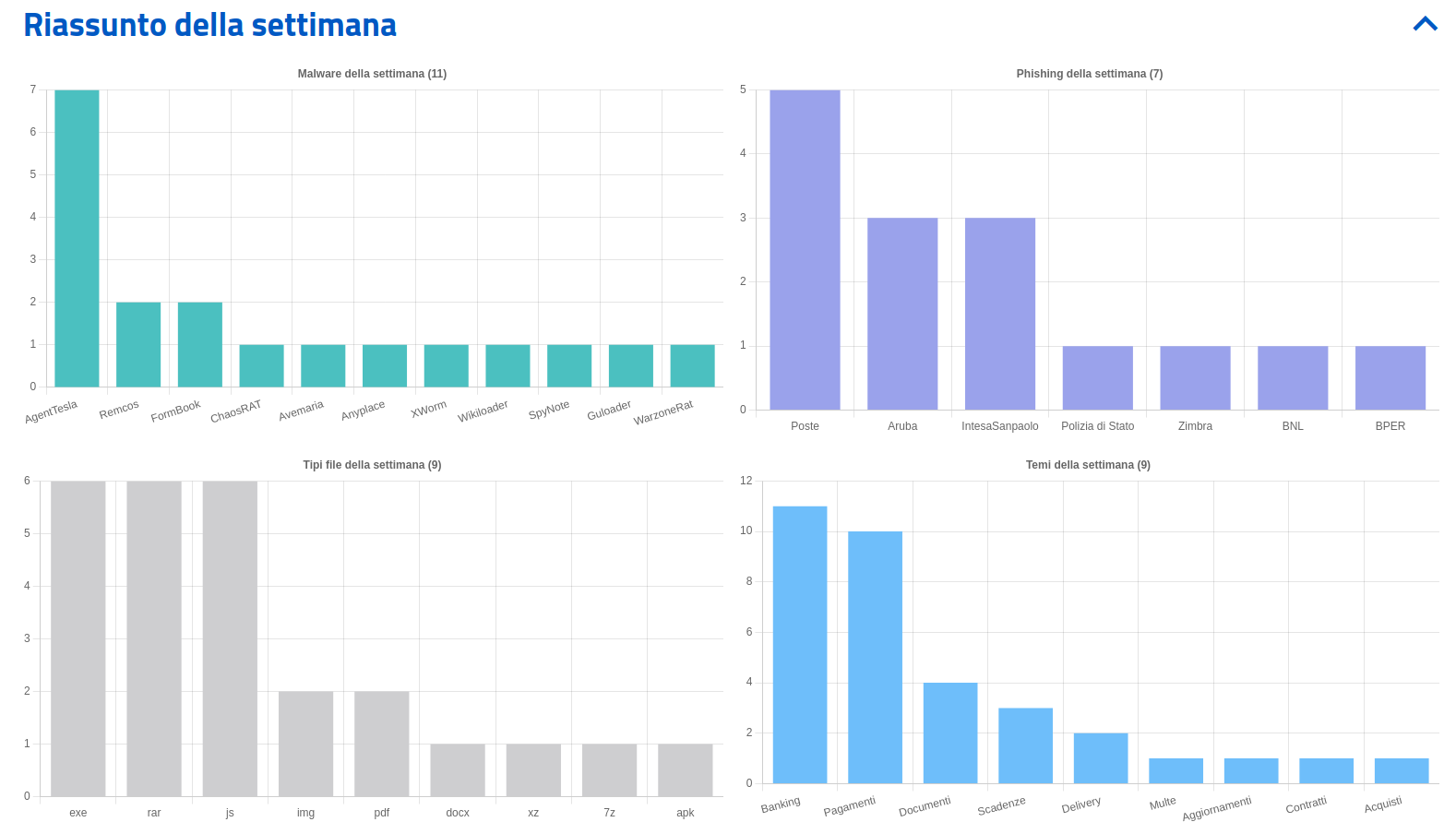

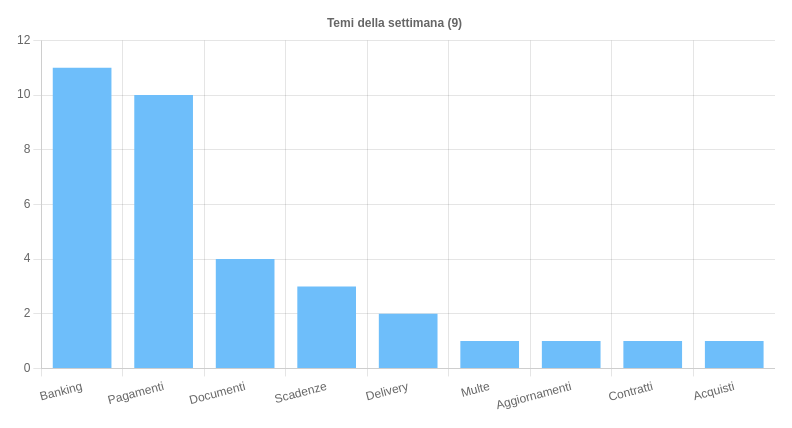

I temi più rilevanti della settimana

Sono 9 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – tema utilizzato per le campagne di phishing e smishing rivolte principalmente a clienti di istituti bancari di matrice italiana e per una campagna malware volta a diffondere SpyNote.

- Pagamenti – tema sfruttato per veicolare i malware AgentTesla, XWorm, Formbook, Anyplace e Guloader.

- Documenti – argomento utilizzato per le campagne malware WarzoneRAT, ChaosRAT, Remcos e Avemaria.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

Approfondimenti della settimana:

- I Threat Actors (TA) dietro le campagne con target Italia abusano di strumenti (legittimi) per il controllo remoto

- SpyNote aggiunge un ulteriore livello di offuscamento delle stringhe

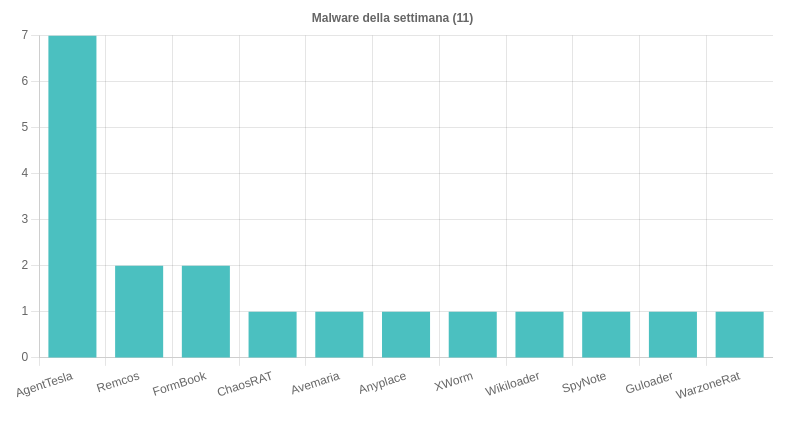

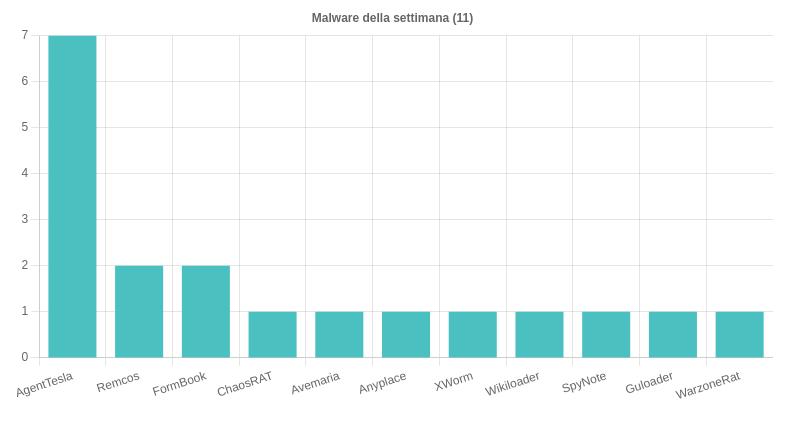

Malware della settimana

Sono state osservate nello scenario italiano 11 famiglie di malware. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

- AgentTesla – Rilevate sette campagne, di cui tre italiane e quattro generiche, a tema “Pagamenti“, “Delivery“ e “Acquisti“, veicolate tramite email con allegati PDF (con link a JS), RAR e IMG. In una campagna è stato osservato l’uso di CodigoLoader per rilasciare AgentTesla.

- Remcos – Contrastate due campagne italiane a tema “Documenti“ e “Contratti” veicolate tramite email con allegati DOCX e JS. Come per AgentTesla, anche per Remcos è stato osservato l’uso di CodigoLoader. Le ondate Remcos a tema “Paypal” sono state integrate alle campagne della scorsa settimana, non conteggiate in questa, poichè i C2 restano invariati.

- Formbook – Individuate due campagne generiche a tema “Pagamenti“ veicolate tramite email con allegati RAR.

- ChaosRAT – Campagna italiana a tema “Documenti” diffusa tramite email con allegati RAR contenenti JS malevoli.

- Avemaria – Contrastata una campagna italiana veicolata tramite email con allegati file JS.

- Anyplace – Individuata una campagna italiana diffusa tramite email con link a RAR. Ulteriori dettagli relativi agli indicatori e all’abuso di strumenti (legittimi) per il controllo remoto sono stati pubblicati in un avviso sul canale Telegram.

- XWorm – Rilevata una campagna italiana a tema “Pagamenti” diffusa tramite email con allegati 7Z contenenti JS.

- Wikiloader – Individuata una campagna italiana a tema “Pagamenti” veicolata tramite email con allegati PDF contenenti link al download di file ZIP contenente file JS.

- SpyNote – Contrastata una campagna italiana a tema “Banking” veicolata tramite SMS con link a download di APK. Ulteriori dettagli sul canale Telegram.

- Guloader – Campagna italiana a tema “Pagamenti” diffusa tramite email con allegati RAR.

- WarzoneRAT – Campagna italiana a tema “Documenti” veicolata tramite email con allegati JS.

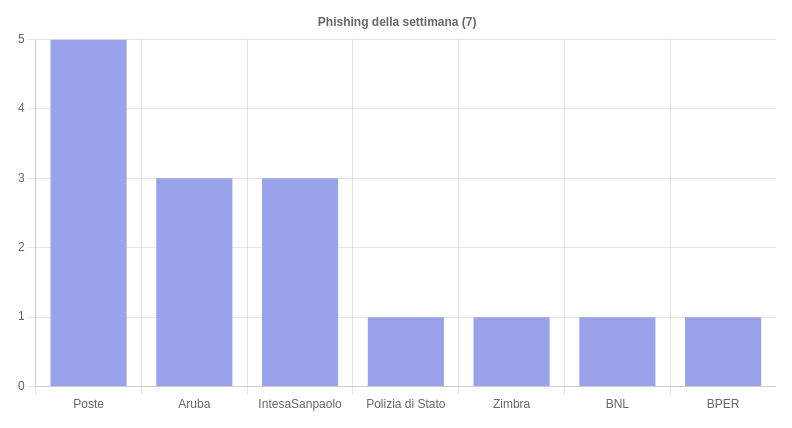

Phishing della settimana

Sono 7 i brand della settimana coinvolti nelle campagne di phishing e smishing che interessano principalmente il settore bancario italiano. Eccezione della settimana la campagna di quishing che punta a pagine che riporta i loghi della Polizia di Stato.

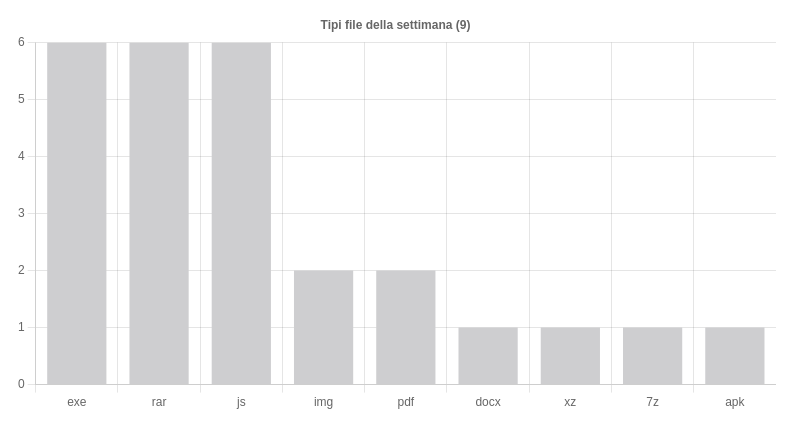

Formati di file principalmente utilizzati per veicolare i malware

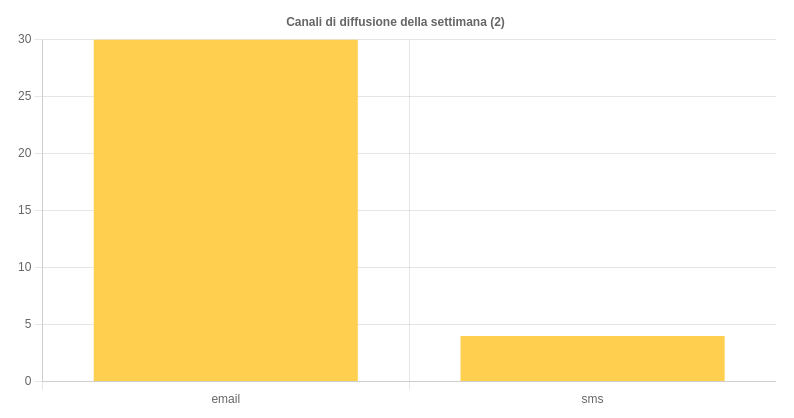

Canali di diffusione

Campagne mirate e generiche