威胁情报分享是SOC的“回春药”

星期四, 一月 16, 2020

在本月初举行的 “奇智威胁情报峰会” 上,包括华泰证券、国家电网、建设银行、国家互联网应急中心的威胁情报负责人指出了安全运营的一个共同痛点:威胁情报分享难!威胁/知识联盟的企业,往往出于知识产权或者竞争原因,不愿意分享内部情报,导致联盟陷入 “三人不抬树” 的纳什均衡怪圈。

如何突破威胁情报分享的博弈困境,增强企业/行业/国家级威胁信息共享和联动指挥,是当下 SOC 安全运维的头号难题。

除了标准化、创新激励机制(例如积分制)和联盟架构设计以外,国家互联网应急中心运行部工程师周昊强调了平台型双边市场(情报集市)的重要性,而开源情报平台,作为一种新兴的分享模式,已经引起了威胁情报业界的极大兴趣。以下我们将结合具体的开源平台 MISP(恶意软件信息共享平台),谈谈 SOC 大规模开展威胁情报工作的必要性、痛点、瓶颈,以及基于开源平台的社区型情报共享方法的优点。

根据 Gartner 预测,由于安全团队无法管理数字风险,到 2020 年 60% 的数字业务将遭受重大服务故障。与此同时,企业安全运营 SOC 也正面临数字化转型的严峻挑战。

安全牛在《安全运营SOC进入更年期》一文曾引用 ESG 的报告观点,指出当今的安全运营中心 (SOC) 已经陷入困境,面临的问题包括数据管理成本、人才短缺以及威胁快速增长等。如今网络威胁日益复杂,并且每天都在快速增长。每秒钟创建的海量业务数据也在制造新的漏洞和攻击媒介。

Ponemon Institute 的一项调查 “提高安全运营中心的效率” 发现,有 53% 的受访者认为他们的 SOC 在收集证据,调查和发现威胁的来源方面无效。为了有效,SOC 必须在正确的时间,正确的上下文中访问正确的数据,以完成其识别和响应威胁的任务。

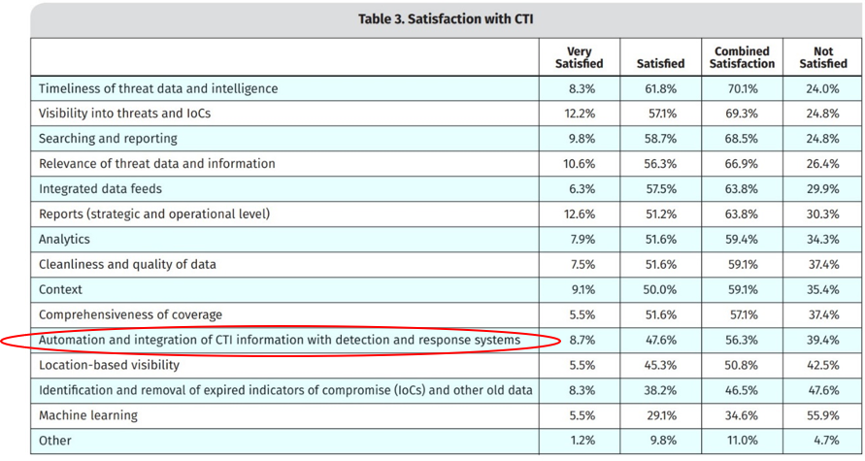

威胁情报是激活 SOC 的关键,但是威胁情报与 SOC 工具的集成满意度,以及威胁情报自身依然面临数据方面挑战。

根据 Marsh&McLennan 对 1,500 位高管的调查,如今,约有 62% 的全球高管将网络攻击和威胁视为其组织 2020 年最高的风险管理优先事项之一。总体而言,网络安全在数字化转型中的作用点正在 “左移”,从设计过程的早期阶段,以及安全防御的 “预防、预测” 阶段已经提高了安全意识和参与度。

但是威胁情报要真正与 SOC 融合,就需要在检测、警报分类和事件响应环节发挥作用,而不是 “飘在外面” 的黑客攻防小分队。对于习惯于依赖静态防御的安全团队来说,利用威胁情报意味着引入一定程度的敏捷性,但通常来说由于要迁就静态防御,威胁情报的敏捷性往往被浪费了。

事实上,作为提升 SOC 效能的重要补充,网络威胁情报 (CTI) 已成为 SOC 的关键工具。根据 2019 年 SANS 的 “网络威胁情报演变” 调查,有多达 70% 的客户认为威胁情报是安全运营的必要条件。然而,许多组织仍在努力整合各种威胁情报来源,或建立一种有效的共享文化,以联合力量对抗敌人。

但是在 SOC 中集成威胁情报的进展并不顺利,根据 SAN 2019 年威胁情报服务满意度调查,威胁情报与检测响应系统的集成满意度偏低(下图红线)

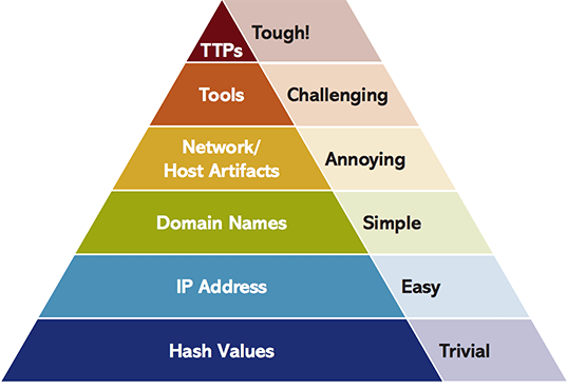

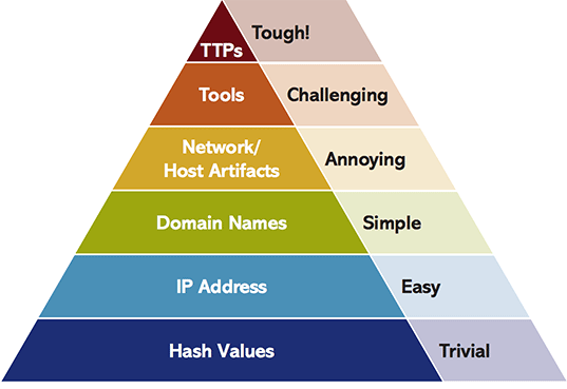

痛苦金字塔的痛感升级

威胁数据越有用,获取并集成到工作流中就越困难(或痛苦)。想象一下由威胁数据值与集成难度级别形成的金字塔:

金字塔顶端是威胁源使用的工具和 TTP 情报。这些是威胁检测和验证最困难最痛苦的指标,但对于了解威胁行为者的背景,其意图以及充分理解威胁以进行响应的方法也最有用。

时间、复杂性、分类和格式

威胁数据是有时效性的。在确定目标之前,组织需要有关攻击中正在使用的漏洞和恶意软件的最新信息。情报源的紧迫性会发生变化,简化优先级排序过程是一项复杂的任务。

过去,安全从业人员共享Word文档,PDF或CSV表和Excel表格之类的简单文件格式记录失陷指标,分类和格式存在差异,而且因时效性和缺乏集成而难以操作。而且,很难以标准化格式描述和共享更复杂的行为指标,例如威胁行为者战术。

数据过多的烦恼

根据 SAN 2019 威胁情报现状调查报告,受访的企业安全人士对 CTI 方案最不满意的地方之一就是 “过期IoC数据的识别与清除(47.6%不满意),仅次于机器学习(55.9%)。

共享和消费

威胁情报社区试图建立一种有效的共享文化,但大多失败了。虽然业界已经创建了威胁情报数据分类法和标准,但没有一个被大规模采用,从而使威胁情报数据的可访问性变得支离破碎。因此,大多数共享都不会超出域范围。即使跨行业的安全分析师具有共同的目标,组织通常也不会这样看,共享和协作对管理是隐藏的。

自动化分析和即时共享威胁情报是解锁威胁情报 (CTI) 能力的关键!

寻找特效成分:最值得分享的威胁情报数据

威胁情报来源很多,主要分为两大类:外部情报和内部情报。外部情报分为开源/社区和商业两大类。首先是开源/社区,例如集体情报框架 (CIF) 和基于部门的信息共享和分析中心 (ISAC);第二种是威胁情报厂商提供的付费商业威胁情报服务(目前市场上比较常见的国际厂商包括 iDefense、Cisco、Team Cymru、Greynoise.io、McAfee、Symantec、Symantec、ATLAS、Farsight 和 Reversing Labs,国内厂商包括奇安信、安恒信息、安天、亚信安全等)。

除了外部开源和商业威胁情报,企业安全运营团队还产生需要在内部共享的内部专有情报。就威胁情报分享而言,恰恰就是这些企业内部威胁情报最具分享价值,但也最难以打破情报分享的 “囚徒困境”。

据华泰证券威胁情报中心主任周正虎介绍,由于攻击者很少会对厂商布置的外网蜜罐进行定向攻击,因此在关键攻防中(例如护网)传统 IOC 基本失效。相比之下企业的自有(内部)情报,有更大概率捕获定向攻击,其分享价值更高。

作为解决威胁情报消费和共享难题的实用灵活的方法,MISP(一种开源威胁情报分享平台,侧重恶意软件信息共享)受到业界越来越多的关注。MISP 是一个与供应商无关的开放源代码标准,具有一个由欧盟共同资助的不断发展的社区。MISP 是一个基础结构,可根据用户的喜好在受信任的圈子中或与公众一起使用,收集和共享恶意软件的指标。MISP 具有许多优点:

1. MISP允许用户推送和查询由全球安全从业人员社区收集和共享的已知危害指标。

2. MISP灵活,因为它不执行共享威胁情报的单一方法,并且以多种格式输出信息。

3. MISP通过在CERT,组织,政府和安全供应商之间共享信息,减少了情报界的双重工作。

4. MISP提供一定程度的控制,以确保正确地共享和使用正确的数据。

为了在不增加安全团队负担的情况下大规模运行威胁情报,从业人员应考虑将 MISP 与他们现有的安全信息和事件管理 (SIEM) 解决方案集成。MISP 旨在实现灵活的摄取和提取、快速分析、自动化和共享。SIEM 与 MISP 的集成将威胁数据的使用和共享直接整合到分析人员工作流程中。通过将社区情报与其他多个数据源与 SIEM 相关联,分析人员能比以前更快地发现和共享威胁。

SANS 的调查发现,仅有 33.7% 的企业同时生产和使用威胁情报 (Prosumer),而多达 60.5% 的企业仅仅是威胁情报的 “消费者”。这表面虽然大多数组织都认识到威胁情报的价值,但由于不同的原因拒绝参与共享。

诸如 MISP 之类的开源平台与自动集成到 SIEM 中的结合,可以很好地推动基于社区的情报共享方法。这将使 SOC 能够通过协作分析联合起来,从而将整个行业的安全感知和防御能力推向一个新的高度,突破传统威胁情报分享的闭环。

相关阅读

如有侵权请联系:admin#unsafe.sh