2023-12-4 18:45:25 Author: www.securityinfo.it(查看原文) 阅读量:10 收藏

Dic 04, 2023 Security bITs

Cos’è Microsoft Entra ID Password Protection

Microsoft Entra ID Password Protection è una funzionalità di Microsoft Entra ID (rebranding di Azure AD) che consente di rafforzare la sicurezza delle password in un dominio Active Directory locale. La funzionalità consente di applicare criteri di password rigorosi, tra cui requisiti di lunghezza, complessità e scadenza, nonché di bloccare le password che sono state compromesse in una violazione dei dati come ad esempio un Data Breach.

Se consiglio di adottare questo strumento è perché Microsoft Entra ID Password Protection offre molti vantaggi, tra cui:

- Migliora la sicurezza delle password: la funzionalità consente di applicare criteri di password rigorosi che rendono più difficile per gli aggressori violare le password degli utenti

- Riduce il rischio di violazioni dei dati: la funzionalità consente di bloccare le password che sono state compromesse in una violazione dei dati, riducendo così il rischio di attacchi di riutilizzo delle password

- Semplifica la gestione delle password: la funzionalità centralizza consente la gestione delle password in un’unica posizione, rendendola più semplice ed efficiente.

Come integrare Microsoft Entra ID Password protection nel vostro dominio On-Premises

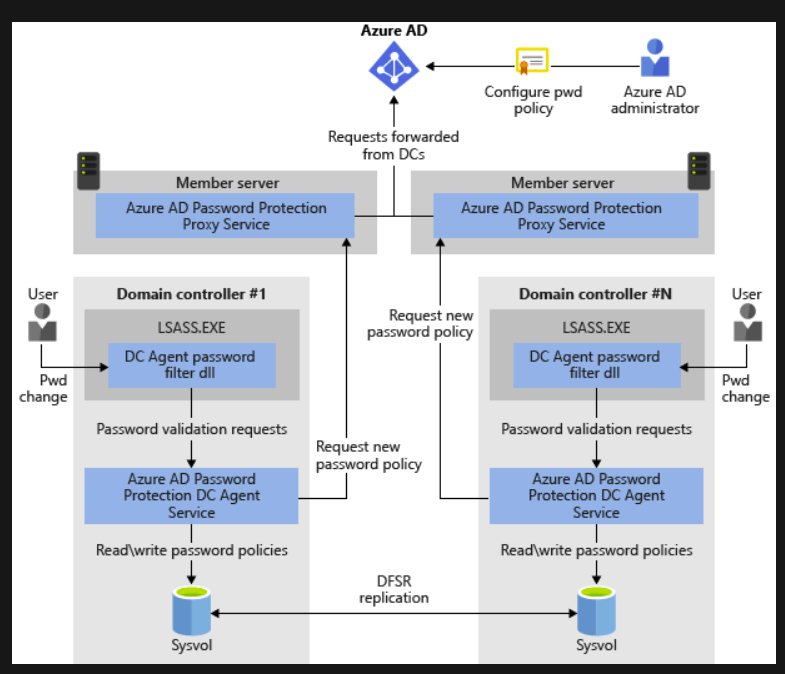

Per integrare Microsoft Entra ID Password Protection nel dominio On-Premises, è necessario eseguire le seguenti operazioni:

- Distribuire il servizio proxy di Microsoft Entra (è un eseguibile installabile su un vostro server locale in dominio in maniera estremamente semplice)

- Registrare tale servizio

- Installare l’agente sui Domain controller (potreste installare l’agente anche su un solo domain controller)

- Abilitare la protezione password di Microsoft Entra locale

Come avevo già accennato, distribuire il servizio proxy di protezione password di Microsoft Entra è un’operazione molto semplice: il servizio proxy è scaricabile dal portale Microsoft, assieme all’agente per il domain controller e consente di comunicare tra i controller di dominio locali e Microsoft Entra ID.

(al momento della scrittura dell’articolo la guida di riferimento la potete trovare qui).

Per distribuire il servizio proxy di protezione password di Microsoft Entra, è necessario scaricare il file di installazione del servizio proxy di protezione password di Microsoft Entra dal portale di Microsoft, eseguire il file di installazione seguendo le istruzioni visualizzate.

Dovrete poi installare l’agente sul controller di dominio per la funzionalità effettiva di protezione password.Installare tale agente è un’operazione estremamente banale che include il download del file di installazione dell’agente sul controller di dominio e l’installazione che risulta essere davvero semplice

Ora non resta che abilitare la protezione password di Microsoft Entra locale. Per abilitare la protezione è necessario eseguire le seguenti operazioni.

Aprite un prompt Powershell con privilegi elevati dalla macchina dove c’è il proxy installato e lanciate il comando seguente dove dovrete cambiare l’account upn con un account global admin:

Register-AzureADPasswordProtectionProxy -AccountUpn ‘[email protected]’

Attendete poi qualche minuto e testate da powershell se il servizio proxy è stato attivato con successo:

Test-AzureADPasswordProtectionProxyHealth -TestAll

A questo punto avrete installato correttamente la protezione.

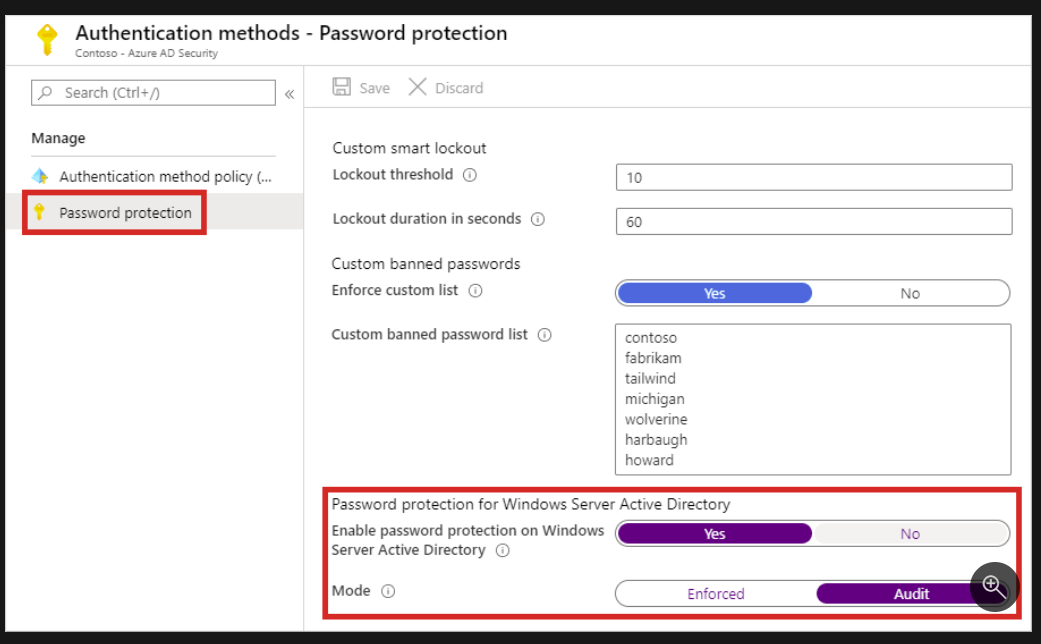

E’ importante tenere presente che di default, il servizio si attiva in audit mode, ovvero vengono loggati i tentativi di inserire password deboli ma comunque concessi.

Quando sarete pronti, dal portale Microsoft Entra ID potrete passare ad enforced, per applicare definitivamente la regola.

Microsoft Entra ID Password protection è quindi una funzionalità importante che può aiutare a migliorare la sicurezza delle password in un dominio Active Directory locale. L’integrazione della funzionalità è un processo semplice che può essere eseguito, come visto, in pochi passaggi.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh