原文链接:Kazakhstan-associated YoroTrooper disguises origin of attacks as Azerbaijan

译者:知道创宇404实验室翻译组

-

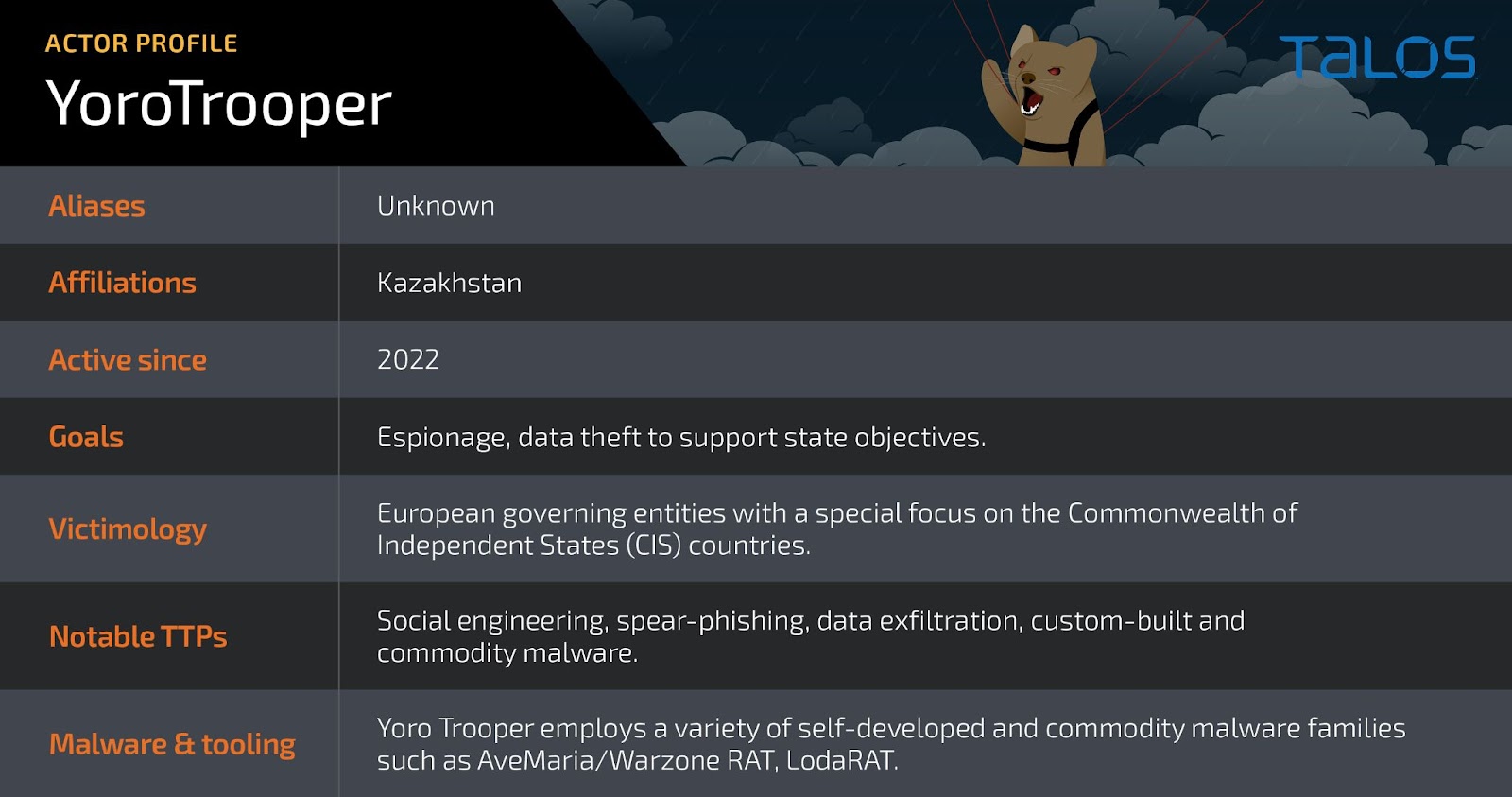

思科 Talos 猜测YoroTrooper 是一个于2022年6月开始活跃的专注于间谍活动的黑客组织,根据使用哈萨克斯坦货币以及流利的哈萨克语和俄语的情况,推断其可能是来自哈萨克斯坦的。此外,根据其浏览痕迹,推测该黑客组织似乎对哈萨克斯坦国有电子邮件服务网站存在兴趣。他们尝试通过使用阿塞拜疆本地的 VPN 出口节点等策略掩盖其活动来源。

-

YoroTrooper 的攻击目标主要集中在独立国家联合体(CIS)国家,他们在2023年5月至8月期间入侵了这些国家的多个政府官员的国有网站和账户。除了使用常见的和定制的恶意软件外,YoroTrooper依然严重依赖网络钓鱼电子邮件,引导受害者访问凭据收集网站。近期的工具重构显示出他们正有意识的努力摆脱常见的恶意软件,增加不同语言,比如 Python、PowerShell、GoLang和Rust和定制的恶意软件的依赖。

基于他们的语言习惯和哈萨克斯坦的官方语言,我们猜测YoroTrooper可能是哈萨克斯坦人。YoroTrooper经常浏览使用哈萨克语编写的网站,并在其使用Python定制的远控软件(RAT)的调试和日志中使用俄语。例如,我们观察到了诸如“Сохраняю в {save_dir}”或“Файл загружен!\nИмя”等短语(翻译为“I save in {save_dir}”和“File uploaded!\nName”),以及命令输出使用的 CP866(这是西里尔字母的代码页)。

2023年6月以来,我们观察到该黑客在植入程序中使用乌兹别克语(哈萨克斯坦的另一种流行语言),这使我们能够缩小他们的原籍国范围。尽管这可能是伪装成乌兹别克地区人员的假象,但可以推测YoroTrooper黑客精通精通哈萨克语、俄语和乌兹别克语。

支持我们推测YoroTrooper与哈萨克斯坦紧密联系的第二个结果是发现是他们在业务中使用哈萨克斯坦货币。黑客主要依赖加密货币支付操作基础设施,例如域名和服务器,用于托管他们的钓鱼诱饵、恶意载荷和欺骗网站定期检查哈萨克斯坦坚戈(KZT)与比特币(BTC)之间的货币转换汇率。

黑客还使用在线交易所,例如alfachange[.]com,它通过Visa和 Mastercard将哈萨克斯坦坚戈的资金转换为比特币:

Talos 的研究还发现,YoroTrooper对哈萨克斯坦国有电子邮件服务网站mail[.]kz的安全性表现出浓厚兴趣。YoroTrooper定期对 mail[.]kz进行安全扫描,但从未注册任何类似的域名,也未创建冒充该网站的钓鱼页面,这种做法与该黑客针对在线服务器或用户时采取的策略不同。在YoroTrooper使用的浏览器书签中,保存了与mail[.]kz安全状况评估相关的链接,显示了黑客经常访问这些链接以监测网站可能存在的安全漏洞。

此外,YoroTrooper对 mail[.]kz的监控活动表明他们重视该网站。这种重视体现在他们对自己恶意基础设施的类似安全扫描,以验证其不易被利用。根据对受害者的分析显示,该组织唯一攻击的哈萨克斯坦机构是政府的反腐败机构。通过创建恶意子域 mail[.]antikor[.]gov[.]kz[.]openingfile[.]net,伪装成合法政府域名 antikor[.]gov[.]kz,实施了这次攻击。

我们认为YoroTrooper通过在阿塞拜疆托管其大部分基础设施来试图隐藏其来源,尽管如此,他们仍然在针对阿塞拜疆的机构展开活动,使用了以下恶意子域:

- mail[.]economy[.]qov[.]az-link[.]email

- mail[.]gov[.]az-link[.]email

- mail[.]mfa[.]az-link[.]email

此外,还使用多种方法来模糊其活动的来源,如将大多数操作经由阿塞拜疆进行路由转发,但值得注意的是,该组织并不使用阿塞拜疆语言。根据 Talos 获得的情报,攻击者经常将信息从阿塞拜疆语翻译成俄语(后者是哈萨克斯坦的第二官方语言)。

YoroTrooper 使用 Google 翻译将文本从阿塞拜疆语转换为俄语,以作为帐户验证消息。运营商期初会用俄语起草钓鱼信息,然后将其翻译成阿塞拜疆语以用于网络钓鱼攻击:

试图使用阿塞拜疆的VPN节点:

最后,我们还看到黑客搜索阿塞拜疆个人的随机联系信息,这些信息可能在设置其基础设施和工具时使用:

目标活动侧重于独联体国家的知名政府官员和组织

Talos 于 2023 年 3 月对这一威胁行为者进行重大披露后,YoroTrooper 修改并扩展了他们的战术、技术和程序 (TTPs) ,并从 2023 年 6 月开始通过这些新的 TTPs 继续针对独立国家联合体 (CIS) 国家进行瞄准。这些策略包括:

- 将基于 Python 的植入物移植到 PowerShell

- 越来越多地采用定制植入程序并放弃以前使用的通用恶意软件

YoroTrooper 针对这些国家的政府实体进行了定向攻击(可能是受到哈萨克斯坦国家利益的驱使或受到哈萨克政府的指导,也有可能是收到利益驱使),Talos对 YoroTrooper的情报收集目标进行进一步研究,以确定该组织的潜在国家支持。

最近几个月发生了多起引人关注的 YoroTrooper 入侵事件,其中从 2023 年 6 月开始,一起涉及塔吉克斯坦国民的入侵引起了注意。尽管我们无法确定受害者的身份,但根据 YoroTrooper 从这些受害者那里窃取的数据(总计 165MB 的文件)的性质,推断受害者与塔吉克斯坦政府有关。这些文件中包括许多政府证书和宣誓书,看起来是由了解政府人员管理和福利情况的人所持有。

YoroTrooper使用漏洞扫描工具和开源数据,成功侵入了塔吉克斯坦和吉尔吉斯斯坦的三个国有网站,其中一个是tpp[.]tj(管理该网站的是塔吉克斯坦共和国工商会)。攻击持续了几个月,一些恶意软件仍然存放在这些网站上。

YoroTrooper入侵了塔吉克斯坦和吉尔吉斯斯坦的多个国有网站,包括塔吉克斯坦总统药物管制局的akn[.]tj和吉尔吉斯斯坦国有煤炭企业kyrgyzkomur[.]gov[.]kg。他们还入侵了吉尔吉斯共和国交通和道路部的用户,并获取了部分浏览器凭据。

YoroTrooper从2023年1月开始攻击乌兹别克斯坦政府实体。在持续8个月的激烈攻击尝试后,他们于2023年8月成功入侵了乌兹别克斯坦能源部的一名高级官员。尽管确认了入侵,但无法确定被盗取了哪些数据。

以下时间线提供了自 2023 年 6 月以来各个目标地区的更新视图和详细信息。

| 大体时间 | 目标位置 | TTPs |

|---|---|---|

| 2023 年 9 月 | 塔吉克斯坦 | 攻击者利用保加利亚和塔吉克斯坦之间协议声明作为诱饵,入侵了工商会的受损网站,并在上面托管了恶意软件。他们使用基于PowerShell的植入程序,并通过Telegram API进行操作。 |

| 2023 年 8 月 | 吉尔吉斯斯坦 | 攻击者使用吉尔吉斯斯坦交通部通告作为诱饵文件,并将恶意软件托管在他们控制的基础设施上。他们针对乌兹别克斯坦能源部的高级官员进行了攻击。在此次攻击中首次出现了重复使用的定制反向 shell EXE,于 2023 年 6 月首次出现。同时,他们多次使用了基于 Python 的 Google Chrome 凭据窃取程序,这个程序最初于 2023 年 1 月出现,但初始版本不包含上传功能。 |

| 2023 年 7 月 | 塔吉克斯坦和吉尔吉斯斯坦 | 塔吉克斯坦的药物管制局网站akn[.]tj和吉尔吉斯斯坦国有煤炭企业KyrgyzKomur的网站kyrgyzkomur[.]gov[.]kg遭到攻击,并被用作恶意软件的托管地点。 |

| 2023 年 6 月 | 塔吉克斯坦 | 塔吉克工商会网站遭入侵,被用作恶意软件的托管地点。针对塔吉克外交部的目标使用了诱饵,其中包括关于铀资源、生产和需求的国际原子能机构(IAEA)和经合组织核能机构(NEA)的出版物。还出现了首次部署定制反向 shell EXE,以及将 Python 植入程序移植到 PowerShell 并使用 Telegram API |

YoroTrooper依赖移动学习,频繁购买新工具如VPN,并依赖漏洞扫描器(如Acunetix)和开源数据定位渗透目标的公共服务器。

Reconnaissance

YoroTrooper经常使用Google、Censys等搜索引擎,对特定基础设施进行开源搜索,寻找其中的漏洞和数据泄露。他们搜索易受攻击的基于PHP的服务器,并辨识内容管理系统(CMS)以发现开放目录。

角色和工具

YoroTrooper使用的操作邮件账户和其他基础设施,主要使用邮箱地址“anadozz[at]tuta[.]io”来注册和购买工具和服务,例如从darkstore[.]su购买了2022至2025年有效的NordVPN订阅。

还广泛使用和维护着两个额外的电子邮件地址:“n.ayyubov[at]mail[.]ru”和“danyjackson120293[at]proton[.]me”。目前尚不清楚这些电子邮件地址是运营者的实际所有者还是YoroTrooper利用的被入侵的账户。

此外,在购买NordVPN帐户几个月之前,还从netx[.]hosting购买了一个每月16美元的VPS实例。这可能是黑客用来扩展其恶意操作的另一台远程计算机。

Talos 还发现 YoroTrooper 在活动过程中多次访问其恶意基础设施,以便上传恶意软件并访问其服务器上托管的 URL,例如:

- hxxps[://]e[.]mail[.]az-link[.]email/public/security/files/login[.]php?email=1

- hxxp[://]206[.]166[.]251[.]146/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2

- F31302E3130302E3230302E32/index_files/Az[.]pdf

- hxxps[://]mail[.]asco[.]az-link[.]email/Login[.]aspx

- hxxps[://]auth[.]mail-ru[.]link/public_html/home/files/login[.]php?email=1

网络钓鱼

经常向受害者发送定向网络钓鱼信息,引导其访问由攻击者控制的页面,旨在窃取目标的凭据。运营商在特定于目标国家/地区的服务器上收集和部署网络钓鱼页面。在 YoroTrooper 的 VPS 系统上发现的一些恶意凭据收集页面包括:

- C[:/]Users/Professional/Desktop/DESSKTOP/1/mail[.]ady[.]az[.]logiin[.]email/index[.]html

- C[:/]Users/Professional/Desktop/DESSKTOP/Azerbaijan/remote[.]mfa[.]gov[.]az/logon[.]html

- C[:/]Users/Professional/Desktop/DESSKTOP/BackUp%20site/ru[.]auth[.]logiin[.]email/public/security/index[.]html

- C[:/]Users/Professional/Desktop/DESSKTOP/Azerbaijan/sample_mailru_trap.html

- C[:/]Users/Professional/Desktop/DESSKTOP/Desktop/AZ%20mail%20box%20-%20Copy[.]html

- D[:/]135%20%D0%9C%D0%97%D0%AB/mail[.]socar[.]az[.]logiin[.]email/owa/auth/logon[.]html

- C[:/]Users/Professional/Desktop/DESSKTOP/Azerbaijan/mfa%20send%20box/mfaRC[.]html

- C[:/]Users/Professional/Desktop/DESSKTOP/Azerbaijan/remote[.]mfa[.]gov[.]az/logon[.]html#form_title_text

- C[:/]Users/Professional/Desktop/DESSKTOP/beeline_send1%20-%20Copy[.]html

- C[:/]Users/Professional/Desktop/DESSKTOP/Azerbaijan/mincom-caa[.]html

- C[:/]Users/Professional/Desktop/DESSKTOP/RoundtoMail[.]ru[.]html

- C[:/]Users/Professional/Desktop/DESSKTOP/BackUp%20site/mail[.]mincom[.]gov

- az[.]site/owa/auth/logon[.]html

凭证收集的做法与其基于恶意软件的操作相辅相成,最终目标是窃取数据。Talos 分析的绝大多数 YoroTrooper 恶意软件都属于不同的信息窃取程序家族。

在Talos 发布了有关报告后,黑客对其感染链进行了细微调整。感染机制变得更加模块化,包括:

- 添加了新的中间步骤和脚本

- 为了瞄准更多的受害者,引入了新的诱饵

- 对部署的最终植入程序进行了调整,因此它们由两个组件组成:用于将文件渗漏到 Telegram 频道的定制 PowerShell 脚本,或者由通用恶意软件或定制的反向shell 组成的 Windows 可执行文件

虽然他们的许多机制和植入程序都略有不同,但高度确信YoroTrooper 正在更改其最终的恶意软件植入程序,并试图开发和采用新的恶意软件系列。

作为重组工作的一部分,还将之前使用 Nuitka 和 PyInstaller 等框架打包成可执行文件的定制 Python 植入程序移植到了现在直接从中央 HTA 脚本运行的 PowerShell 脚本。

新的感染链如下图所示。

定制反向shell

YoroTrooper 已开始使用简单的、定制的、基于 Windows 可执行文件的交互式反向 shell,通过 cmd[.]exe 在受感染的端点上运行命令:

基于 Python 的 RAT 现已移植到 PowerShell

自 2023 年 2 月以来,YoroTrooper 已将其基于 Python 的 RAT 移植到 PowerShell。这可能是为了减少恶意软件在受感染系统上的痕迹,因为使用 PyInstaller 或 NUITKA 将基于 Python 的 RAT 打包的基于Python的RAT通常会生成几兆字节大小的二进制文件,但是 PowerShell 中的相同代码仅是一个几千字节并且在系统上本地运行。核心功能保持不变,RAT 接受命令并将数据泄露到基于 Telegram 的 C2。

基于 Python 的 RAT(左)与移植的 PowerShell 代码(右)。

恶意软件库的扩大

2023 年 7 月,YoroTrooper 开始试验多种类型的植入工具,并将其他恶意软件系列纳入其武器库。

其中一个例子是 Windows 可执行文件,它旨在代替攻击者之前使用的整个 LNK 和基于 HTA 的感染链。该可执行文件是 PyInstaller 包装的二进制文件,其中Python代码将执行以下操作:

- 从攻击者控制的服务器下载植入程序并运行它

- 从合法的独联体政府网站下载诱饵文档并打开/显示它

我们发现了 2023 年 7 月的一个样本,它从吉尔吉斯能源部门内的煤炭部门网站KyrgyzKomur下载并显示一个虚假文件。该文件是有关保加利亚共和国和塔吉克斯坦之间运输协议的备忘录。该样本仅包含了13行Python代码,封装成了一个6MB的PyInstaller二进制文件。

下载的恶意软件的攻击载荷是YoroTrooper已经使用相当长一段时间的基于Python的 RAT,并且与攻击者最近移植到 PowerShell 的 RAT 相同。

基于 Rust 和 Golang 的植入

2023 年 9 月,YoroTrooper 开始使用基于 Rust 的植入程序,通过以下命令打开交互式反向shell:

- cmd.exe /d /c

他们基于 Golang 的植入程序是基于 Python 的 RAT 的端口,该 RAT 使用 Telegram 通道进行文件泄露和 C2 通信。到目前为止,我们已经看到基于 Python 的 RAT 已经被移植到其他两种语言:PowerShell 和 Golang。

GoLang 植入检查来自 C2 的“/run”命令。

IOCs for this research can also be found in our GitHub repository here.

Hashes

Archives

- 8131bd594aff4f4e233ac802799df3422f423dc28e96646a09a2656563c4ad7c

- a3b1c3faa287f6ba2f307af954bb2503b787ae2cd59ec65e0bdd7a0595ea8c7e

LNKs

- Ed8c04a3e2d95d5ad8e2327a56d221715f06ed84eb9dc44ff86acff4076629d7

HTAs

- 9b81c5811ef3742cd4f45b6c3ba1ace70a0ce661acc42d974beaeddf307dd53d

- B6a5d6696cbb1690f75b0d9a42df8cefd444cfd3749be474535948a70ff2efd2

- F55b41ca475f411af10eaf082754c6e8b7a648da4fa72c23cbfea9fa13a91d88

- E0c7479e36b20cd7c3ca85966968b258b1148eb645a544230062ec5dff563258

JS

- ab6a8718dffbe48fd8b3a74f4bcb241cde281acf9e378b0c2370a040e4d827da

- a5d8924f7f285f907e7e394635f31564a371dd58fad8fc621bacd5a55ca5929b

- E95e64e7ba4ef18df0282df15fc97cc76ba57ea250a0df51469337f561cc67d3

- 832d58d9e067730a5705c8c307fd51c044d9697911043be9564593e05216e82a

- Da75326cfebcca12c01e4a51ef77547465e03316c5f6fbce901ddcfe6425b753

- 1e350b316cbc42917f10f6f12fa2a0b8ed2fa6b0159c36141bce18edb6ea7aa0

- 57d0336c0dbaf455229d2689bf82f9678eb519e017d40ba60a6d6b90f87321f8

- 30a969fa0492479b1c6ef6d23f8fcccf3d7af35b235d74cab2c0c2fc8c212ad4

PS1

- 5a6b089b1d2dd66948f24ed2d9464ce61942c19e98922dd77d36427f6cded634

- a25db1457cf6b52be481929755dd9699ed8d009aa30295b2bf54710cb07a2f22

- 56fc680799999e38ce84c80e27788839f35ee817816de15b90aa39332fcc5aee

EXE

- 37c369f9a9cac898af2668b1287dea34c753119071a1c447b0bfecd171709340

- 93829ee93688a31f90572316ecb21702eab04886c8899c0a59deda3b2f96c4be

- 0a9908d8c4de050149883ca17625bbe97830ba61c3fe6b0ef704c65361027add

- 1828e2df0ad76ea503af7206447e40482669bb25624a60b0f77743cd70f819f6

- 941be28004afc2c7c8248a86b5857a35ab303beb33c704640852741b925558a1

- 8921c20539fc019a9127285ca43b35610f8ecb0151872cdd50acdaa12c23722d

- b4eac90e866f5ad8af37b43f5e9459e59ee1e7e2cbb284703c0ef7b1a13ee723

IOCs

- 168[.]100[.]8[.]21

- 46[.]161[.]27[.]151

- hxxp[://]46[.]161[.]27[.]151:80/c1[.]exe

- hxxp[://]46[.]161[.]40[.]164/wwser[.]exe

- hxxp[://]tpp[.]tj/T/rat[.]php

- hxxps[://]tpp[.]tj/T/rat[.]php

- hxxp[://]46[.]161[.]40[.]164/resoluton[.]exe

- hxxp[://]tpp[.]tj/285/file[.]js

- hxxp[://]tpp[.]tj/285/png[.]php

- hxxp[://]tpp[.]tj/285/startpng[.]js

- hxxp[://]tpp[.]tj/285/uap[.]txt

- hxxp[://]tpp[.]tj/285/update[.]hta

- hxxp[://]168[.]100[.]8[.]21/file[.]js

- hxxp[://]168[.]100[.]8[.]21/mshostss[.]rar

- hxxp[://]168[.]100[.]8[.]21/png[.]php

- hxxp[://]168[.]100[.]8[.]21/rat[.]js

- hxxp[://]168[.]100[.]8[.]21/rat[.]php

- hxxp[://]168[.]100[.]8[.]21/startpng[.]js

- hxxp[://]168[.]100[.]8[.]21/win[.]hta

- hxxp[://]46[.]161[.]40[.]164/main2[.]exe

- hxxp[://]46[.]161[.]40[.]164/main[.]exe

- hxxp[://]tpp[.]tj/BossMaster[.]txt

- hxxp[://]tpp[.]tj/T/rat[.]js

- hxxps[://]tpp[.]tj/main[.]exe

- hxxps[://]tpp[.]tj/T/file[.]js

- hxxps[://]tpp[.]tj/T/png[.]php

- hxxps[://]tpp[.]tj/T/startpng[.]js

- hxxps[://]tpp[.]tj/T/sys[.]hta

- hxxps[://]tpp[.]tj/rightupsbot[.]txt

- hxxp[://]168[.]100[.]8[.]242/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2F31302E3130302E3230302E32/

- hxxp[://]168[.]100[.]8[.]242/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2F31302E3130302E3230302E32/index_files/2208281[.]pdf

- hxxp[://]168[.]100[.]8[.]242/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2F31302E3130302E3230302E32/index_files/Az[.]pdf

- hxxp[://]168[.]100[.]8[.]242/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2F31302E3130302E3230302E32/logout&_token=DFaH9AmHXbZKTApPbTvES2llxU6GZTl3

- hxxp[://]168[.]100[.]8[.]36/+CSCO+0075676763663A2F2F31302E3130302E3230302E32/+CSCO+0075676763663A2F2F31302E3130302E3230302E32/logout&_token=DFaH9AmHXbZKTApPbTvES2llxU6GZTl3/

- hxxp[://]168[.]100[.]8[.]36/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2F31302E3130302E3230302E32/index_files/file[.]php

- hxxp[://]168[.]100[.]8[.]36/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2F31302E3130302E3230302E32/index_files/login[.]php

- hxxp[://]168[.]100[.]8[.]36/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2F31302E3130302E3230302E32/logout&_token=DFaH9AmHXbZKTApPbTvES2llxU6GZTl3

- hxxp[://]206[.]166[.]251[.]146/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2F31302E3130302E3230302E32/index_files/Az[.]pdf

- hxxp[://]206[.]166[.]251[.]146/0075676763663A2F2F31302E3130302E3230302E32/0075676763663A2F2F31302E3130302E3230302E32/logout&_token=DFaH9AmHXbZKTApPbTvES2llxU6GZTl3

- hxxps[://]auth[.]mail-ru[.]link/public_html/home/files/login[.]php?email=1

- hxxps[://]e[.]mail[.]az-link[.]email/

- hxxps[://]e[.]mail[.]az-link[.]email/public/security/files/Az%C9%99rbaycan_Litva[.]jpg

- hxxps[://]e[.]mail[.]az-link[.]email/public/security/files/login[.]php?email=1

- hxxps[://]mail[.]asco[.]az-link[.]email/5676763663A2F2F31302E3130302E3230302E32/75676763663A2F2F31302E3130302E3230302E32/login[.]php

- hxxps[://]mail[.]asco[.]az-link[.]email/Login[.]aspx

- hxxps[://]redirect[.]az-link[.]email/

- hxxps[://]redirect[.]az-link[.]email/5676763663A2F2F31302E3130302E3230302E32/75676763663A2F2F31302E3130302E3230302E32/Login[.]aspx&_token=oazjTiA255F

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3085/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3085/