APT-C-56(透明部落)(Transparent Tribe)又名APT36、ProjectM、C-Major,是一个具有南亚背景的APT组织,其主要针对印度等周边国家发动网络攻击,善于运用社会工程学进行鱼叉攻击向目标用户投递带宏的doc、ppam和xls等类型诱饵文档,并且还开发出了属于自己的专属木马CrimsonRAT等工具,此外透明部落组织还被发现与SideCopy组织存在基础设施重叠。

360高级威胁研究院捕获到了一批针对印度国防、金融、大学等单位的攻击样本。当受害者打开这些诱饵文档后,恶意文件将会从自身嵌入的OLE(Object Linking and Embedding)对象中释放出恶意载荷,该载荷为透明部落组织专属的CrimsonRAT远控程序。需要说明的是,该组织前期攻击中喜欢将恶意载荷数据直接嵌入到宏代码中,而最近几轮攻击中偏向通过OLE对象释放恶意载荷,本篇文章主要分析利用OLE对象释放载荷的情况。

一、攻击活动分析

1.载荷投递分析

本次捕获的样本由印度地区上传,并且样本伪装内容围绕印度相关新闻为话题,从而侧面也可以判断出此轮攻击目标为印度,并采用鱼叉式投递,相关样本信息如下:MD5 | 文件名 |

0ad121b4eb1ef9c491181c5ab8fe1ed7 | SANJY-2023 Security Measure.ppam |

d67c9c9d0e94f04cfe67637922b61e05 | docx.zip |

44c494a30f83f92295c8351b86a2507a | docksx.zip |

34d580fb24ea1747b822f02ad3bd2d87 | my personal photos.ppam |

20cb5cecfe93c56c9ad3455f41c20e37 | Export of Defence Product-05.ppam |

8d8311afbc81c2bb319cd692460b1632 | M1-Financial-Accounting.docm |

![]()

![]()

![]()

2.恶意载荷分析

本次捕获的样本攻击流程基本一致,都是使用宏代码解压自身嵌入的OLE对象得到CrimsonRAT远控木马然后执行,从而开启窃密行动。以样本(0ad121b4eb1ef9c491181c5ab8fe1ed7)为例进行分析说明,其嵌入的OLE对象如下所示:![]()

![]()

宏代码首先判断%USERPROFILE%目录下Ofcx_[secode](当前秒数)文件夹是否存在,若不存在则创建。接着将嵌入对象oleObject1.bin复制到创建目录下并改名为docos.zip,然后解压该压缩包文件释放出oleObject1.bin和oleObject2.bin两个文件。然后判断是否存在.NET v3.5环境,若存在则将解压后的oleObject1.bin改名为idtvivrs vdao.exe并执行,否则改名oleObject2.bin执行。最后将嵌入对象oleObject3.bin作为pptx文件打开显示诱饵文档。

![]()

3.攻击组件分析

解压后的两个文件均为透明部落组织专属的CrimsonRAT远控类型木马,以解压后的oleObject1.bin为例进行分析说明,其信息如下:MD5 | c93cb6bb245e90c1b7df9f3c55734887 |

文件大小 | 15.39 MB (16136192字节) |

文件名 | idtvivrs vdao.exe |

编译时间 | 2023-06-06 03:07:20 UTC |

样本初始化执行时首先将自身当前路径添加为注册表自启动,可以看到攻击者其采用“_”符进行字符串拼接以规避部分杀毒软件的静态查杀。![]()

接着向66.154.103.101:9108发起连接,若失败则选择下个端口继续连接。 ![]()

连接成功后,与服务器进行交互,相关控制指令如下所示:指令 | 描述 |

thy5umb | 读取图像文件的信息(文件名、创建日期和文件大小) |

scy5rsz | 设置截屏大小 |

gey5tavs | 获取进程ID |

scy5uren scy5ren scyr5en scyu5ren | 判断标志位决定是否屏幕截屏 |

pry5ocl | 获取进程列表 |

puy5tsrt | 设置自启 |

doy5wf | 文件上传 |

cdy5crgn csy5crgn csy5dcrgn | 直接截屏 |

diy5rs | 获取磁盘信息 |

fiy5lsz | 获取文件属性信息 |

iny5fo | 获取系统信息(系统版本,主机名,用户名等) |

sty5ops | 停止截屏 |

cny5ls | 设置标志位 |

liy5stf | 获取指定目录的文件信息 |

fly5es | 列出指定目录下文件 |

afy5ile | 窃取文件 |

udy5lt | 上传并执行文件 |

fiy5le | 窃取文件 |

ruy5nf | 执行指定文件 |

dey5lt | 删除文件 |

doy5wr | 文件上传 |

fly5dr | 获取指定目录的所有子目录 |

二、关联分析

我们在今年早期时期也捕获到了透明部落组织使用另一种嵌入OLE对象的方式释放CrimsonRAT远控的恶意样本,该样本无宏代码,需要与用户交互来释放木马。样本也由印度地区上传,可见透明部落组织持续发起针对印度的攻击,样本信息如下:MD5 | db05d76ff9a9d3f582bd4278221f244a |

文件大小 | 232.07 KB (237636字节) |

文件名 | assignment.docx |

恶意样本在自身中嵌入了一个oleObject1文件夹,其中[1]Ole10Native文件携带了Crimson远控程序(不需要解压缩),当受害者打开文档点击诱饵加载对象时,就会将嵌入的OLE对象释放到%TMPE%目录并保存为Microsoft Update.exe,然后执行,从而实现窃密功能。 MD5 | e40e0a71efd051374be1663e08f0dbd8 |

文件大小 | 247.5 KB (253440字节) |

文件名 | Microsoft Update.exe |

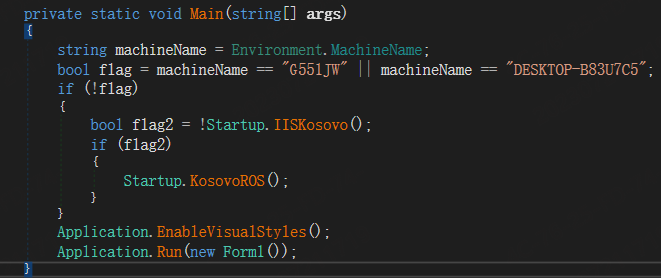

恶意程序执行时,首先判断当前计算机名称,若既不是“G551JW”又不是“DESKTOP-B83U7C5”,则在系统启动目录StartUp下创建exc.txt文件,并写入当前时间,猜测以此来作为最新感染标志。攻击者在这里判断两个计算机名,应该前期也确定“G551JW”或“DESKTOP-B83U7C5”的主机已受到攻击。![]()

![]()

后续功能与前面分析的CrimsonRAT大致相同,具体分析不再详细叙述。此外,该样本还采用了HASH算法对控制指令进行计算校验,这样做的本意是避免明文指令的泄露,但是在实际指令比对时又直接采用了明文的方式,显然这是开发不完全或者设计逻辑缺陷导致的。无独有偶,在今年同时期我们也捕获到了SideCopy组织使用相同处理方式的载荷,我们认为这并不是某种巧合,恰恰相反可以由此说明透明部落与SideCopy组织具有某种联系。

![]()

![]()

根据宏代码的相似性、释放的CrimsonRAT专属木马,并结合攻击者使用的诱饵文档内容以及样本上传地址,很明显符合APT-C-56(透明部落)的攻击活动。本次捕获的样本宏代码较之前增加了对.Net环境的判断,并根据环境差异释放不同的CrimsonRAT载荷,这样避免了之前版本中用户没有.NET环境运行不成功的情况。![]()

本次样本宏代码增加了.NET版本的判断,如下图所示: ![]()

此外,CrimsonRAT木马指令功能基本类似,只是指令名称有一些差别,主要集中在指令名称前几个字符有变动,如指令“fly5dr”为获取指定目录的所有子目录,之前版本中该功能的指令名称为“fladr”,其他功能指令名称也类似变动前几个字符。 今年以来,我们已经发现多起透明部落组织针对印度的网络攻击行动,该组织持续不断地开发Crimson RAT来改进他们的武器库,用于执行信息窃取活动和对敏感目标的监视,并且近期多个样本都采用了OLE对象来释放RAT,不再执着于将载荷数据捆绑至宏代码中。因此在这里提醒用户加强安全意识,切勿执行未知样本或点击来历不明的链接等操作。这些行为可能导致系统在没有任何防范的情况下被攻陷,从而导致机密文件和重要情报的泄漏。 360聚能过去20年实战经验及能力推出360安全云,目前,360安全云已实现对此类威胁的全面检出,全力守护千行百业数字安全。c488bb5818ce22e0af73e9db3ad6980f34d580fb24ea1747b822f02ad3bd2d87d67c9c9d0e94f04cfe67637922b61e0544c494a30f83f92295c8351b86a2507a0ad121b4eb1ef9c491181c5ab8fe1ed720cb5cecfe93c56c9ad3455f41c20e37dd6b3f716e791f25a845dfee7ae96da68d8311afbc81c2bb319cd692460b1632b5a709d521fb1f152ee6a293ec2991db9ee59ab1fa03dfcb45cc705bc900c657f1d0687821736fdfba7975d9f570f3ff9ca04de899947dc06c5f0bbe677b75d8b63fd1d2717071eca5b95db0bda74f26d72f7a7742ef69a7148981383e094ee3c93cb6bb245e90c1b7df9f3c55734887 8cc34c5f5b6ae6af649a8525ab662cbba7a41943cc9a012fc872a2a6a15640340d333678d0328cbd9750f342784e48f7ff2f1edb6acabf1cf3d4896d49b94231e55e497ceadd037254e847187b6996dadb05d76ff9a9d3f582bd4278221f244ae40e0a71efd051374be1663e08f0dbd8 104.168.48.21:{7516,12267,18197,25821,26442}185.187.235.186:{ 8149,14198,18818,26781,24224}173.232.44.69:{ 9149,15198,17818,27781,29224}66.154.103.101:{ 9108,15197,18968,28784,38103}64.188.21.102:{ 7516,12267,18197,25821,26442}151.106.19.20:{ 12197,16867,24784,8248,23123}360高级威胁研究院

360高级威胁研究院是360数字安全集团的核心能力支持部门,由360资深安全专家组成,专注于高级威胁的发现、防御、处置和研究,曾在全球范围内率先捕获双杀、双星、噩梦公式等多起业界知名的0day在野攻击,独家披露多个国家级APT组织的高级行动,赢得业内外的广泛认可,为360保障国家网络安全提供有力支撑。 | ● ISC2023周鸿祎发布战略级产品360安全云,首提安全即服务 | |

|

| ● 勒索家族Lockbit盯上金融机构,360安全云三招化解! | |

|

|

|

文章来源: https://mp.weixin.qq.com/s?__biz=MzA4MTg0MDQ4Nw==&mid=2247567969&idx=2&sn=d795fd4283c51484937bb2c9f4a40739&chksm=9f8d5a69a8fad37f5019581f6af3d2d06ac414b0ee2465635d6e3e6a8db7b91fde0d2c60d9b6&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh