2023-12-14 17:10:7 Author: mp.weixin.qq.com(查看原文) 阅读量:3 收藏

Goby社区第 2 篇功能介绍文章

全文共:2399 字 预计阅读时间:6 分钟

在插件分享 | Headshot ⼀击即中,对指定URL进行漏洞批量扫描文章中,详细介绍了Headshot插件的由来与功能使用,其功能是给⽤户提供⾃定义选择 PoC 以及输⼊ URL 地址的渠道,让⽤户在真实的攻防场景中,能够较快的对指定 URL 地址完成 PoC 检测和利⽤。简单来说就是支持指定URL进行漏洞批量扫描。

插件的广泛使用和获得的好评使得师傅们对其需求不断增加,由于师傅们的强烈催促,肖师傅再次匿名现身,推出了Headshot Pro Plus Max,强势归来!新版本除了延续原有的指定URL进行漏洞批量扫描的功能外,还加入了支持指定漏洞进行批量的URL扫描的特性。

02 功能展示

2.1 界面展示

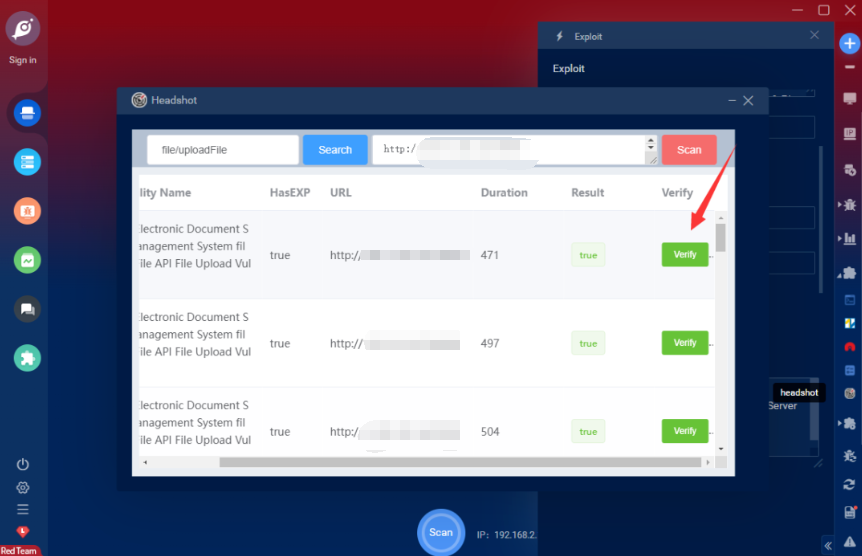

可直接输入多目标:URL形式

一目了然,可直接进行漏洞验证:

2.2 视频展示

利用Headshot 全新版本指定漏洞批量扫描getshell:

03 插件分析

首先从Headshot的实现原理上来说,它主要是利用了 Goby 对外开放的三个的接口:

goby.debugPoc 判断目标是否存在漏洞,并返回验证的交互数据包以及验证结果;goby.openExp 打开对应Exp的验证界面;goby.getPocSearch 依据条件查询 PoC,并返回查询的结果列表;

至于前端界面,则是使用了vue + element-ui。 3.1 改造过程

修改前:

<el-input @keyup.enter.native="handlerScan" v-model="formKeyword.URL" :placeholder="getTranslate('Enter the URL to be detected')"></el-input>修改后:

<el-input type="textarea" @keyup.enter.native="handlerScan" v-model="formKeyword.URL" :placeholder="getTranslate('Enter the URL to be detected')"></el-input>这样,界面部分就完成了。

接下来是简单的修改一下事件的执行逻辑,即 handlerScan 方法。

修改前:

{handlerScan() {let URL = vm.formKeyword.URL;// ...省略pocList.forEach(function (item, index) {let timeStart = Date.now();goby.debugPoc(function (res){// ...省略},URL,item.fileName)});}}

修改后:

{handlerScan() {// 获取到文本域的urllet URLs = vm.formKeyword.URL;// ...省略// 一行一个做分割数组,并去除空行URLs.split('\n').filter(a=> !!a.trim()).forEach(URL => {pocList.forEach(function (item, index) {let timeStart = Date.now();goby.debugPoc(function (res){// ...省略},URL,item.fileName)});})}}

至此,功能已完成开发。至于一些样式美化此处省略不做赘述。

04 插件开发手册

欢迎各位大神们一起加入插件开发大军!有什么创意或者好点子,尽管来,我们可不怕创意爆炸!要是有点迷茫,别忘了下方有我们精心准备的官方文档和视频,是学习插件开发的绝佳材料哦!

插件开发文档:

https://gobysec.net/doc

关于插件开发在B站都有详细的教学,欢迎大家到弹幕区合影~

https://www.bilibili.com/video/BV1u54y147PF/

05 总结

此功能已经成功上线至最新的Goby版,我们期待这项新功能为各位师傅们带来独特的收获和体验。在使用过程中,我们建议师傅们选择指定单个漏洞或同一种类型的漏洞进行批量扫描,避免将所有URL同时投入批量漏洞扫描,以免导致Goby性能受限,影响您的扫描体验。

我们鼓励大家在使用过程中及时反馈问题,将您的使用体验、建议和bug报告发送给Goby团队。这有助于我们更及时、精准地改进和优化这一功能。一旦您的反馈被采纳,我们将向您表示感谢,并提供丰厚的奖励作为答谢。期待听到您的宝贵意见,共同打造更为强大而稳定的Goby!

• Gobyteam | 红队企业版全新功能定时扫描与企业版报告强势来袭!

• Gobyteam | Goby新功能大揭秘:低感知扫描模式,让你的挖洞之旅更丝滑!

• Gobyteam | 且看安全小白如何轻松利用Goby插件快速上分

• 路人丁 | 漏洞调试的捷径:精简代码加速分析与利用

• M1sery | Adobe ColdFusion WDDX 序列化漏洞利用

• TonyD0g | 跨越语言的艺术:Flask Session 伪造

• kv2 | 针对蜜罐反制Goby背后的故事

• Gryffinbit | 某下一代防火墙远程命令执行漏洞分析及防护绕过

Goby 欢迎表哥/表姐们加入我们的社区大家庭,一起交流技术、生活趣事、奇闻八卦,结交无数白帽好友。

也欢迎投稿到 Goby(Goby 介绍/扫描/口令爆破/漏洞利用/插件开发/ PoC 编写/ IP 库使用场景/ Webshell /漏洞分析 等文章均可),审核通过后可奖励 Goby 红队版,快来加入微信群体验吧~~~

微信群:公众号发暗号“加群”,参与众多有趣的活动

获取版本:https://gobysec.net/sale

如有侵权请联系:admin#unsafe.sh