高手请略过。

很久没搞这个了,有点忘了,最近正好同事有需求,就搬出来温习下。

vulhub和vulfocus都是两个著名的靶场,有着广大的用户群,网上有很多很全的教程,我就记个流水帐了。

一、vulhub

1、安装docker

在kali时安装过程如下:

apt-get update

apt-get install docker.io

apt-get install docker-compose

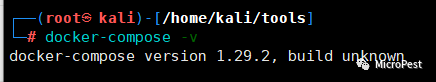

分别用docker -v 和 docker-compose -v验证安装成功没有。

这样就算安装好了。

2、安装vulhub

git clone https://vulhub.com/vulhub/vulhub.git

cd vulhub

选择一个,如flask/ssti

cd flask/ssti

docker-compose build 构建一个新镜像

docker-compose up -d 在后台启动并运行所有的容器。

docker-compose ps -a 查看

这里web就是kali的IP:8000启动待命了。

这样就访问成功了。

如果要停掉这个,就用:

docker-compose down

如果想要启动哪个镜像,直接到它的目录下 docker-compose up -d就可以了。

二、vulfocus

git clone https://github.com/fofapro/vulfocus.git

cd vulfocus

docker-compose up -d

docker-compose ps -a

启动成功了,访问kali 的IP:80

用admin/admin登录。

搜索个 shiro吧

点击下载,因为我下载过了,所以这里成了修改。

再来个 一键同步,查看首页。

这里有了这个镜像,启动吧。

访问url:

登录:

至此,两个靶场docker搭建完成了,真是方便如斯啊。

三、靶场举例

1、vulhub

以shiro为例:

就第一个吧,CVE-2010-3863

打开网页:

架起工具,从网上教程中得知,访问/admin:

出现了302,跳转了,

构造恶意请求/./admin,可绕过权限校验,访问到管理页面

经过Fuzzer后,发现成功了。

2、vulfocus

还是以shiro为例:

使用shiro反序列化工具 shiro_attack-2.2

操作逻辑:

1)确定请求方式,输入URL地址

2)直接选择爆破密钥,一旦爆破成功,便会直接返回指定密钥

3)选择爆破利用链及回显,同样,爆破成功便如图

4)命令执行,直接输入需要执行的命令,也可以反弹shell

至此,两个靶场的演示结束了。

通过docker方式搭建靶场,既快捷又稳定,拆卸自如,非常好!

如有侵权请联系:admin#unsafe.sh