No.0

前言

漏洞基本上已修复

No.1

越权1

发现方式

点击进入后台,创建一个店铺,点击进入店铺

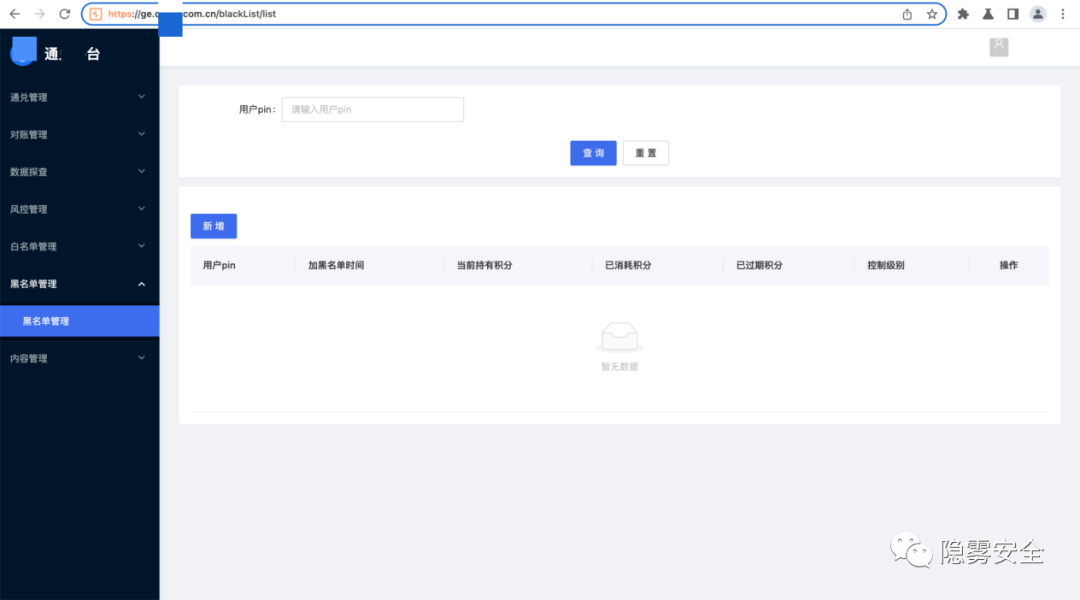

登录后打开https://ge.******.com.cn/blackList/list(共用一个cookie)

抓包查看

尝试滞空post请求包中的businessType字段,重新发送请求,重点关注businessType字段

向黑名单中添加一条数据,并抓取注册时的包

尝试更改请求包中的businessType值为9999,并获取9999的黑名单列表已确定

其他黑名单用户都是通过WAIWaGgmgFqck9BoGa用户创建

Yayya***黑名单是通过当前用户7ZCqggY9vehbssntNM创建,因此水平越权成功

No.3

越权2

黑名单删除接口也有水平越权

先抓去黑名单删除数据包

尝试重新发送数据包

更改businessType的值为9999,更改blackId为刚刚获取9999中黑名单yayya***的blackId(14208)

重发构建好的数据包

获取9999的黑名单列表

黑名单已被删除

No.4

越权3

白名单位置水平越权

登录过程请见步骤1

(1)打开网址https://g*****.com.cn/whiteList/list

抓去白名单请求接口

(2)重新构建请求包,替换businessType值为9999

成功获取到WAIWaGgmgFqck9BoGa用户的白名单列表,造成信息泄漏

(3)尝试使用步骤1中的方法向WAIWaG**********(9999)用户中添加白名单信息

抓去提交白名单审批的数据包

尝试更改businessType的值为9999,重新提交

(获取9999的白名单列表,发现yaya123已经添加成功,status为1)

抓去白名单审核通过的数据包

重建新的请求已更改9999的白名单yaya123的审核状态

更改id为851,请求审核时返回的id信息,更改businessType为9999

重新获取白名单999的列表查看yaya123的status的值是否为2

水平越权成功

(4)尝试删除刚刚添加的白名单yaya123

抓取当前用户的下线白名单数据包

重新构建请求,尝试修改9999中白名单yaya123的状态

获取999用户的所有白名单列表

9999账户中yaya123的status的值为4.修改成功,越权成功

3.其他接口均纯在相同漏洞

风险管控-用户风险管理

风险管控-预警规则管理

往期回顾

福利视频

笔者自己录制的一套php视频教程(适合0基础的),感兴趣的童鞋可以看看,基础视频总共约200多集,目前已经录制完毕,后续还有更多视频出品

https://space.bilibili.com/177546377/channel/seriesdetail?sid=2949374

技术交流

技术交流请加笔者微信:richardo1o1 (暗号:growing)

往期回顾

如有侵权请联系:admin#unsafe.sh