团伙背景

事件概述

根据LNK文件的大小和执行代码的特征,一开始我们认为样本来自APT37,但在进一步分析释放的VBS脚本后续行为和C2通信特点后,发现恶意样本与Konni组织关联更加紧密,这也表明Konni组织近期开始调整LNK类文件的攻击手法。此外值得一提的是,Konni,APT37和Kimsuky这三个被认为存在联系的APT组织,在使用的LNK类文件上也具有一些相似的特点。

详细分析

样本一

样本基本信息如下。

MD5 | 41c17b6b527540d49db81976ef5576e9 |

文件名 | tl6VewKBBU.lnk |

文件大小 | 24.35 MB (25532825 字节) |

样本执行流程如下,从LNK文件释放的VBS脚本从C&C服务器获取后续并执行。

LNK调用cmd.exe,从名为K的字符串中选择字符并拼接出” powershell -windowstyle hidden”

执行的powershell代码整理后如下所示,从LNK中释放诱饵文档和VBS,并删除LNK文件自身。

诱饵文档名为”[붙임]-상용메일 보안점검 방법(네이버-다음-G메일).hwp”,意为“[附件] - 如何检查商业电子邮件安全(Naver-Daum-Gmail)”。释放VBS脚本的路径为” C:\Users\Public\Libraries\vc98ee3f0.vbs”。

VBS脚本通过逐字节异或恢复隐藏的字符串。

脚本的主要功能为通过GET请求从C&C服务器获取后续并执行。

请求的URL为hxxps://shaira1885.com/wp-admin/includes/class-wp-release-data.php?class=。域名shaira1885[.]com对应网站很可能是被攻击者攻陷然后用来托管C&C服务端。

请求的后续载荷也是VBS脚本,用同样的方式对关键字符串进行隐藏处理。

第一次请求C&C URL获取的后续脚本用于建立持久化,执行如下命令,使得vc98ee3f0.vbs可以重复运行,进而不断从C&C服务器下载后续载荷并执行。

schtasks /create /sc minute /mo 10 /tn

"WeChatVersionAutoUpdate" /tr

"C:\Users\Public\Libraries\vc98ee3f0.vbs" /f

vc98ee3f0.vbs第二次运行时从C&C URL获取的后续脚本负责收集信息的工作,执行的命令如下。

dir C:\\Users\\<user>\downloads\\ /s /a /od

> usrdown

dir C:\\Users\\<user>\\documents\\ /s /a

/od > usrdocu

dir C:\\Users\\<user>\\desktop\\ /s /a /od

> usrdesk

dir "C:\\Program Files\\" > program

dir "C:\\Program Files (x86)\\" >

program32

nslookup myip.opendns.com resolver1.opendns.com

> ipdetail

tasklist > tsklist

systeminfo > systemI

schinfos /query /fo csv > schinfo

reg query

"HKCU\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run" /s >

reInfo

然后借助POST请求将保存上述信息的文件数据回传给C&C服务器。回传URL为hxxps://shaira1885.com/wp-admin/includes/class-wp-release-data.php。POST请求携带的数据格式如下,数据回传后将对应的文件删除。

alias=<computer_name>&name=<文件名>&data=<文件数据>

样本二

样本基本信息如下

MD5 | 015ba89bce15c66baebc5fd94d03d19e |

文件名 | 2000215005_20231107_20231127_rvim.html.lnk |

文件大小 | 41.26 MB (43260547 字节) |

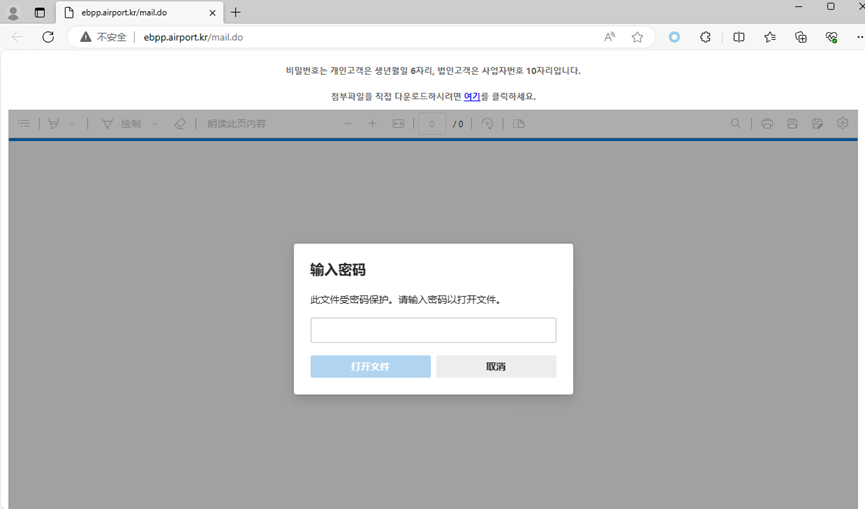

释放的诱饵文件为HTML文件,打开后向hxxp://ebpp.airport.kr/mail.do发送请求。

提示输入密码才能查看文档。

VBS脚本请求的C&C URL为hxxps://messengerin.com/layout/images/profile.php?color_style=,同样该网站很可能是被攻陷后用作C&C服务端。

溯源关联

归属

9月上传到VT的属于Konni组织的LNK样本文件还比较小,不超过200KB。

MD5 | 文件名 |

6f5e4b45ca0d8c1128d27a15421eea38 | 국세청 종합소득세 해명자료 제출 안내.hwp.lnk |

d2ed41719424bb024535afa1b2d17f3a | 국세청 종합소득세 해명자료 제출 안내.hwp.lnk |

执行信息收集工作的脚本75330987.bat内容如下,本次发现的样本与其有如下几点相似之处:用类似的cmd命令收集信息;先将信息保存在文件中再回传;保存信息的文件名称相似。

将收集信息回传给C&C的脚本16169400.bat内容如下,文件名和文件数据作为POST请求的数据,回传后将相应文件删除,这些特点与本次发现的样本也相同。

此外,在与C&C通信的URL中带上感染设备的主机名,也是Konni组织的常用手法。

基于上述几点,我们认为此次发现的LNK样本更可能来自Konni。这些样本说明Konni组织借用了APT37经常使用的构造LNK文件的方法,对LNK文件体积进行膨胀处理,并且只释放诱饵文档和单个脚本文件。另一方面,这也表明Konni组织开始调整在LNK样本中使用的攻击手法,尽量减少恶意代码的落地。

与其他组织的联系

其他疑似具有东亚背景的APT组织,如APT37和Kimsuky如今也经常在攻击活动中使用LNK样本,并且LNK带有的powershell代码核心功能都是从自身提取诱饵文件和后续脚本的数据。不过这些攻击组织会采用不同的代码混淆方式,脚本代码的特点以及与C&C通信的格式也有些不同。

APT37

Kimsuky

或者用格式化字符串的方式恢复出关键字符串(MD5: fb5aec165279015f17b29f9f2c730976)[3]。

Kimsuky释放的脚本最终向C&C发起请求,并执行获取的响应数据,这一点与此次发现的Konni样本有相似之处。

另外,Kimsuky和Konni的LNK样本均出现过以0x77为单字节异或的key,解密LNK中的文件数据。下图分别为Kimsuky样本(MD5: 433a2a49a84545f23a038f3584f28b4a)和Konni样本(MD5: d2ed41719424bb024535afa1b2d17f3a)带有的powershell代码。

总结

防护建议

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

41c17b6b527540d49db81976ef5576e9

015ba89bce15c66baebc5fd94d03d19e

6f5e4b45ca0d8c1128d27a15421eea38

d2ed41719424bb024535afa1b2d17f3a

6452b948928f2d799fd9b5d7aa721d10

C&C

ttzcloud.com

bgfile.com

serviceset.net

downwarding.com

cldservice.net

file.drives001.com

URL

hxxps://shaira1885.com/wp-admin/includes/class-wp-release-data.php?class=

hxxps://messengerin.com/layout/images/profile.php?color_style=

hxxp://ttzcloud.com/list.php?f=.txt

hxxp://ttzcloud.com/upload.php

hxxps://bgfile.com/v2/read/get.php?vw=ln3&nv=xu6502&r=

hxxp://serviceset.net/list.php?f=.txt

hxxp://serviceset.net/upload.php

hxxps://downwarding.com/v2/read/get.php?vw=ln3&nv=xu6502&r=

hxxp://cldservice.net/list.php?f=.txt

hxxp://cldservice.net/upload.php

hxxps://file.drives001.com/read/get.php?ra=ln3&zw=xu6502&r=

参考链接

[2].https://paper.seebug.org/3030/

[3].https://asec.ahnlab.com/en/59042/

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh