波鸿鲁尔大学的一组研究人员开发了一种名为“Terrapin”的新攻击向量,它基于握手过程中对数字序列的操纵。

使用流行的加密模式时,Terrapin攻击可能会损害SSH通道的完整性。使用这种方法,黑客可以删除或修改通道中的消息,这会降低用户身份验证中涉及的公钥算法的安全性,并禁用针对基于击键的攻击的保护,这对OpenSSH 9.5构成威胁。

大学专家指出,Terrapin攻击利用了SSH协议中的漏洞以及十多年前OpenSSH中引入的加密算法和加密模式。

上述与新攻击向量相关的漏洞被确定为CVE-2023-48795、CVE-2023-46445和CVE-2023-46446。

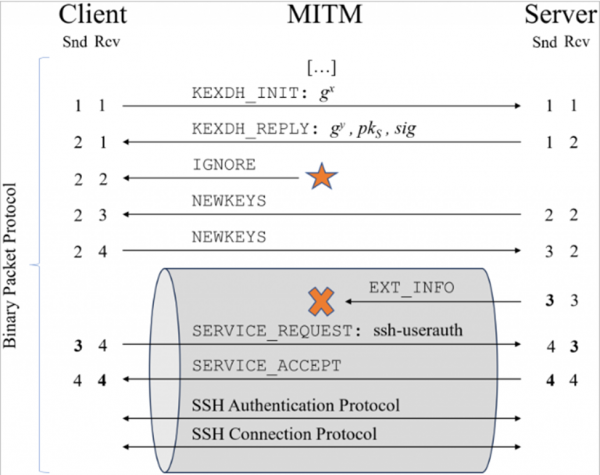

要进行Terrapin攻击,攻击者必须处于中间人(MiTM)位置,并且必须通过ChaCha20-Poly1305或带有Encrypt-then-MAC的CBC来保护连接。

许多制造商已经采取措施降低与操作 Terrapin 相关的风险。使用严格的密钥交换可以防止连接建立期间的数据包注入,是应对这种威胁的一种方法。专家强调,为了实现最大程度的保护,必须在客户端和服务器端都采取措施,这将需要额外的时间。

研究人员开发了一种名为 Terrapin 的专用漏洞扫描程序(可在GitHub上获取),帮助确定SSH客户端或服务器是否容易受到给定漏洞的攻击。鲁尔大学专家编写的技术报告中详细描述了此次攻击,并提出了防范建议。

文章来源: https://hackernews.cc/archives/48356

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh