Cisco Talos于12月21日是发布博文,根据其在2023年9月22日在LabsCon 2023上发表的演讲,披露了对间谍软件供应商Intellexa(以前称为Cytrox)采用的时间表、操作范例和程序进行了新的深入分析。分析显示,重新启动iOS或Android设备可能并不总能删除Intellexa生成的Predator间谍软件。持久性是Intellexa为其植入程序提供的附加功能,主要取决于客户选择的许可选项。Intellexa知道他们的客户是否打算在外国领土上执行监视操作。首次公开曝光两年后,Intellexa的Predator/Nova间谍软件解决方案仍未被反病毒解决方案检测到。关于Intellexa运营的公开报告对其在全球开展和发展业务的能力几乎没有影响。几乎所有有关使用Intellexa间谍软件进行恶意操作的分析报告主要包含作为妥协指标(IOC),重点是恶意域名。Talos评估认为,由客户管理的此类域名的披露对Intellexa的运营几乎没有影响,并且使他们能够由于缺乏技术披露而保留恶意软件植入。截至2021年12月,许多用户针对Intellexa使用的漏洞利用链进行了修补,这家间谍软件供应商于2022年初开始向至少一个新客户提供新的漏洞利用链,该漏洞利用链涵盖了相同版本和更新版本的Android操作系统。Predator是Intellexa Alliance联盟的产品,该联盟包括Cytrox(后来被WiSpear收购)、Nexa Technologies和 Senpai Technologies。Cytrox和Intellexa均于2023年7月被美国列入实体清单,理由是“贩运用于获取信息系统访问权限的网络漏洞”。

2023年5月,Cisco Talos发布了第一份关于Intellexa间谍软件解决方案Alien和Predator的深入技术报告,展示了其内部工作原理,并演示了使此类间谍软件在Android操作系统上正常工作所需的高度复杂的软件架构决策。这项研究还揭示了商业间谍软件领域的其他几个方面,例如合理的推诿、媒体广泛曝光的影响和招募问题。在LabsCon 2023网络威胁情报会议期间,Talos使用Intellexa作为用例,介绍了商业间谍软件领域固有的操作风险。

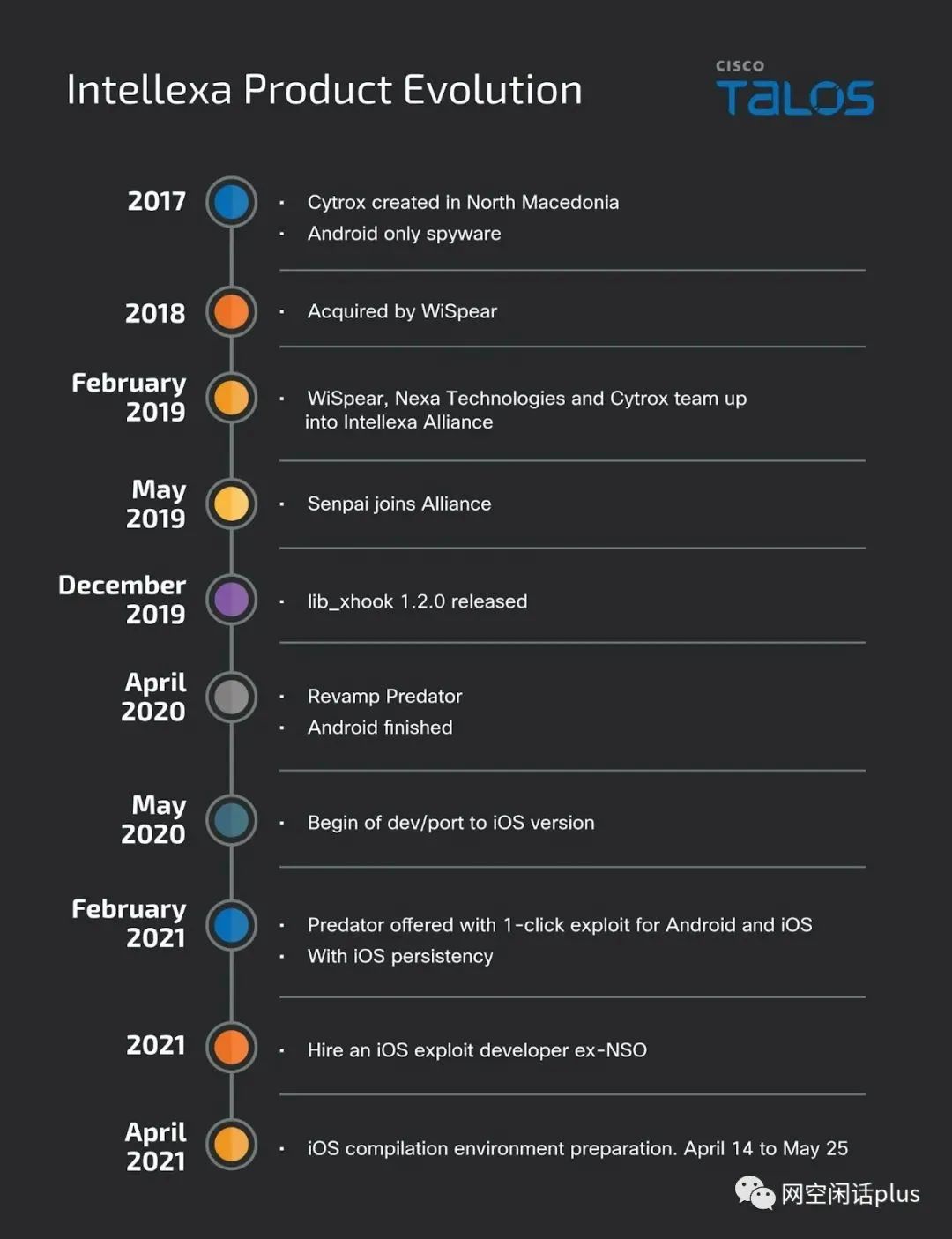

这项研究深入研究了Alien/Predator系列植入程序的历史,说明了破败的间谍软件销售商Cytrox是如何被收购并转变为情报机构级间谍软件供应商-Intellexa。

Cytrox于2017年在北马其顿首次创建,当时构建了基于Android的恶意软件。2018年,Cytrox被WiSpear收购,然后在2019年,Nexa Technologies、WiSpear(和Cytrox)和Senpai Technologies 联手创建了Intellexa Alliance,这是一家商业间谍软件公司,根据公开报道,该公司不顾一切地向多个客户出售商业间谍软件其潜在目标和间谍软件的滥用。

Senpai Technologies是一家总部位于以色列的专门从事OSINT和角色创建的公司,而同样位于以色列的WiSpea 则专门从事Wi-Fi拦截。Nexa Technologies(现称为RB 42)是一家法国公司,其主要业务是远程监控和安全服务。

2019年5月,所有这些公司合并到Intellexa旗下后,Predator的改造立即开始,当时,Predator是他们的Android旗舰间谍软件。由于在构建时使用静态库编译,可以在恶意软件二进制文件上留下的工件上确认这一点。

到2020年4月,改造已完成,恶意软件已准备好部署在Android上。2020年5月,开发人员开始开发iOS“解决方案”,Talos有中等信心地评估该解决方案是 Alien/Predator从Android到iOS的移植。评估基于这样一个事实:驱动Predator 系统高级组件的引擎即使不相同,也是相似的,以至于可以在iOS示例中找到一些 Android工件。

天价Predator恶意软件

构建商业间谍软件是一个复杂且由研究驱动的过程。它涉及精心规避、绕过和利用移动应用程序/软件包以及Android和iOS等操作系统设置的安全控制。将如此强大的软件组合到具有零或一键零日漏洞的软件包中,使其成为高度可靠的进攻性“解决方案”,而这正是其昂贵的原因。早在2016年,《纽约时报》就曾报道,NSO集团对每10例感染收取65万美元的费用,另外还额外收取50万美元的初始设置费用。NSO集团与墨西哥之间的多年交易估计约为1500万美元 - 这还是在2013 年。

快进五年到2021年,《纽约时报》的另一项披露详细介绍了Intellexa Predator框架的提案手册,该框架以高达1360万欧元的价格提供解决方案,用于:

20例并发感染。

一键利用初始访问。

Predator C2和管理硬件和软件。

项目计划、文件等

12个月的保修支持。

定义价格和项目的提案(片段)

2022年泄露的文件显示,Nova平台是Intellexa的数据收集模块,2022年的售价为800万欧元。1360万甚至800万欧元的标价是一笔巨款。然而,这强化了这样一个事实,即来自Intellexa的商业间谍软件既不适合普通人,也不适合小型犯罪软件运营商。这些解决方案适用于财力雄厚的客户,此类费用只能由国家资助的机构承担。

定价模型还显示了产品的技术演变。根据泄露的2022年7月提案日期,Intellexa已经将启动生存能力纳入Android解决方案中。它还将对Android的支持延长至18个月。目前尚不清楚这是否是Intellexa开发和研究能力的直接结果,或者这些是否基于所获得的漏洞最终会导致拥有此类能力。

iOS上最初的持久化机制是在启动过程中通过加载本地存储的恶意HTML页面来利用原始漏洞。因此,新引入的Android持久化机制可以简单地基于类似的方法。

持续的重大威胁

(1)植入物的持久性

Intellexa联盟泄露的商业提案表明,随着该公司技术解决方案的能力不断增强,每次感染的价格每年都在增加。重新启动设备不再是从受感染设备中删除植入物的方法。

2021年,Predator间谍软件无法在受感染的Android系统上重新启动(iOS上也有)。然而,到2022年4月,该功能已提供给他们的客户。从那时起,就没有发布任何详细介绍这种机制的报告,因为没有理由相信它已经过时了。它仍然无法在恢复出厂设置后幸存下来,但可以公平地假设这种特定功能将变得可用,从字面上打破对设备的所有信任,无法恢复。

(2)目标操作系统支持

新操作系统的发布似乎并没有对Predator解决方案产生重大影响。Intellexa现在支持的操作系统版本可追溯到上次支持版本(18个月前的Android版本)和12个月前的iOS 版本(这可能不是最新的)。重要的是要了解Alien/Predator植入程序本身不需要在操作系统版本之间进行太大更改。

(3)漏洞利用链保供

这是任何商业间谍软件解决方案中最敏感且最不受控制的部分。尽管如此,人们可能会认为这对商业间谍软件供应商的运营能力有很大影响,但事实似乎证明这种影响很低,或者最多是中等影响。利用经纪人和利用研究公司,以订阅模式出售全部或部分利用链,如果购买的链被修补,客户有权获得可行的替代品。

(4)缺乏公众曝光的影响

商业间谍软件公司的公开曝光提高了人们的认识,并引起了政府和监管机构的关注。此类披露还成功地归咎于政权针对人权活动家、记者和持不同政见者的恶意行动,表明Intellexa的许多“客户”缺乏道德准则。

此类披露可能会对体制(“客户”)产生重大影响,但它们无法给间谍软件供应商本身带来成本。安全公司的公开披露不仅可以进行更深入的分析并推动检测工作,而且还会给供应商带来持续改进其植入程序的开发成本。

参考资源:

1.https://blog.talosintelligence.com/intellexa-and-cytrox-intel-agency-grade-spyware/

2.https://thehackernews.com/2023/12/multi-million-dollar-predator-spyware.html

如有侵权请联系:admin#unsafe.sh