被称为Cloud Atlas 的黑客组织与一系列针对俄罗斯企业的鱼叉式网络钓鱼攻击有关。

根据独立网络安全公司 FACCT 的一份报告,Cloud Atlas 黑客组织的攻击目标包括一家俄罗斯农工企业和一家国有研究公司。

Cloud Atlas 是一个来源不明的网络间谍组织,至少从 2014 年开始活跃。该黑客组织也被称为 Clean Ursa、Inception、Oxygen 和 Red October,主要针对俄罗斯、白俄罗斯、阿塞拜疆、土耳其和斯洛文尼亚。

2022 年 12 月,Check Point 和 Positive Technologies 详细介绍了多阶段攻击序列,黑客组织利用一系列攻击链部署 PowerShell 后门(称为 PowerShower),以及部署与攻击者控制的服务器进行通信的 DLL 有效负载。

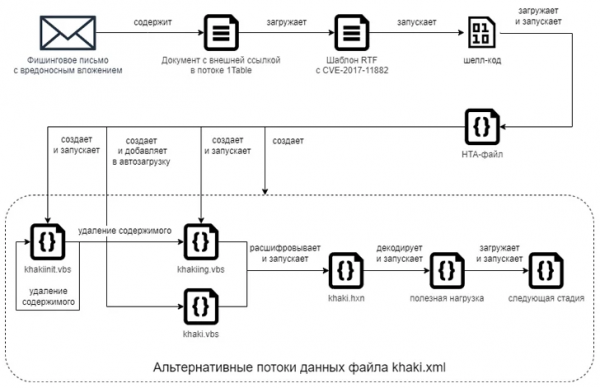

初始攻击是一条带有诱饵文档的网络钓鱼消息,该文档利用 CVE-2017-11882(Microsoft Office 公式编辑器中存在六年的内存损坏缺陷)来启动恶意负载执行, Cloud Atlas 采用这一技术最早可追溯到 2018 年 10 月。

卡巴斯基在 2019 年 8 月指出:“ 攻击者的大规模鱼叉式网络钓鱼活动继续使用其简单但有效的方法来破坏其目标。”“与许多其他入侵集不同,Cloud Atlas 在最近的攻击活动期间没有选择使用开源植入程序。”

FACCT 描述的最新杀伤链与 Positive Technologies 描述的杀伤链类似,通过 RTF 模板注入成功利用 CVE-2017-11882 ,为负责下载和运行混淆的 HTA 文件的 shellcode 铺平了道路。这些邮件来自流行的俄罗斯电子邮件服务 Yandex Mail 和 VK 的 Mail.ru。

恶意 HTML 应用程序随后启动 Visual Basic 脚本 (VBS) 文件,这些文件最终负责从远程服务器检索并执行未知的 VBS 代码。

Positive Technologies 去年谈到该组织时表示:“Cloud Atlas 组织多年来一直活跃,仔细考虑了其攻击的各个方面。”

该组织的工具包多年来没有改变——他们试图通过使用一次性有效负载请求并验证它们来向研究人员隐藏恶意软件。该组织通过使用合法的云存储和记录良好的软件功能来避免网络和文件攻击检测工具,尤其是在 Microsoft Office 中。

该公司表示,至少有 20 个位于俄罗斯的组织已受到 Decoy Dog(Pupy RAT 的修改版本)的攻击,并将其归因于一种称为 Hellhounds 的高级持续威胁组织。

这种积极维护的恶意软件除了允许对手远程控制受感染的主机外,还附带一个脚本,旨在将遥测数据传输到 Mastodon 上Mindly.Social 实例上名为“Lamir Hasabat”(@lahat )的帐户。

安全研究人员斯坦尼斯拉夫·皮佐夫(Stanislav Pyzhov)和亚历山大·格里戈里安(Aleksandr Grigorian)表示:“在关于 Decoy Dog 第一个版本的材料发布后,恶意软件作者付出了很大的努力来阻碍其在流量和文件系统中的检测和分析。”

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/jNwmkpq5p7xCsaNYTXjFAQ?

封面来源于网络,如有侵权请联系删除