2023.12.22~12.28

攻击团伙情报

伊朗APT33组织利用FalseFont后门攻击全球国防承包商

RusticWeb 行动针对印度政府:从基于 Rust 的恶意软件到 Web 服务渗透

Kimsuky组织使用AppleSeed新变种AlphaSeed实施攻击活动

蔓灵花(BITTER)近期活跃样本分析

UAC-0099组织持续向乌克兰投递LONEPAGE恶意软件

SideCopy组织双平台渗透攻击活动分析

俄罗斯企业遭受网络间谍组织Cloud Atlas的钓鱼攻击

UNC4841组织利用CVE-2023-7102漏洞攻击Barracuda ESG设备

攻击行动或事件情报

针对全球酒店业的密码窃取恶意软件活动分析

恶意web扩展程序被强制安装

木马病毒在网吧快速传播,隐蔽性极强

基于Nim语言的恶意后门通过虚假尼泊尔政府邮件进行传播

Operation Triangulation:揭晓最后的谜团

恶意代码情报

Mirai僵尸网络变种“Aquabot“分析

以“圣诞礼物”为钓鱼邮件的间谍木马病毒RedLine

Akira勒索软件持续肆虐

Android 银行木马 Chameleon 现在可以绕过任何生物识别身份验证

深入分析恶意软件Bandook以及其新变体

隐形后门“Android/Xamalicious”主动感染设备

捕获银狐木马控制端样本,揭晓最新发现

漏洞情报

披露Apache OfBiz ERP系统的严重零日漏洞

攻击团伙情报

01

伊朗APT33组织利用FalseFont后门攻击全球国防承包商

披露时间:2023年12月21日

情报来源:https://www.bleepingcomputer.com/news/security/microsoft-hackers-target-defense-firms-with-new-falsefont-malware/

相关信息:

研究人员近期观察到伊朗APT33组织正试图向在国防工业基地(DIB)部门工作的目标群体投递一个其新开发的FalseFont后门,且其目标DIB部门涉及超过10万家参与研究和开发军事武器系统、子系统和组件的国防公司和分包商。据悉,APT33至少自2013年以来一直活跃,该组织的目标涵盖美国、沙特阿拉伯和韩国的各个行业部门,包括政府、国防、研究、金融和工程垂直领域。

FalseFont后门于2023年11月初首次被发现,具有广泛的功能,允许攻击者远程访问受感染的系统、启动其他文件并将信息发送到其C2服务器。此外,研究人员表示,在2023年2月至7月期间,APT33针对全球数千个组织(包括国防部门)进行了广泛的密码喷洒攻击。

02

RusticWeb 行动针对印度政府:从基于 Rust 的恶意软件到 Web 服务渗透

披露时间:2023年12月21日

情报来源:https://www.seqrite.com/blog/operation-rusticweb-targets-indian-govt-from-rust-based-malware-to-web-service-exfiltration/

相关信息:

研究人员发现了针对多名印度政府人员的网络钓鱼活动。12 月发现了针对国防部门的政府和私人实体的网络钓鱼活动。新的基于 Rust 的有效负载和加密的 PowerShell 命令已被用来将机密文档泄露到基于 Web 的服务引擎,而不是专用的命令和控制 (C2) 服务器。通过积极修改其武器库,还使用假域名来托管恶意负载和诱饵文件。该活动被追踪为“RusticWeb 行动”,其中多个 TTP 与巴基斯坦相关的 APT 组织——透明部落(APT36) 和SideCopy重叠。

03

Kimsuky组织使用AppleSeed新变种AlphaSeed实施攻击活动

披露时间:2023年12月22日

情报来源:https://asec.ahnlab.com/ko/59933/

相关信息:

Kimsuky组织自2013年以来一直活跃,主要攻击目标为韩国各个行业,常采用鱼叉式钓鱼攻击。近期活动中,研究人员监测到Kimsuky组织使用AppleSeed新变种AlphaSeed开展攻击活动。

AppleSeed是一种后门恶意软件,可以执行从C&C服务器接收到的攻击者命令。攻击者可以使用AppleSeed来控制受感染的系统,AppleSeed还支持安装插件,具有下载程序、键盘记录和屏幕捕获功能,以及从用户系统收集和传输文件的信息盗窃功能。而新变种AlphaSeed由Go语言开发,功能与AppleSeed大部分相似。

不过AlphaSeed支持通过电子邮件的方式与C2服务器进行通信,使用ChromeDP工具实现。据安全人员观察,AlphaSeed至少自2022年开始出现。此外,攻击者在使用AlphaSeed的同时还在使用Meterpreter控制受感染系统,并且利用TightVNC和HVNC(TinyNuke)恶意软件建立通信。

04

蔓灵花(BITTER)近期活跃样本分析

披露时间:2023年12月21日

情报来源:https://mp.weixin.qq.com/s/o8KeGK1DKFfXCQT2KFdhHA

相关信息:

蔓灵花组织,又称为BITTER、APT-C-08。是一支据称有南亚背景的高级持久性威胁组织。最早活跃于2013年,以东南亚地区周边国家为主要活动区域,专注于对高价值单位,如政府部门、能源企业、军工企业、高校等等进行长期的数据监控和信息窃取。本次研究人员将针对近期海外设备发现的一个蔓灵花相关的样本功能进行分析。

05

UAC-0099组织持续向乌克兰投递LONEPAGE恶意软件

披露时间:2023年12月22日

情报来源:https://www.deepinstinct.com/blog/threat-actor-uac-0099-continues-to-target-ukraine

相关信息:

研究人员近日披露了UAC-0099组织针对乌克兰的恶意软件钓鱼活动。据悉,UAC-0099自2022年中期以来便一直针对乌克兰。2023年8月,该组织使用ukr.net电子邮件服务向一名在乌克兰境外公司远程工作的乌克兰员工发送了一封冒充利沃夫市法院的包含LNK文件附件的SFX钓鱼邮件,进而诱导其下载执行恶意的PowerShell。

其中,VBS文件实际上为恶意软件LonePage,执行时,它会创建一个隐藏的PowerShell进程,进而实现与硬编码的通信以获取文本文件,并进行检索键盘记录程序、窃取信息、屏幕截图以及下载其它payload等恶意操作。此外,研究人员发现,11月,UAC-0099继续发送PDF钓鱼文档,通过使用HTA和ZIP文件,以及利用WinRAR漏洞(CVE-2023-38831)来传播LONEPAGE。其中,CVE-2023-38831漏洞于2023年4月被发现,当用户在未修补的WinRAR版本中打开攻击者特制的ZIP文件并双击良性文件时,将执行扩展名为"cmd"的文件。目前,WinRAR更新版本已于2023年8月2日发布。

06

SideCopy组织双平台渗透攻击活动分析

披露时间:2023年12月26日

情报来源:https://mp.weixin.qq.com/s/H7_ZnPbTeF5TKMLmEBSNlA

相关信息:

SideCopy组织自2020年被披露以来长期处于活跃之中,并主要针对印度国防、外交等部门持续发动网络攻击。近期,研究人员发现了该组织针对Windows和Linux系统进行无差别攻击,并且部分载荷是支持Windows和Linux双平台的远控工具。

在Linux环境下,初始攻击样本为含有恶意ELF文件的ZIP压缩包文件,运行其中的ELF文件会下载关于印度国防部的诱饵文档,同时下载一个由Python打包的双平台攻击武器,该武器具备完整的远控功能。在Windows环境下,攻击者还是一如既往的含有恶意LNK的ZIP压缩文件,受害者点击其中LNK文件后会下载恶意代码从而开启一段复杂多阶段的攻击链,最终释放远控组件,从而完成窃密活动。

07

俄罗斯企业遭受网络间谍组织Cloud Atlas的钓鱼攻击

披露时间:2023年12月19日

情报来源:https://www.facct.ru/blog/cloud-atlas/

相关信息:

根据研究人员的相关报告,被称为Cloud Atlas的威胁行为者与一系列针对俄罗斯企业的鱼叉式网络钓鱼攻击有关,其目标包括一家俄罗斯农工企业和一家国有研究公司。

Cloud Atlas至少从 2014 年开始活跃,是一个来历不明的网络间谍组织。该威胁行为体还被称为Clean Ursa, Inception, Oxygen,和Red October,以针对俄罗斯、白俄罗斯、阿塞拜疆、土耳其和斯洛文尼亚的持续性活动而闻名。

起点是一个带有引诱文档的钓鱼邮件,该文档利用微软 Office 的公式编辑器(Equation Editor)中存在六年之久的内存损坏漏洞 CVE-2017-11882,启动恶意有效载荷的执行。

08

UNC4841组织利用CVE-2023-7102漏洞攻击Barracuda ESG设备

披露时间:2023年12月24日

情报来源:https://www.barracuda.com/company/legal/esg-vulnerability

相关信息:

研究人员近期表示,UNC4841黑客组织正利用特制的Excel电子邮件附件和零日漏洞(CVE-2023-7102)部署SeaSpy和Saltwater恶意软件。据悉,CVE-2023-7102漏洞于圣诞节前夕披露,是由于Barracuda ESG设备上运行的Amavis病毒扫描程序所使用的Spreadsheet::ParseExcel开源库中的漏洞造成,该漏洞可允许攻击者通过参数注入在未修补的ESG设备上执行任意代码。2023年12月21日,Barracuda已部署相关安全更新。

SeaSpy是一个x64 ELF持久性后门,它伪装成合法的Barracuda Networks服务,并将自身建立为PCAP过滤器,专门监视端口25(SMTP)和端口587上的流量。Saltwater则是Barracuda SMTP守护进程(bsmtpd)的基于Lua的模块,用于监视SMTP HELO/EHLO命令以接收C2 IP地址和端口,并将其作为参数传递给建立反向shell的外部二进制文件,能够上传或下载任意文件、执行命令以及实现代理和隧道功能。

至少自2022年10月以来,UNC4841就频繁利用各种零日漏洞(如CVE-2023-2868)部署新型恶意软件以从受感染系统中窃取数据,且其疑似具有间谍动机,曾针对性地从被破坏的网络向知名政府和高科技用户进行渗透。

攻击行动或事件情报

01

针对全球酒店业的密码窃取恶意软件活动分析

披露时间:2023年12月19日

情报来源:https://news.sophos.com/en-us/2023/12/19/inhospitality-malspam-campaign-targets-hotel-industry/

相关信息:

研究人员近日警告称,一项针对全球酒店业的密码窃取恶意软件活动正利用有关服务问题或信息请求的电子邮件投诉作为社会工程诱饵主题,以获取活动目标的信任,进而向其发送包含恶意负载的链接。

研究人员表示,攻击者最初仅通过包含合法文本的钓鱼邮件联系目标,然后只有在目标回复攻击者的初始电子邮件后,才会发送后续消息,进而引诱受害者链接到他们声称的有关其请求或投诉的详细信息。这些链接指向公共云存储服务(例如Google Drive、Mega.nz、Dropbox)或聊天平台Discord的内容托管空间中的地址与酒店工作人员共享文档,其邮件正文包含密码,提示收件人使用该密码下载链接另一端的Zip或Rar文档,最终下载恶意负载。执行后,恶意软件将会立即连接到Telegram加密消息服务上的URL。该URL则指向一个用于机器人命令和控制的网址。

然后,机器人连接到从Telegram频道检索的地址,并从该地址下载具有多种功能的有效负载。它们负责使用HTTP POST请求向C2服务器提交有关受感染计算机的数据,包括浏览器中保存的帐户信息和桌面屏幕截图。期间,恶意软件将不会在主机上建立持久性,即仅运行一次,在提取并泄露所窃取的数据后便立即退出。据悉,活动涉及的大多数样本都是Redline Stealer或Vidar Stealer恶意软件家族的变体,大小超过600MB,其恶意软件代码通过跳过空白空间的跳转命令附加到体积非常大的文件的末尾,进而规避检测。

目前,研究人员已从云存储中检索了50 多个独特的样本,且大多数样本在Virustotal中几乎没有被检测到。

02

恶意web扩展程序被强制安装

披露时间:2023年12月20日

情报来源:https://reasonlabs.com/research/the-cashback-extension-killer

相关信息:

研究人员发现了大量通过木马安装程序向用户发送的恶意网络扩展。该安装程序隐藏在成千上万个声称是著名视频游戏的 torrent 文件中。恶意安装程序至少为 Google Chrome或 Edge 强行安装了三种不同的恶意网络扩展之一,并声称是虚拟专用网络 (VPN)。谷歌已从 Chrome 网上商店删除了本博客中发现的所有恶意扩展。最著名的扩展名为 netPlus,拥有超过 100 万用户,而另外两个扩展,netSave 和 netWin,总安装量接近 50 万。

该安装程序主要从声称是《刺客信条》、《GTA》、《模拟人生 4》和《英雄 3》等著名视频游戏的洪流下载中传播,并不断以 setup.exe 的形式出现,随后标记为 "by Igruha"。研究人员发现有 1000 多个不同的 torrent 文件提供相同的设置文件。这些文件最常见的署名是 "SPICE & WOK LIMITED"。大多数安装文件的大小约为 60MB,但有些甚至超过 100MB。安装程序会解压三个恶意扩展文件中的一个,并将其强行安装到用户的浏览器中。

03

木马病毒在网吧快速传播,隐蔽性极强

披露时间:2023年12月21日

情报来源:https://mp.weixin.qq.com/s/kBH_Dtfx3QVSM1nYKA11Eg

相关信息:

近期,研究人员监测到一款木马病毒正在网吧快速传播。该病毒被激活后,可接收并执行黑客下发的恶意模块,包括各种广告推广、DNS劫持、URL劫持、刷量控制、传奇登陆器劫持等。除此之外,该病毒还采用了多种对抗手段,隐蔽性极强。

该病毒被运行后,会先从C&C服务器接收一个主加载器MainProShell.dll,然后将其注入到系统进程Explorer.exe中,以执行各种恶意操作。同时,该病毒还部署了一个看门狗模块(MainProcKeeper.dll),确保其持续在系统中活跃。

04

基于Nim语言的恶意后门通过虚假尼泊尔政府邮件进行传播

披露时间:2023年12月20日

情报来源:https://www.netskope.com/blog/a-look-at-the-nim-based-campaign-using-microsoft-word-docs-to-impersonate-the-nepali-government

相关信息:

近期,安全人员发现一起伪装成尼泊尔政府官员的电子邮件钓鱼活动。攻击者假扮尼泊尔政府官员的发送电子邮件,邮件携带恶意word附件。当用户打开该word附件时,附件将提示启用宏,一旦用户启用宏,文件携带的恶意代码将开始执行。恶意代码触发vbs脚本,为其添加开机启动项、隐藏文件,随后调用各种函数加载最终载荷。最终载荷被命名为conhost.exe,由Nim语言编写,其编译时间为2023年9月20日。

后门运行后具有与当前用户相同的权限,可与C2服务器进行通信。后门还会获取当前运行的进程列表,若列表中包含分析类工具,后门将自行终止。若不存在分析类工具,后门则会收集主机信息,并采用特定格式将信息传输至C2服务器。随后,后门通过HTTP GET请求获取C2服务器命令,命令执行结果使用特定密钥进行加密传输。

05

Operation Triangulation:揭晓最后的谜团

披露时间:2023年12月27日

情报来源:https://securelist.com/operation-triangulation-the-last-hardware-mystery/111669/

相关信息:

研究人员第一次公开披露“Operation Triangulation”攻击中使用的所有漏洞和漏洞的详细信息,其中发现并报告了 Adobe、Apple、Google 和 Microsoft 产品中的 30 多个野外零日漏洞,这估计是最复杂的攻击链之一。

文章关于这次iMessage 攻击进行简要介绍,这次攻击使用了四个零点,可在 iOS 16.2 及以下版本的 iOS 系统上运行。

该攻击链的主要流程如下:发送恶意iMessage附件、利用远程代码执行漏洞(CVE-2023-41990)、JavaScript漏洞利用、使用DollarVM,支持新旧iPhone和PAC绕过、整数溢出漏洞利用(CVE-2023-32434)、硬件内存映射I/O(MMIO)绕过、JavaScript漏洞利用后续行动(如启动IMAgent进程、注入载荷)、Safari漏洞利用CVE-2023-32435执行Shellcode、 Shellcode执行漏洞(CVE-2023-32434和CVE-2023-38606)、漏洞利用获得Root权限,然后执行其他阶段,加载间谍软件。

文章还深入探讨了CVE-2023-38606 漏洞和一些技术细节。

恶意代码情报

01

Mirai僵尸网络变种“Aquabot“分析

披露时间:2023年12月25日

情报来源:https://mp.weixin.qq.com/s/3KFdwKQddEBPO01YOrQGKQ

相关信息:

近期,研究人员捕获到一个Mirai僵尸网络新变种,针对MIPS、ARM和X86等多种架构,利用弱口令感染目标,并等待控制指令进行DDoS攻击。由于该僵尸网络文件名以“Aqua*”命名,研究人员将其命名为Aquabot。

经分析,Aquabot僵尸网络至少迭代过2个版本。其中v1以Mirai开源框架为基础开发,主要功能为进程管理、弱口令扫描和DDoS攻击。2023年11月捕获的最新v2样本在v1基础上针对进程管理、隐匿和传播等功能进行迭代,同时增加了检测设备进程启动参数,以防止设备重启、关机和断电从而延长其生存时间的功能。

02

以“圣诞礼物”为钓鱼邮件的间谍木马病毒RedLine

披露时间:2023年12月25日

情报来源:https://mp.weixin.qq.com/s/nHfrvF69dg26yjlQXlfdjw

相关信息:

RedLine通常是通过钓鱼邮件或挂马网站进行传播。钓鱼邮件更多的是利用社会工程学,“蹭热点”、节日祝福和节日福利是攻击者经常使用的社工手法。圣诞节来临,RedLine木马就使用了主题为“圣诞礼物”的钓鱼邮件发动攻击,其主要目的是窃取用户的浏览器、应用程序、加密货币钱包等敏感信息。为保护数据资产安全,建议用户提高警惕,预防间谍木马攻击。

RedLine是一款商业间谍木马,首次出现于2020年3月。其以恶意软件即服务(MaaS)的商业模式获利。该木马除了具有极高的隐蔽性、成熟的商业化模式以及窃取的数据价值高等特点外,还不断寻求更复杂的技术手段、更具针对性的攻击。

该木马运行后会释放winlogon.exe和svchost.exe两个恶意文件,其中winlogon.exe主要功能是窃密,svchost.exe则是设置木马自启动并收集环境信息。本文将对这两个恶意文件进行详细分析。

03

Akira勒索软件持续肆虐

披露时间:2023年12月21日

情报来源:https://news.sophos.com/en-us/2023/12/21/akira-again-the-ransomware-that-keeps-on-taking/

相关信息:

Akira自2023年3月以来一直在持续发起勒索攻击,目前Akira已成为中小型企业的强大威胁。研究人员对其进行了持续追踪并公开了其调查结果。在初始攻击阶段,Akira常通过未启用MFA(多重身份验证)的VPN产品进行未授权登录行为,或者利用VPN软件的历史漏洞获取访问权限。随后,攻击者会尝试获取受害主机上的各种凭据,如转储LSASS进程内存、获取存储在活动目录中的凭据等。

攻击者还通过ping、net等命令收集主机信息以及域内相关信息,通过IP Scanner、Netscan等工具揣测网络拓扑图。攻击者常通过RDP协议进行内网横向移动,通过创建新用户、创建域、添加域管理员等方式建立持久性,利用ngrok、Ligolo-ng、AnyDesk等工具维持访问。Akira攻击者还会尝试卸载受害主机上的安全防护工具以避免安全告警。

此外,安全人员还观察到攻击者投放定制特洛伊木马与C2服务器进行通信。最终,攻击者通过部署名为w.exe的文件实施加密操作,加密文件均添加.akira扩展名,加密完成后,程序会删除卷影副本,创建名为akira_readme.txt的勒索字条。目前,Akira的受害目标主要位于欧洲、北美和澳大利亚,涉及行业包括政府、制造、技术、教育、咨询、制药和电信行业。

04

Android 银行木马 Chameleon 现在可以绕过任何生物识别身份验证

披露时间:2023年12月21日

情报来源:https://www.threatfabric.com/blogs/android-banking-trojan-chameleon-is-back-in-action

相关信息:

2023 年 1 月,Chameleon 银行木马成为重大威胁,它采用各种分发方法渗透 Android 生态系统,目标为澳大利亚和波兰的用户。该木马被命名为“ Chameleon ”,其主要目标是移动银行应用程序,通过伪装成合法应用程序的网络钓鱼页面进行分发。在最初的开发中版本之后,Chameleon 银行木马的改进版本已经出现,继承了其前身的特征。这个新变种还扩大了目标区域,包括英国(UK)和意大利的Android用户。

这个新发现的变种继续其恶意活动,包括通过辅助服务实现设备接管 (DTO) 功能。这种新变体的样本通过 Zombinder 分发,引入高级功能的同时表现出一致的操作方式。值得注意的是,它们通常通过冒充 Google Chrome 应用程序进行分发。

05

深入分析恶意软件Bandook以及其新变体

披露时间:2023年12月21日

情报来源:https://www.fortinet.com/blog/threat-research/bandook-persistent-threat-that-keeps-evolving

相关信息:

Bandook 恶意软件是一种远程访问木马,自 2007 年首次检测到以来一直在不断发展。多年来,不同威胁行为者已将其用于各种活动中。

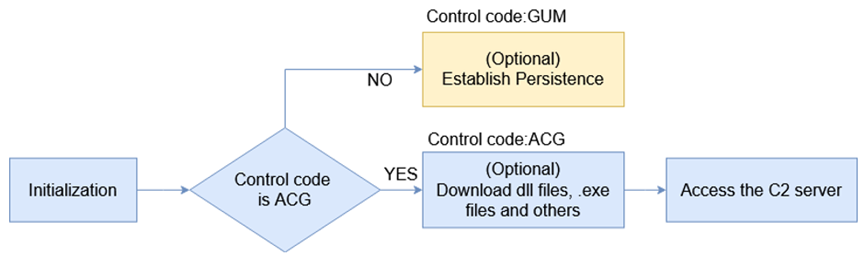

研究人员发现了一个新的 Bandook 变体,该变体在去年 10 月通过 PDF 文件分发。此 PDF 文件包含一个缩短的 URL,可下载受密码保护的 .7z 文件。受害者使用 PDF 文件中的密码提取恶意软件后,恶意软件会将其有效负载注入到 msinfo32.exe 中。本文将简要介绍Bandook的行为,提供有关该新变种修改元素的详细信息,以及其C2通信机制的一些示例。

06

隐形后门“Android/Xamalicious”主动感染设备

披露时间:2023年12月22日

情报来源:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/stealth-backdoor-android-xamalicious-actively-infecting-devices/

相关信息:

研究人员发现了一个使用 Xamarin 实现的 Android 后门,Xamarin 是一个开源框架,允许使用 .NET 和 C# 构建 Android 和 iOS 应用程序。尝试通过社会工程获得可访问权限,然后与命令和控制服务器进行通信,以评估是否下载在运行时作为程序集 DLL 动态注入的第二阶段有效负载,以充分利用控制设备并执行欺诈行为,例如点击广告、安装应用程序以及未经用户同意的其他出于经济动机的行为。

Xamarin 框架使恶意软件作者能够长时间保持活跃且不被发现,利用 APK 文件的构建过程作为加壳器来隐藏恶意代码。此外,恶意软件作者还实施了不同的混淆技术和自定义加密来窃取数据并与命令和控制服务器进行通信。

07

捕获银狐木马控制端样本,揭晓最新发现

披露时间:2023年12月23日

情报来源:https://mp.weixin.qq.com/s/wqFFoXR8ABUxVwrRkaxK8Q

相关信息:

近日,研究人员获取到银狐远控样本,通过远控端生成一个Payload并对Payload进行分析,还原了银狐组织攻击的完整过程。攻击者总是会将钓鱼页面部署在个人服务器上,然后通过传播恶意链接将受害者引导到这些页面。这种方式容易被网络安全系统检测到。现该组织直接将钓鱼HTML页面存放在云存储桶中。

投递方式邮件钓鱼、水坑、微信社工投递木马等,水坑攻击中伪造的软件多达数十款,包括但不限于软件WPS、PDF、CAD、qwbpro(企微宝)、微信、加速器、压缩软件、PPT、美图和向日葵软件等。初始载荷:exe、chm、msi。

漏洞情报

01

披露Apache OfBiz ERP系统的严重零日漏洞

披露时间:2023年12月26日

情报来源:https://blog.sonicwall.com/en-us/2023/12/sonicwall-discovers-critical-apache-ofbiz-zero-day-authbiz/

相关信息:

研究人员发现了一个身份验证绕过漏洞,编号为CVE-2023-51467,CVSS 评分为 9.8。它是在先前披露 CVE-2023-49070 的根本原因时发现的。

Apache OfBiz 是一个开源企业资源规划 (ERP) 系统。它可能看起来很陌生,但作为软件供应链的一部分,它在许多知名软件中拥有广泛的安装基础,例如 Atlassian 的 JIRA(被超过12 万家公司使用)。因此,与许多供应链库一样,如果威胁行为者利用此漏洞,将带来严重影响。研究表明,此缺陷可能导致敏感信息泄露,甚至能够执行任意代码。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh