事件背景

2023年6月,俄罗斯安全公司卡巴斯基联合俄罗斯相关执法部门联合发了一起针对iPhone用户的APT攻击事件,近日在第 37 届混沌通信大会(37th Chaos Communication Congress)上,卡巴斯基实验室的研究人员详细披露了关于该事件的攻击利用细节,该事件被命名为“三角测量行动”(Triangulation)。微步情报局自事件发布后持续关注该事件,并利用内部数据对该事件进行了专项分析和追踪,累计拓线了上百个疑似涉及该事件的IOC。

事件时间线

2023年6月,俄罗斯情报与安全部门联邦安全局(FSB)、俄罗斯计算机应急响应小组(RU-CERT)、安全公司卡巴斯基联合披露了一起针对iPhone用户的APT攻击事件。卡巴斯基发布的报告称,攻击者利用iPhone手机0day漏洞针对公司内部多个员工进行攻击,包括多国分部员工,攻击者通过iMessage零点击漏洞安装后门软件,该漏洞为iMessage收发消息时无需任何交互就能执行任意代码。

2023年9月,苹果公司发布相关的紧急安全更新,警告已有“频繁的外部攻击报告”,敦促苹果公司的用户尽快安装。这条警告涉及的就是上述提到的iPhone上危险程度最高级别的在野漏洞利用-iMessage 0-Click(零点击/无感知)攻击事件。后来,综合分析研判结果表明,该漏洞(CVE-2023-41064 & 4863)影响面巨大、攻击投递方式丰富。除了尚未安装修复程序的iPhone、iPad和Mac用户存在被 0-Click攻击的风险,甚至包括Windows和Android系统下使用受影响组件的其他软件(如Chrome、Firefox、微信、钉钉、QQ等)的用户,都面临被攻击的风险。

2023年12月,第 37 届混沌通信大会(37th Chaos Communication Congress)上,卡巴斯基实验室的研究人员详细披露了关于该事件的攻击利用细节。

事件关联漏洞

这个高度复杂的漏洞利用链可攻击iOS 16.2之前的所有iOS版本,主要涉及的四个零日漏洞分别是:

CVE-2023-41990:ADJUST TrueType字体指令中存在漏洞,允许通过恶意iMessage附件远程执行代码。

CVE-2023-32434:XNU内存映射系统调用中存在整数溢出问题,允许攻击者对设备的物理内存进行广泛的读/写访问。

CVE-2023-32435:在Safari漏洞利用中用于执行shellcode作为多阶段攻击的一部分。

CVE-2023-38606:使用硬件MMIO寄存器绕过页面保护层(PPL)的漏洞,从而覆盖基于硬件的安全保护。

除了影响iPhone之外,这些秘密硬件功能及其高危零日漏洞还存在于Mac、iPod、iPad、苹果公司 TV和苹果公司 Watch中。

事件攻击过程

攻击从向目标发送恶意iMessage消息开始,整个链条都是零点击的,这意味着全程都无需用户交互,用户不会有任何察觉,也不会生成或留下任何明显的痕迹。苹果公司于2023年6月21日发布了iOS/iPadOS 16.5.1和iOS/iPadOS 15.7.7,修复了当时发现的两个零日漏洞(CVE-2023-32434和CVE-2023-32435)。

漏洞利用相关步骤:

●攻击者发送恶意 iMessage 附件,在不提醒通知用户的情况下,应用程序会处理该附件。

●此附件利用了 Apple 独有的未记录 ADJUST TrueType 字体指令中的远程代码执行漏洞 CVE-2023-41990。在补丁程序将其移除之前,此指令自九十年代初就已存在。

●它使用面向返回 / 跳转的编程和用 NSExpression / NSPredicate 查询语言编写的多个阶段,修补 JavaScriptCore 库环境以执行用 JavaScript 编写的权限提升漏洞。

●此 JavaScript 漏洞利用经过混淆,让其完全不可读并最大程度地减小其体积。尽管如此,它仍有大约 11000 行代码,主要用于 JavaScriptCore 和内核内存解析和操作。

●利用 JavaScriptCore 调试功能 DollarVM ($vm) 来获得从脚本操作 JavaScriptCore 内存和执行本机 API 函数的能力。

●它利用 XNU 内存映射系统调用 (mach_make_memory_entry 和 vm_map) 中的整数溢出漏洞 CVE-2023-32434,以在用户级别获得对设备整个物理内存的读 / 写访问权限。

●它使用硬件内存映射 I / O (MMIO) 寄存器来绕过页面保护层 (PPL)。

●在利用所有漏洞后,JavaScript 漏洞利用可以对设备执行任何操作,包括运行间谍软件,而且攻击者可以选择:(a)启动 IMAgent 进程并注入一个有效载荷,该有效载荷可从设备中清除利用伪像;(b)以隐身模式运行 Safari 进程,并将其转发到包含下一阶段的网页。

●该网页有一个脚本,用于验证受害者,在通过验证之后,会利用 Safari 漏洞 CVE-2023-32435 来执行 shellcode。

●该漏洞获取 root 权限并继续执行其他阶段,这些阶段会加载间谍软件。

微步情报分析

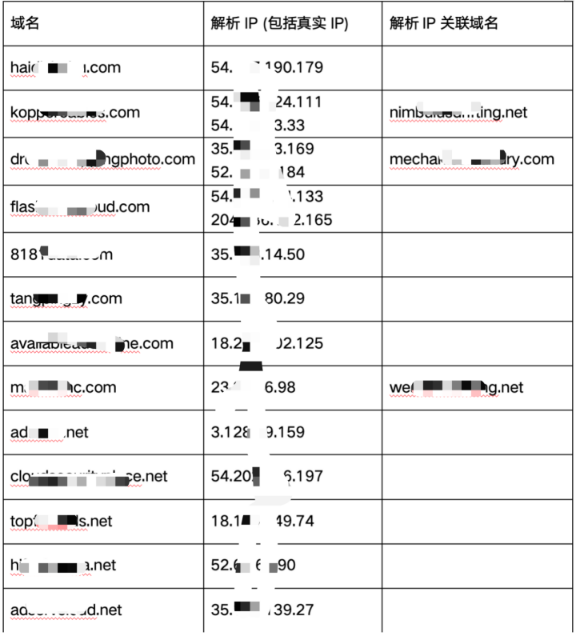

微步情报局基于卡巴斯基公开的部分IoC分析发现,公开的恶意域名中大致可以分为两大类,其中部分域名则解析在固定ip上,另外部分域名使用cdn动态ip。通过微步在线网络空间测绘系统微图进行了整理后结果如下:

公开IOC域名 | 解析IP (包括真实IP) | 解析IP关联域名 |

addatamarket.net | ||

ans7tv.net | 93.90.223.185 | |

Welcome page | 93.90.223.185 | |

backuprabbit.com | ||

businessvideonews.com | 51.79.214.251 | mobil**ber7.com |

cloudsponcer.com | 54.151.96.172 54.219.230.141 54.177.104.182 | |

datamarketplace.net | ||

mobilegamerstats.com | 15.164.228.250 | t**pull.net |

snoweeanalytics.com | 54.177.62.117 | |

tagclick-cdn.com | 15.206.93.78 | xjc**r.com |

topographyupdates.com | 13.52.173.58 | |

unlimitedteacup.com | 3.15.48.182 | |

virtuallaughing.com | 18.220.79.205 | |

web-trackers.com | 15.164.228.250 | |

growthtransport.com | 165.22.89.102 | wei***appsforu.com |

根据整理出来的公开IoC信息,利用如下三个资产进行拓线分析:

1. 域名growthtransport.com,ip 165.22.89.102,测绘平台信息如下:

利用上述IP的相关测绘特征,拓线结果如下:

2. 域名tagclick-cdn.com,ip 15.206.93.78,测绘平台信息如下:

利用上述IP的相关测绘特征,拓线结果如下:

3. 域名virtuallaughing.com,ip 18.220.79.205,测绘平台信息如下:

利用上述IP的相关测绘特征,拓线结果如下:

通过分析公开IOCS,我们发现这些域名分为两大类,并且两大类域名在注册信息和证书信息中也有所差别,例如cdn域名基本无注册邮箱,证书时间也是不固定,同时绝大多数真实IP均在美国。但另一类域名特征则相反,普遍拥有注册邮箱,且证书时间也是从0点0分开始。微步情报局猜测这两类域名应该用于攻击流程中不同阶段,根据卡巴报告中讲述的攻击流程,通常配置两个C&C恶意域名进行传输大量流量,且报告中展示的正是两个cdn域名,并且通过资产测绘平台对cdn域名测绘结果占比较多,结合真实IP归属地,我们认为cdn域名被用来进行窃取受害者信息。 在分析的域名中我们还发现部分域名特征测绘无数据,这类域名服务器占比也非常少,具体作用无可得知。

情报监测

目前微步相关产品线包括X社区已经支持识别相关的事件的检测和情报查询:

参考链接

https://securelist.com/operation-triangulation/109842/

https://safe-surf.ru/upload/ALRT/ALRT-20230601.1.pdf

https://twitter.com/e_kaspersky/status/1664263801490014208

https://twitter.com/kucher1n/status/1664398539193974786

- END -

如有侵权请联系:admin#unsafe.sh