Come suggerisce il nome, al contrario degli exploit canonici, gli exploit Zero-click non necessitano interazioni da parte degli utenti. Il codice dannoso viene eseguito in modo autonomo senza che, materialmente, venga prelevato un file malevolo o che, cliccando su un link, si venga dirottati verso contenuti dannosi.

Il loro funzionamento è subdolo e interessa tanto aziende e organizzazioni quanto agli attori della cyber security. Le prime lo temono, gli altri sono disposti a pagare fino a 2,5 milioni di dollari per le campagne di bug bounty.

Gli exploit Zero-click sono minacce che gravano sia su Android sia su iOS e mitigarne gli effetti non è proibitivo. È sufficiente capire come funzionano, a quali target si rivolgono e quali misure adottare.

Gli exploit Zero-click

L’humus che rende fertili gli exploit Zero-click è rappresentato dalle vulnerabilità delle applicazioni che gestiscono dati provenienti da fonti potenzialmente non attendibili come, per esempio, piattaforme sms, app di posta elettronica e quelle di messaggistica istantanea.

Sei sicuro della conformità ESG dei tuoi prodotti? Elimina ogni dubbio scaricando l'eBook!

Tipi di attacchi che rendono complesse le attività di rilevamento perché lasciano poche tracce e possono ingannare anche gli utenti più esperti, motivi per i quali sono al centro degli interessi sia del cyber crimine sia delle aziende che si occupano di difesa.

Non sono nuovi, gli exploit Zero-click fanno discutere da anni. Nel 2016 un exploit Zero-click è stato usato come vettore per diffondere lo spyware Karma con cui sono stati violati gli smartphone (degli iPhone) di attivisti, leader politici e diplomatici ritenuti oggetto di interesse. Durante l’estate del 2023, sempre su iPhone, è stato individuato lo spyware Pegasus, anch’esso diffuso sfruttando un exploit Zero-click.

Gli attaccanti fanno spesso ricorso a immagini o a messaggi di testo che diventano strumento di inoculazione di codice capace di compromettere i dispositivi.

Il funzionamento di un attacco Zero-click funziona in modo tutto sommato semplice, nonostante dietro ci sia un lavoro molto fine:

- dei cyber criminali trovano una vulnerabilità in un’app di messaggistica istantanea, di posta elettronica o di comunicazione

- inviano alla vittima un messaggio appositamente creato che contiene codice malevolo

- l’email, l’sms, il messaggio o la telefonata inviate alla vittima possono essere rimosse dai rispettivi registri

- una volta istallato il malware gli attaccanti hanno il controllo totale del dispositivo.

Ciò significa che possono accedere a email, messaggi sms, chat, foto, video, dati gps, agenda e contatti, oltre a potere registrare le telefonate, attivare a distanza videocamera e microfono.

Come proteggersi dagli exploit Zero-click

Considerando il fatto che il codice malevole inoculato negli smartphone agisce senza che l’utente noti alcunché di particolare, gli exploit Zero-click possono sfuggire anche agli utenti più esperti. Tuttavia, proteggersi non è complesso e non richiede grandi sforzi. Una buona strategia di profilassi è costituita da:

- mantenere aggiornati i sistemi operativi e le app

- prelevare le app soltanto dagli store ufficiali

- eliminare le app che non si usano

- evitare jailbreak e rooting

- effettuare backup periodici dei dati

- spegnere e riaccendere quotidianamente i dispositivi iOS (a meno che non sia state usate tecniche di persistenza, il riavvio dovrebbe bastare a disarmare un exploit Zero-click).

Va da sé che sistemi di difesa quali gli antivirus sono sempre consigliati, anche perché ritenere sicuri i dispositivi mobili è fuorviante.

Le persone che sono esposte a rischi a causa dei ruoli che ricoprono dovrebbero usare due dispositivi diversi, uno dei quali da destinare esclusivamente alle comunicazioni sensibili.

Interessi asimmetrici

Le organizzazioni temono gli exploit Zero-click proprio perché difficili da intercettare e molto pericolosi. Gli attaccanti li gradiscono perché hanno un grado di successo elevatissimo e consentono di inoculare malware che fanno gola anche a Stati e a organizzazioni governative.

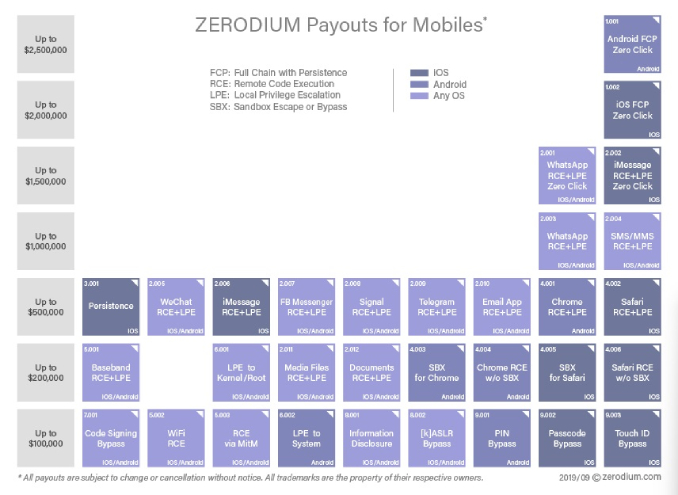

(Immagine: zerodium.com)

Sul fronte della difesa, invece, ci sono aziende che offrono ricompense a chiunque individui vulnerabilità di diverso tipo. Zerodium offre fino a 1 milione di dollari per gli exploit WhatsApp e fino a 2,5 milioni di dollari per gli exploit Zero-click sia per Android sia per iOS.

Cifre che, da sole, spiegano quanto le vulnerabilità sfruttabili siano allettanti per gli hacker e quali interessi ci siano in gioco.

@RIPRODUZIONE RISERVATA