Ogni giorno migliaia di imprese si trovano a dover fronteggiare da sole la crescente minaccia del cyber crime e dei Security Incident, con conseguenti perdite di tempo e denaro.

Nel panorama aziendale moderno abbiamo assistito ad un aumento della superficie di attacco a disposizione dei malintenzionati, dovuta all’aumento delle soluzioni digitali nelle aziende: questa circostanza non può essere ignorata o sottovalutata.

Le aziende devono essere pronte a rispondere agli attacchi impostando un efficace piano di Incident Response (IR).

Per prevenire le minacce cyber è importante avere una struttura difensiva adeguata, dotata sia delle più moderne ed efficienti apparecchiature, costantemente aggiornate, sia dei più avanzati sistemi di protezione, sia del personale istruito, addestrato e qualificato, pronto a bloccare sul nascere le iniziative dei malintenzionati.

TIM Risposta Attacchi Cyber è il servizio che nasce per fornire un contatto diretto con esperti di cybersecurity e richiedere supporto in caso di danni informatici, al fine di ripristinare la continuità aziendale.

Il contesto

Come in ogni settore lavorativo, la sola componente proattiva non è sufficiente; i security incident possono verificarsi anche nella più corazzata delle strutture e quindi avere una divisione adibita al comportamento “reattivo” è ugualmente importante.

Numerosi sono gli incidenti informatici registrati ogni giorno dalle aziende, e questo trend è notevolmente aumentato in riferimento agli ultimi anni.

Inoltre, questi incidenti non crescono solo in quantità, ma anche in qualità: secondo il rapporto Clusit del 2023, l’80% degli attacchi totali ha avuto un impatto critico ed elevato, a fronte del 50% del 2020; dato allineato al contesto italiano, ovvero con una ripercussione rilevante per le vittime a livello di immagine, di aspetto economico, sociale e dal punto di vista geopolitico.

L’analisi degli incidenti cyber noti nel 2022 evidenzia poi una netta prevalenza di attacchi con finalità di cybercrime, che sono stati oltre 2.000 a livello globale, ovvero l’82% del totale, in crescita del 15% rispetto al 2021. Per l’Italia la percentuale sale al 93%, in crescita del 150% rispetto al 2021.

L’Incident Response, cioè la risposta agli incidenti, è dunque un processo fondamentale all’interno di tale contesto e per questo motivo avere un team di persone adibite allo scopo, opportunamente formate e dotate degli strumenti adeguati, è di vitale importanza per le aziende.

Tali elementi sono essenziali poiché un ambiente adeguatamente preparato avrà la necessaria forza per reggere l’impatto derivante da eventuali eventi avversi in ambito cyber.

Incident Response: una definizione

Il National Institute of Standard and Technology (NIST), definisce l’Incident Response nel seguente modo: “L’Incident Response è un processo strutturato che le organizzazioni utilizzano per identificare e gestire gli incidenti di sicurezza informatica. La risposta comprende diverse fasi, tra cui la preparazione agli incidenti, il rilevamento e l’analisi di un incidente di sicurezza, il contenimento, l’eradicazione e il recupero completo, nonché l’analisi e l’apprendimento post-incidente”.

In questo senso, avere al proprio interno un team specializzato permette di gestire gli incidenti in modo sistematico e tempestivo. Il team preposto alla gestione degli incidenti di sicurezza è definito Incident Response Team (IRT). Spesso all’interno dell’organizzazioni tale capacità è assorbita del tutto o in parte all’interno dei SOC o dei CSIRT e, qualora ne fossero sprovviste, è opportuno che tali organizzazioni si affidino ad aziende specializzate e dotate delle infrastrutture necessarie.

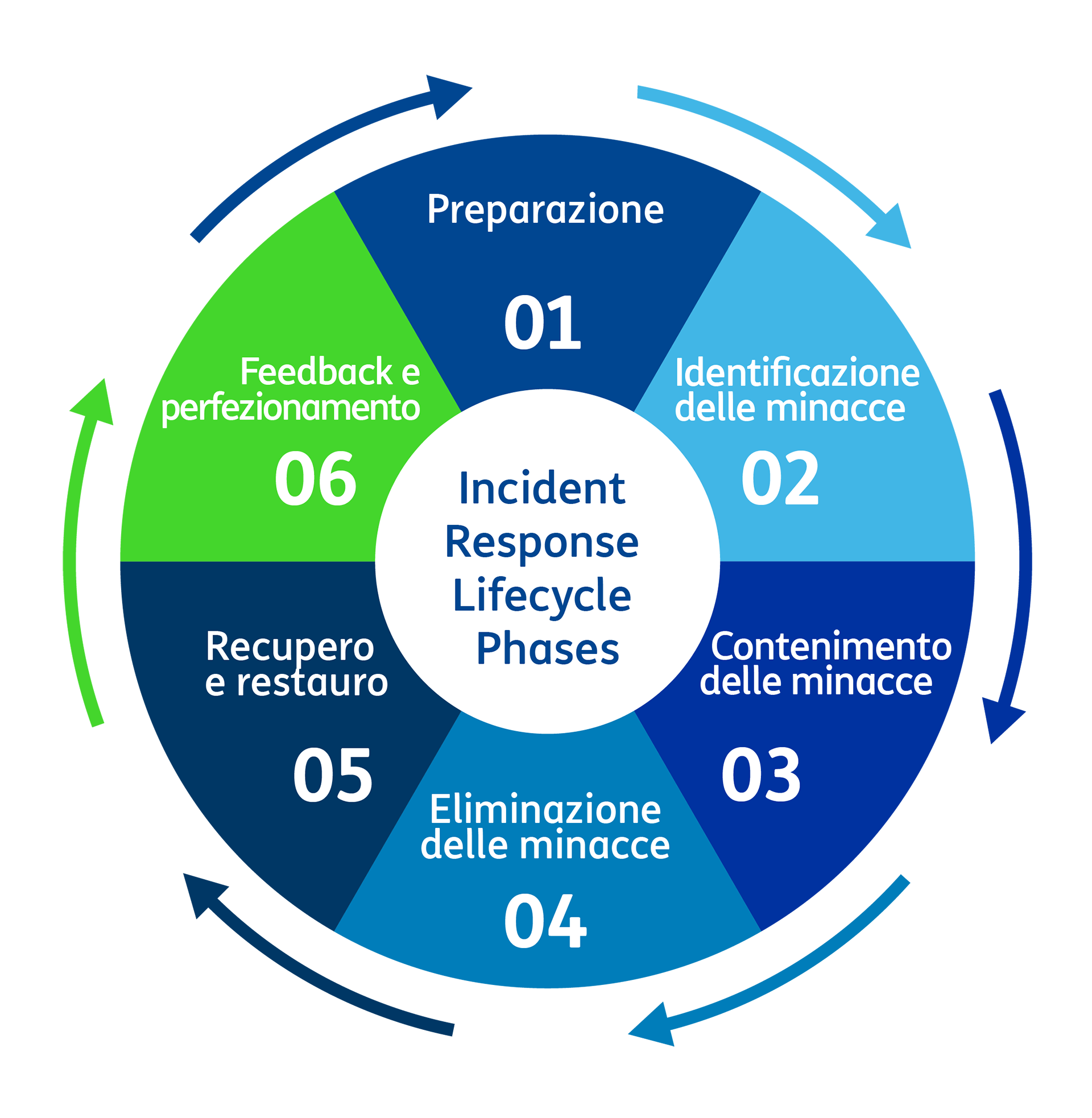

Le fasi dell’Incident Response Lifecycle

Alla luce di quanto emerso, l’Incident Response è un insieme di policy e procedure utilizzato per identificare, contenere e mitigare gli attacchi informatici.

L’obiettivo dell’Incident Response è consentire a un’organizzazione di rilevare e arrestare rapidamente gli attacchi, riducendo al minimo i danni e prevenendo futuri attacchi dello stesso tipo.

Esistono sei passaggi per l’Incident Response, i quali si reificano in un ciclo ogni volta che si verifica un incidente.

I passaggi sono:

- Predisposizione di sistemi e procedure

- Identificazione degli incidenti

- Contenimento degli aggressori e dell’incidente

- Eradicazione degli aggressori e re-entry options

- Ripristino dei sistemi

- Lezioni apprese e applicazione del feedback al successivo ciclo di preparazione

Preparazione

Durante la prima fase di preparazione, si esaminano le misure e le policy di sicurezza esistenti per determinarne l’efficacia. Ciò comporta l’esecuzione di un risk assessment per determinare quali vulnerabilità esistono attualmente e la priorità delle risorse. Le informazioni vengono quindi applicate per dare priorità alle risposte secondo il tipo di incidente.

Questa fase è dove si perfezionano le policy e le procedure esistenti o se ne scrivono di nuove, se mancano. Queste procedure includono un piano di comunicazione e l’assegnazione di ruoli e responsabilità durante un incidente.

Identificazione delle minacce

Utilizzando gli strumenti e le procedure determinate nella fase di preparazione, i team lavorano per rilevare e identificare qualsiasi attività sospetta.

Quando viene rilevato un incidente, i membri del team devono lavorare per identificare la natura dell’attacco, la sua fonte e gli obiettivi dell’aggressore.

Durante l’identificazione, tutte le prove raccolte devono essere protette e conservate per successive analisi approfondite. I soccorritori devono documentare tutte le misure intraprese e le prove trovate.

Durante questa fase, dopo la conferma di un incidente, in genere vengono avviati anche i piani di comunicazione. Questi piani informano i membri della sicurezza, le parti interessate, le autorità, i consulenti legali e, infine, le vittime dell’incidente suggerendo quali misure devono essere intraprese.

Contenimento delle minacce

Dopo che un incidente è stato identificato, i metodi di contenimento sono determinati e messi in atto. L’obiettivo è avanzare a questa fase il più rapidamente possibile per ridurre al minimo la quantità di danni causati.

Il contenimento è spesso realizzato in sottofasi:

- Contenimento a breve termine: le minacce immediate vengono isolate sul posto. Ad esempio, l’area della rete in cui si trova attualmente un utente malintenzionato potrebbe essere segmentata. Oppure, un server infetto può essere portato offline e il traffico reindirizzato a un failover.

- Contenimento a lungo termine: vengono applicati ulteriori controlli di accesso ai sistemi non interessati. Nel frattempo, vengono create e preparate versioni pulite e con patch di sistemi e risorse per la fase di ripristino.

Eliminazione delle minacce

Durante e dopo il contenimento, viene resa visibile l’intera portata di un attacco. Una volta che i team sono a conoscenza di tutti i sistemi e le risorse interessati, possono iniziare a espellere gli aggressori ed eliminare i malware dai sistemi.

Questa fase continua fino a quando non vengono rimosse tutte le tracce dell’attacco. In alcuni casi, ciò potrebbe richiedere la disattivazione dei sistemi in modo che le risorse possano essere sostituite con versioni pulite durante il ripristino.

Recupero e restauro

In questa fase, i team portano online i sistemi sostitutivi aggiornati. Idealmente, i sistemi possono essere ripristinati senza perdita di dati, ma ciò non è sempre possibile.

In quest’ultimo caso, i team devono determinare quando è stata creata l’ultima copia pulita dei dati ed eseguire il ripristino da essa.

La fase di recupero, in genere, si estende per un po’ di tempo in quanto include il monitoraggio dei sistemi anche dopo un incidente, in modo da assicurarsi che gli aggressori non ritornino.

Feedback e perfezionamento

La fase delle lezioni apprese è quella in cui il team degli incident responder esamina quali passaggi sono stati intrapresi durante una risposta.

I membri dovrebbero affrontare ciò che è andato bene e cosa non lo è, dando suggerimenti per miglioramenti futuri. Anche l’eventuale documentazione incompleta dovrebbe essere racchiusa in questa fase.

Che cos’è un Incident Response Plan (IRP)?

Un Incident Response Plan (IRP) è un documento che delinea le procedure, i passaggi e le responsabilità di un’organizzazione per il suo programma di risposta agli incidenti.

La pianificazione della risposta agli incidenti include spesso i seguenti dettagli:

- in che modo la risposta agli incidenti supporta la missione più ampia dell’organizzazione

- l’approccio dell’organizzazione alla risposta agli incidenti

- attività richieste in ogni fase della risposta agli incidenti

- ruoli e responsabilità per il completamento delle attività di IR

- percorsi di comunicazione tra l’Incident Response Team e il resto dell’organizzazione

- metriche per rendicontare l’efficacia delle capacità di IR

È importante notare che il valore di un piano IR non scade al termine di un incidente di sicurezza informatica; continua piuttosto a fornire supporto per contenziosi, documentazione da mostrare agli auditor e conoscenze storiche da inserire nel processo di valutazione del rischio e migliorare lo stesso processo di risposta agli incidenti.

TIM Risposta Attacchi Cyber

TIM Risposta Attacchi Cyber è il servizio di TIM Business, powered by Telsy, che permette di avere un contatto diretto con professionisti dedicati a fornire supporto operativo e forense alle aziende che hanno subito data breach e/o incidenti informatici, al fine di condividere le indicazioni e le contromisure da attuare per ripristinare la continuità aziendale.

Il servizio, attivo 24/7, permette di avere a disposizione un team di cybersecurity per la gestione di incidenti informatici e di richiedere un pronto intervento immediato, da remoto, chiamando il numero verde 800.811.822, associato al PIN “0247“, consentendo loro di entrare direttamente in contatto con l’iSOC di Telsy e ricevere assistenza.

Un operatore raccoglierà le info necessarie per attivare l’Incident Response Team di Telsy e procedere alle attività di assistenza per il ripristino del corretto funzionamento dei servizi impattati dall’incidente.

Le caratteristiche di TIM Risposta Attacchi Cyber:

- Identificazione e analisi – Analisi del perimetro dell’attacco subito e identificazione dei rischi connessi

- Contenimento dell’attacco – Risposta tempestiva per bloccare ulteriori intrusioni e limitare al meglio i danni

- Eliminazione e recovery – Supporto nelle azioni di recovery per ripristinare il corretto funzionamento dei servizi impattati dall’incidente

Contattaci o scopri di più su questa e altre soluzioni di cybersecurity per le piccole e medie imprese nel portale di TIM Business.