最近国外安全研究人员发现一款新型的窃密木马Oski Stealer正在地下黑客论坛进行广告宣传,其中包含一些俄罗斯黑客论坛,该恶意软件旨在收集敏感信息,例如浏览器登录凭据、***数据、钱包帐户数据等,并且已经窃取了50000多个密码,主要通过垃圾邮件网络钓鱼进行传播感染,针对Windows 7、8、8.1和10的x86和x64版本,并且可以在没有管理员权限的情况下安装,该恶意软件目前主要针对美国地区用户进行攻击,窃取了大量Google帐户密码

OskiStealer窃密木马会盗取基于Chromium和Firefox的浏览器(Chromium、Chrome、Opera、Comodo Dragon、Yandex、Vivaldi、Firefox、PaleMoon、Cyberfox、BlackHawk、K-Meleon等)登录凭据,以及来自Filezilla和加密货币钱包(Bitcoin Core、以太坊、ElectrumLTC、Monero、Electrum、Dash、Litecoin、ZCash等)的加密货币数据,主要通过从注册表、浏览器SQLite数据库中提取相应的登录凭证数据,并使用DLL注入浏览器进程盗取钱包数据

国外安全研究人员研究之后,发现Oski Stealer窃密木马目前尚处于早期阶段,并已经成功针对美国(北美地区)的用户发起了网络攻击,窃取了大量登录浏览器凭据数据,未来会不会在全球范围内流行,需要持续观察跟踪

笔者捕获到一例OskiStealer最新的病毒样本,该样本使用UPX加壳处理,如下所示:

脱壳之后,对样本进行详细分析

1.在临时目录下生成makefile.input.makegen文件,如下所示:

2.写入数据到makefile.input.makegen文件,如下所示:

3.请求主机上的相关文件到远程服务器,下载对应的文件到主机,如下所示:

远程服务器地址:petordementyev.pw

相关的文件列如下:

softokn3.dll,sqlite3.dll,freebl3.dll,mozglue.dll,msvcp140.dll,nss3.dll,vcruntime140.dll

捕获到的流量数据,如下所示:

下载的文件,如下所示:

4.获取主机相关信息,如下所示:

5.主机截屏操作,如下所示:

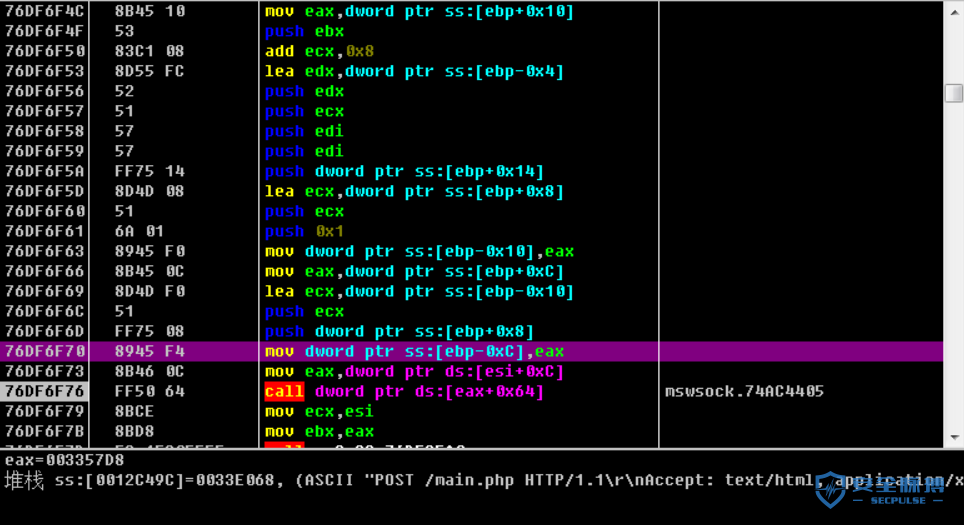

6.通过调用下载的相关文件,获到主机上相关信息,上传到远程服务器,远程服务器地址URL:petordementyev.pw/main.php,如下所示:

捕获到的流量数据,如下所示:

7.最后将获取到的主机数据信息打包,上传到远程服务器,捕获到的相关流量数据,如下所示:

上传的打包的数据信息,如下所示:

8.从数据包流量中DUMP获取到的主机数据信息,解压之后,如下所示:

9.获取到的主机信息,如下所示:

10.截屏信息,如下所示:

11.获取到的浏览器Cookies信息,如下所示:

12.获取到黑客远程服务器的login页面地址,相关的URL地址:http://petordementyev.pw/login.php,如下所示:

13.黑客远程服务器C&C地址:194.87.98.216,微步在线查询结果,发现地址为俄罗斯莫斯科,如下所示:

从最近一两年跟踪的几款流行勒索病毒来看,背后的开发运营团队很大可能是俄罗斯黑客组织所为,同时这几款流行勒索病毒也一直在一个俄罗斯黑客论坛公布相关信息,包含此前的GandCrab勒索病毒和后面新出现的Sodinokibi勒索病毒,这款新型的窃密软件的服务器所在地也是俄罗斯,俄罗斯黑客组织现在在全球范围内活动非常频繁,这些盗取的数据,可能会被黑客组织放到地下黑客论坛或暗网进行出售,获取利益,可被其他黑客组织利用去进行其它网络攻击行为

参考链接:

https://www.securityweek.com/oski-stealer-targets-browser-data-crypto-wallets-us

本文作者:安全分析与研究

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/122342.html

如有侵权请联系:admin#unsafe.sh