趁火打劫,恶意软件借新冠病毒发起钓鱼攻击

星期三, 二月 5, 2020

趁火打劫,恶意软件借新冠病毒发起钓鱼攻击在重大公众事件中趁火打劫是网络犯罪分子的一贯伎俩。例如世界杯、马航事件、日本福岛核泄漏等事件中,都伴生着大量恶意软件传播和网络欺诈行为,随着新冠肺炎疫情引发全球关注,一系列新的恶意软件和攻击手段也蜂拥而来。

近日,网络安全公司Mimecast、KnowBe4、IBM X-Force和卡巴斯基先后发现了一系列针对“新冠病毒恐慌”恶意软件传播的活动,攻击者利用公众对新冠病毒的恐慌,发送含有恶意软件连接或者文件的邮件给用户,并用冠状病毒关键词主题诱骗接收者打开恶意附件或者链接。

目前,美国、日本等国家都发现此类冠状病毒主题的钓鱼邮件攻击。

这些恶意软件电子邮件假冒疾控中心或相关疫情防控机构,主题大多与冠状病毒通知、冠状病毒预防有关等。这些钓鱼电子邮件包含恶意附件,伪装成与病毒通知和预防相关的文件。

特别值得注意的是,部分钓鱼邮件借用冠状病毒来传播一种臭名昭著的木马病毒——Emotet。以前,Emotet恶意软件传播的常用套路是伪装成公司样式的付款发票和通知电子邮件,但是由于冠状病毒感染的全球性恐慌,号称“全球首个敏捷开发病毒”的Emotet,第一时间就对“投放”策略和“物料”做出了调整,果然够“敏捷”。

安全公司Mimecast和IBM XForce都发现了Emotet的冠状病毒主题钓鱼邮件攻击,既有针对美国和欧洲用户的,也有针对日本用户的。

样本如下:

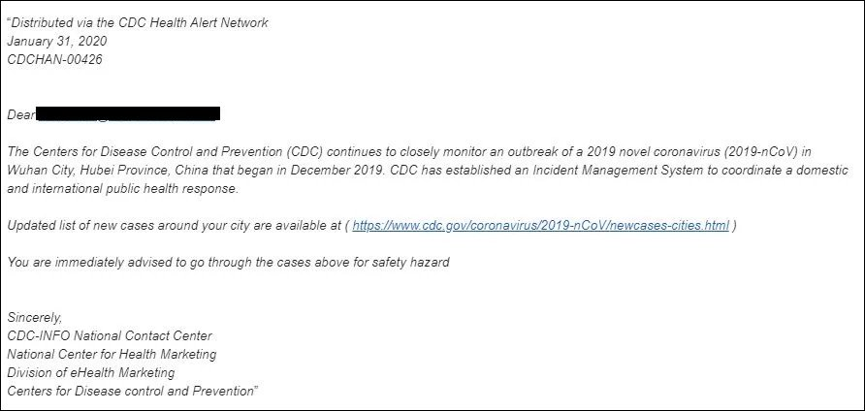

1.假冒CDC疾控中心包含恶意链接钓鱼邮件样本

冠状病毒网络钓鱼电子邮件示例(KnowBe4)

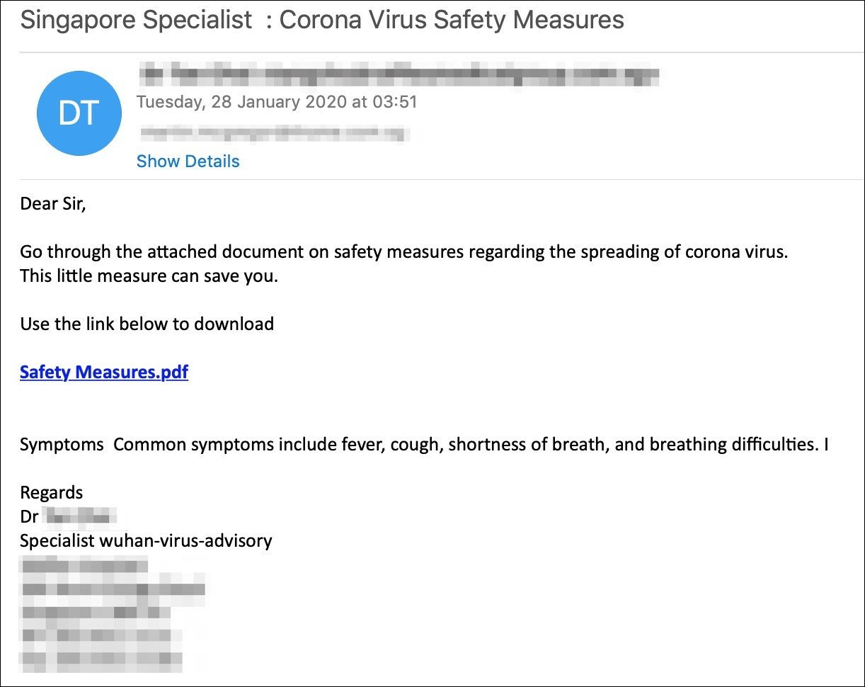

2.假冒防疫专家包含恶意链接的钓鱼邮件样本

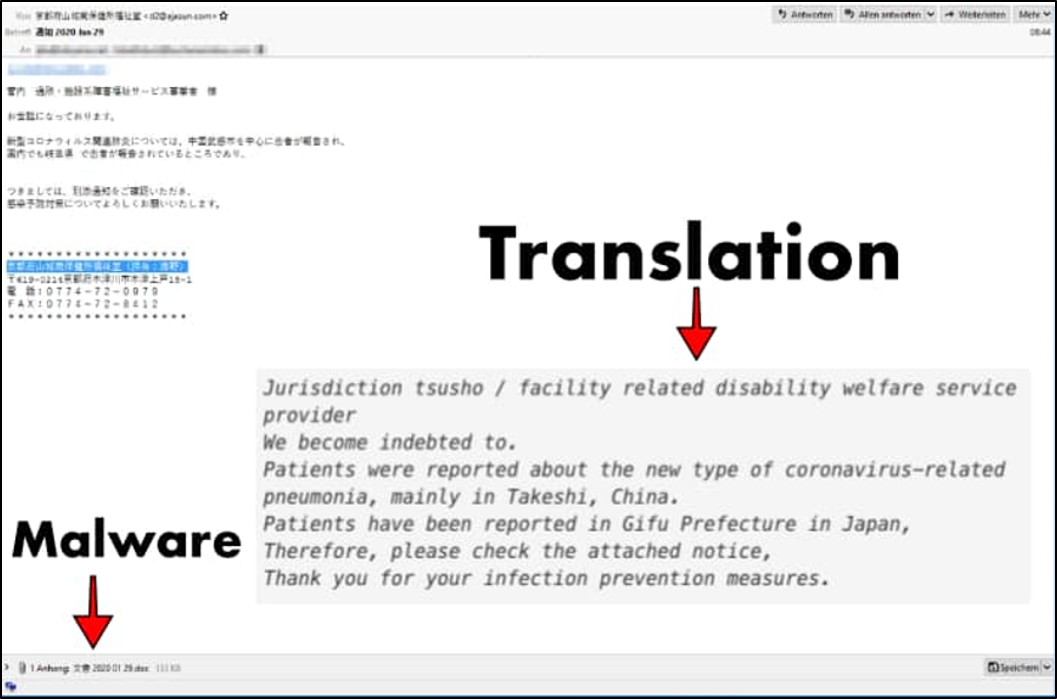

3.假冒健康机构针对日本用户的钓鱼邮件样本

下面是IBM X-Force发现的使用日语编写的钓鱼邮件,含有一个Word宏攻击文件,诱骗用户启用宏以后,可通过PowerShell将Emotet安装在用户设备中。邮件伪装成由日本的残疾福利服务提供商发送的感染预防信息,目标是那些受到冠状病毒爆发影响较大的用户(大阪、岐阜县等地)。 同时为了增加可信度附上了相关健康机构的真实邮寄地址,传真和电话号码:

来源:IBM X-Force

产品高速迭代的敏捷化组织——Emotet开发团队,对安全行业和企业安全部门的反应能力是一个空前的挑战。根据卡巴斯基的报告,Emotet恶意软件活动只是利用冠状病毒恐慌吸引毫无戒心用户的众多活动之一。卡巴斯基已经确定了10个不同恶意软件(木马和蠕虫,可破坏复制修改数据或者中断计算机网络,常见附件格式为.PDF、.MP4、.DOC文件),都试图通过冠状病毒主题邮件感染设备。

对于身处冠状病毒重灾区的中国用户,虽然目前尚未有冠状病毒中文恶意软件钓鱼邮件的正式报道,但是相关安全人员和最终用户应当提高警惕(已经出现日文版本),尽快部署防范措施和相关培训。

下面是日本CERT(计算机紧急响应小组)最新发布的实用程序EmoCheck(GitHub:https://github.com/JPCERTCC/EmoCheck),可以帮助Windows用户轻松检查是否感染了Emotet木马。

如果运行EmoCheck发现已被感染,则应立即打开任务管理器终止相关进程,然后用防病毒软件扫描计算机,以确保木马尚未将其他恶意软件下载并安装到计算机上。对于网络管理员来说,此工具也很有用,它可以用作登录脚本的一部分,快速查找已感染了Emotet的计算机,以防止全面的勒索软件攻击。

如有侵权请联系:admin#unsafe.sh