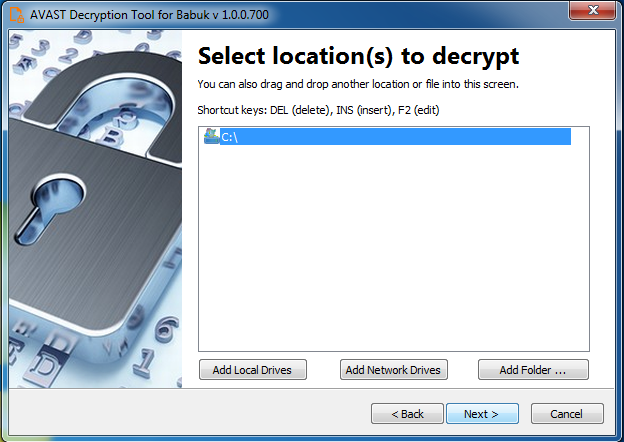

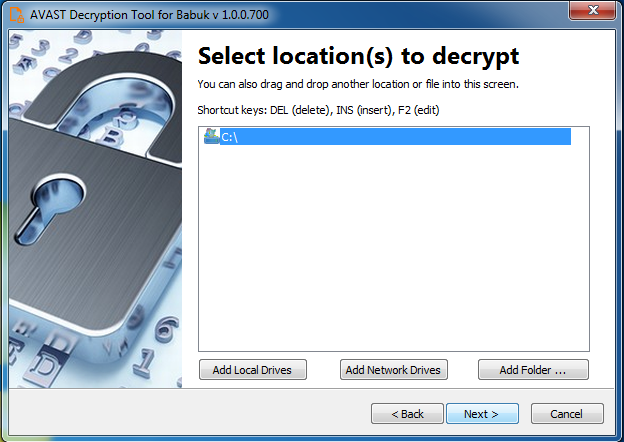

1月9日,Cisco Talos威胁情报研究团队在一篇博客中称,已为Babuk Tortilla勒索软件变种的受害者发布最新可用的解密密钥,这些密钥将被添加到Avast Threat Labs先前创建的通用Babuk解密器中。据了解,Babuk勒索软件家族最初于2020年或2021年冒头,SentinelOne将其描述为“一种为Windows、ARM for Linux等多个平台开发的高级勒索软件”。该勒索软件主要针对医疗保健、制造、物流、公共服务等行业以及关键基础设施进行攻击。Babuk在加密受害者的计算机的同时,还能够中断系统备份过程并删除卷影副本,使恢复变得更为困难。2021年9月,Babuk的源代码在地下论坛泄露,导致基于Babuk泄漏代码的各种其他勒索软件家族的出现,如Rook、Night Sky、Pandora、Nokoyawa Cheerscrypt、AstraLocker 2.0、ESCiArgs、Rorschach、RTM Locker、RA Group等。而文章开头所提到的Tortilla变种是于2021年发布。2021年10月,Cisco Talos首次观察到Tortilla以易受攻击的Microsoft Exchange服务器为目标,并尝试利用ProxyShell漏洞在受害者环境中部署Babuk勒索软件。在随后的执法调查中,荷兰警方利用Cisco Talos提供的情报,成功发现并逮捕了Tortilla恶意软件背后的行动者。在此行动期间,Cisco Talos获得了Tortilla使用的解密器,并将恢复的解密密钥与Avast Threat Labs分享。Tortilla勒索软件的受害者现在可以前往下载最新的解密工具,下载地址为欧洲刑警组织运营的No More Ransom项目解密器下载页面,或是Avast解密器下载页面。Avast也已经为其他几个Babuk勒索软件变种开发了通用解密器。编辑:左右里

资讯来源:bleepingcomputer

转载请注明出处和本文链接

查看程序输入和输出的一种程序测试形式,但是不关心内部的逻辑结构。。

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458534610&idx=2&sn=d2c4d1e2667d98ae44f65a4370c30540&chksm=b18d725886fafb4e38a7fd85adac26dcb4464ef6942354831aebe2936de105cff5f5c25f28ef&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh