配图来自互联网

威胁情报或信息共享实践

国内

中国人民银行 - 金融业网络安全态势感知与信息共享平台或金融网络安全态势感知平台或金融网络安全行业共享平台

“作为银行业重要的协同单位,中国光大银行在2019年即加入由人民银行组建的金融网络安全行业共享平台并积极发挥作用。截止2023年底,光大通过行业平台向同业分享网络安全威胁情报及0day漏洞。2021年,中国光大银行获得人民银行颁发的金融网络安全态势感知平台优秀数据贡献单位奖。本次获奖是对光大建设工作的再次肯定。”

国外

在国际反勒索软件倡议(the International Counter Ransomware Initiative,CRI)峰会上,信息共享在构建集体抵御勒索软件的防御中也被强调了重要性。

威胁数据的快速交流

国际信息共享平台:在CRI成员之间建立迅速高效的威胁情报共享平台是迈向更加统一全球网络威胁响应的一步。

增强预测能力:通过及时获取共享的情报,各国和组织能够更好地预测和准备迎接潜在的勒索软件攻击。

实际应用:这些信息共享举措的真正考验在于它们在各种实际场景中的实施和有效性。确保这些平台具有可访问性、高效性和安全性将对最大程度发挥它们的影响至关重要。

除了承诺之外,CRI正在采取多项措施,以增加成员之间的协作。正如在第三次年度会议期间宣布的那样,将在不久的将来推出两个新的信息共享平台。第一个是由立陶宛打造的恶意软件信息共享平台(MISP)。第二个是Crystal Ball,这是一个由以色列和阿联酋共同打造的带有数据库、虚拟协调平台和联系人列表的信息共享平台。这些平台将使成员能够分享有关勒索软件攻击、可疑的不良行为者、正在进行的调查进展等详细信息,以协助集体努力在受害者被勒索之前阻止攻击。CRI希望成员平均每周在平台上分享一次信息,以确保信息流通。

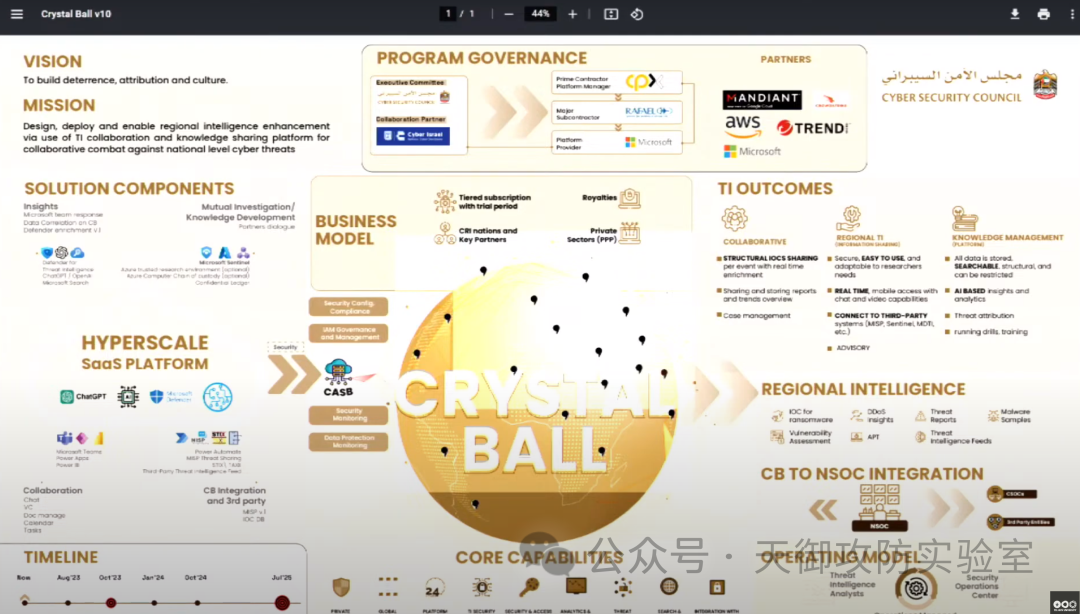

水晶球(Crystal Ball)网络威胁情报共享平台

2023年6月,以色列和阿拉伯联合酋长国(UAE)推出了一个名为“Crystal Ball”的新网络威胁情报共享平台,旨在帮助打击勒索软件和其他网络攻击。这一联合努力彰显了以色列与其邻国在全球网络安全方面更紧密协作的价值。

几个月前,以色列和阿联酋开始开发“Crystal Ball”平台,作为多边反勒索软件倡议的工作组的一部分,以色列驻美国大使迈克尔·赫佐格在五月解释说。合作伙伴已经完成了初步测试阶段,他继续说,并将很快将其推广到其他亚伯拉罕协议签署方,然后是倡议的其他37个成员。德国、新加坡和美国的代表在特拉维夫举行的年度网络周会议上参加了发布会。

“Crystal Ball”平台利用了微软、以色列的拉斐尔先进防御系统以及总部位于阿布扎比的网络安全公司CPX的技术,还与亚马逊网络服务和其他技术和网络安全公司建立了合作伙伴关系。微软以色列首席执行官阿隆·海莫维奇表示,该平台旨在促进“持续、便捷且高质量的合作”。它将提供威胁行为者的技术威胁指标以及威胁洞察。

在宣布的同时,UAE的网络主管穆罕默德·阿尔·科威蒂透露,以色列帮助挫败了一次重大的分布式拒绝服务(DDoS)攻击。赫佐格在五月与巴林和UAE的对应方一同表示,这些国家“受到相同的行为体、国家行为体、非国家行为体、网络犯罪分子的攻击”。他指出,伊朗每天都在针对以色列进行攻击,而以色列的阿拉伯邻国则成为伊朗一些最具破坏性的网络攻击的受害者。

为了预期这种网络安全红利,美国国土安全部今年早些时候宣布扩大亚伯拉罕协议以解决网络安全问题。立法者们也表达了对这一努力的支持。例如,在五月底,杰基·罗森(民主党,内华达州)和乔尼·厄恩斯特(共和党,爱荷华州)参议员提出了一项法案,以加强美国与亚伯拉罕协议国家的网络安全伙伴关系。该法案将授予美国国土安全部更大的权力,与以色列、摩洛哥、UAE和巴林进行集体和双边信息共享、提供技术援助以及进行联合培训和演习。

虽然“Crystal Ball”是亚伯拉罕协议和反勒索软件倡议的具体成果,但在签署方之间以及以色列与美国之间,仍有很多工作要做以加强网络合作。技术和法律培训是美国与伙伴和盟友进行网络能力建设项目的核心组成部分。桌面和实战演习还通过识别恶意活动、修补技术漏洞以及练习应对和恢复工作,加强了网络弹性,以减轻对抗对手攻击的影响。这种以色列与其合作伙伴之间更紧密的合作对于击败威胁他们的对手在网络空间中至关重要。

本文讨论了威胁情报分享的挑战和关键问题。作者强调了一些错误的假设,特别是认为情报分享应该很容易。文章指出,有效的分享需要承诺、专业知识和优先级,并强调了一致性和规模在分享中的重要性。此外,文章提到了数据格式和标准的限制,以及对威胁情报种类的缺乏明确分类。最后,作者总结了四个关键结论,提出了改进威胁情报分享效用的建议,包括承认分享的成本、投资时间和金钱以促进一致性和规模、清理和标准化共享情报,以及更明确威胁情报分享的类型。

新年伊始,正是好好深入思考的好时机。对于我来说,一直在琢磨威胁情报分享是怎么回事(或者说根本行不通),以及它在网络安全中扮演的角色。我们行业里经常吹嘘要分享,而且我们知道这很重要,甚至可能是至关紧要的,但实际操作起来却是一团乱。在我反思这种矛盾的时候,我们与CTA(网络威胁联盟,The Cyber Threat Alliance)的经验表明,难就难在我们对威胁情报分享有些潜在假设是错的。

最根本的错误假设是情报分享应该很轻松。我们这么想是因为总体来说,通过互联网分享信息真的挺容易的。你随时可以通过几下点击向一堆人发送图片、文件和数据。在文档上可以协同工作,实时看到文字变化。要找事实和获取信息,比起以前亲自跑图书馆,现在都方便多了。可是,如果我们用这种方式对待威胁情报分享,它可就没啥用了。什么都不加思考,一有机会就分享手头有的东西,这可行不通。事实上,它会产生相反的效果,制造出更难找到真正“信号”的噪音。

所以,要实现有效的威胁情报分享真的不容易。这需要几个关键的因素:承诺、专业知识和优先级。只有你能够持续一段时间分享(承诺),在正确的时间用正确的语境和正确的人交换合适的信息(专业知识),并投入资源去支持前两个因素(优先级),分享才能产生实际有用的结果。没有这些因素,网络威胁信息就成了噪音。

第二个挑战跟一贯性和规模有关。跟一个伙伴在某个时间点分享一条信息相对来说挺容易的。可是,这样的分享通常帮不大忙,至少很少有广泛的影响-相对于问题的规模来说,太小巧了。要有实际效果,分享需要在一个相当大的规模上定期进行。就像很多领域一样,要在分享活动中取得一致性和规模是个不小的问题,需要有合适的格式、过程和专门的技术。我们现在虽然有这些东西,但并不是每个人都知道如何正确使用,或者能够始终如一地遵循。

然而,即便我们成功地以一贯的方式使用协商一致的格式分享信息,并在规模上做到了,我们仍然面临第三个问题:数据格式和标准只能带我们走那么远。即使是相对严格的格式,也都允许一些灵活性,导致分享信息的变化。而且,有关试图隐藏他们活动的个人和组织的信息存在固有的不确定性。最后,网络安全行业本身也添乱了,对于集体行为有不同的命名约定(比如A网络安全公司称之为“APT1”,而B公司称一个[可能]相似的行为为“TA01”)。所以,即使是被认为是标准化的数据,也需要大量的清理、关联和转换才能被用起来。

最后,我们通常把信息分享当成只有一种类型的信息。但其实这也是个错误的假设。像CTA所做的,技术情报分享,也就是分享威胁指标,只是分享的一种。然而,分享有关防御措施的最佳实践,或者提前预警新威胁也是情报分享的一种。在没有网络威胁情报的严格分类法的情况下,组织在谈论威胁情报分享的时候通常会互相错过。

这四个结论提供了一个指导,告诉我们如何提高威胁情报分享的实用性。首先,如果分享不容易,那么我们必须承认这有时间和金钱的成本。这也意味着我们需要确保对参与者来说分享是值得的。其次,我们需要投资时间和金钱来促进一贯性和规模,这样我们就能在时间上高效地管理分享过程。我们必须考虑到需要清理、标准化和转换分享的情报的需求,否则组织将无法根据分享的信息采取行动。最后,我们需要更明确地了解我们想要参与的威胁情报分享的类型,明确其目的和结果。这样的分析能够让组织生产和利用对他们最有用的情报。

如果我们能够认真对待这些教训,并改变我们的行为,我们就能够实现威胁情报分享可能成为的愿景,在网络防御中的增强力量。这可以让防御者占据上风,降低网络犯罪的盈利能力。它还可以让网络间谍行动更难以维持。总体而言,威胁情报分享真的很重要。我们只是必须停止假装这是一件容易的事。

参考资料:

https://www.cyberthreatalliance.org/sharing-threat-intelligence-isnt-easy-lessons-learned-from-practice/

https://www.darkreading.com/threat-intelligence/uae-israel-joint-cyber-threat-intelligence-agreement

https://www.whitehouse.gov/briefing-room/statements-releases/2023/11/01/fact-sheet-biden-harris-administration-convenes-third-global-gathering-to-counter-ransomware/

如有侵权请联系:admin#unsafe.sh