提取iPhone备份后,对其进行分析以获取已配对Apple Watch的相关信息。本文中将使用两款出色的工具:iBackupBot(适用于Windows和MacOS)和SQLite Expert(适用于Windows)。

一、从分析设备的规格型号开始

在\HomeDomain\Library\DeviceRegistry.state 文件夹中,可以找到以下四个文件:historySecureProperties.plist、stateMachine-<GUID>.PLIST、activestatemachine.plist、history.plist。

historySecureProperties.plist文件包含配对Apple Watch的序列号、UDID (UniqueDeviceIdentifier)、Wi-Fi Mac 地址和 BT Mac 地址。

stateMachine-<GUID>.PLIST文件包含配对状态(通常包含PairSuccess值)、配对时Apple Watch上安装的WatchOS版本和配对时间戳(以Apple Cocoa Core Data格式存储,可以参考:https://www.epochconverter.com/coredata)。

activestatemachine.plist包含的信息与stateMachine-<GUID>.PLIST类似,但增加了备份时设备上安装的WatchOS版本。

HomeDomain\Library\DeviceRegistry文件夹包含一个以stateMachine-<GUID>.plist文件的GUID 命名的子文件夹,该文件夹包含来自AppleWatch的备份数据。

二、需要重点关注的文件和文件夹中

(1)NanoAppRegistry文件夹包含已安装应用程序的信息。

(2)NanoMail\Registry.sqlite文件包含有关同步电子邮件帐户的信息。在SYNCED_ACCOUNT表中,可以找到设备上设置的每个电子邮件账户的显示名称和电子邮件地址;在MAILBOX表中,可以找到设备上设置的每个电子邮件帐户的文件夹和子文件夹的电子邮件组织结构。

(3)NanoPasses\nanopasses.sqlite3数据库包含AppleWatch钱包中可用的"通行证"列表。对于每个通行证,可以找到Type_ID、组织名称、摄入日期(以Apple Cocoa核心数据格式存储)和描述。

某些通行证还可以有"编码通行证"字段,这是一个包含通行证详细信息的二进制plist文件。可以从数据库中提取二进制plist文件,将其保存为单独文件,然后用plist查看器(例如plist编辑器)打开。在下面的截图中,可以看到与Booking.com上的酒店预订相关的编码通行证。编码通行证可使用SQLiteExpert打开并保存为单独文件。

然后可以使用plist 编辑器打开该文件,提取有关预订的具体信息,如酒店名称和地址、客人姓名、已付价格、预订编号以及入住和退房日期。

(4)NanoPreferencesSync文件夹包含与Apple Watch配置相关的各种文件。其中一个子文件夹是\Backup\Files\,包含有关表盘的信息,表主可以使用从iPhone同步的图片对表盘进行自定义。在下面的截图中,可以找到存储在这里的所有文件的详细信息,每个文件都是压缩文件。

该文件包含:Face.json包含"Face"详细信息,包括创建日期(以Apple Cocoa核心数据格式存储);资源文件夹,包含JPG格式的脸部图片以及包含图片信息和元数据的plist文件。

三、设备信息和已安装应用程序列表

在连接到已配对Apple Watch的Windows或MacOS计算机上使用Elcomsoft iOS Forensic Toolkit,可以使用"I"(信息)选项提取设备信息。

此命令会生成三个文件:Ideviceinfo.plist、Applications.txt、Applictions.plist,其中ideviceinfo.plist文件包含设备的详细信息,包括硬件型号、WatchOS版本、序列号、UDID、设备名称、Wi-Fi和蓝牙地址、时区和实际设置时间。以及含有关磁盘总容量、系统总容量、数据总容量、可用数据总量和本地语言的信息。

Applications.txt文件包含已安装应用程序的列表,包括软件包标识符、软件包版本和软件包显示名称。

Applications.plist文件包含已安装应用程序的详细信息,包括应用程序路径和容器文件夹。

四、通过AFC(苹果文件导管)协议获取

在连接到配对Apple Watch的Windows或MacOS计算机上,使用Elcomsoft iOS Forensic Toolkit,可以使用"M"(媒体)选项提取通过AFC协议获取的媒体文件。

获取数据后,可以使用自己喜欢的取证工具(本例中为X-Ways 取证工具)分析数据。

(1)DCIM文件夹包含从iPhone同步的图片。与原始图片相比,这些图片的尺寸会有所调整,但仍可包含相机型号名称和原始采集时间戳等有趣的元数据。

(2)iTunes_Control\iTunes文件夹包含一个名为MediaLibrary.sqlitedb的文件以及相关的SHM(共享内存)和WAL(写入前日志)文件。该SQLite文件包含一些有趣的信息,如用户的iCloud帐户ID以及用户从Apple Store购买的媒体(歌曲和电影)和电子书列表。该文件包含用户与同一iCloud账户同步的所有设备的购买信息。

数据库包含36 个表。_MLDatabaseProperties 表包含 iCloud 帐户 ID。

要从数据库中提取有意义的数据,可以使用以下SQL查询,该查询将提取用户购买的详细信息,包括标题、媒体类型、文件大小、总时间(歌曲和电影)、账户ID、购买数据和购买历史ID。对于存储在Apple Watch上的购买信息,还可以找到文件名。

select

ext.title AS "Title",

ext.media_kind AS "Media Type",

itep.format AS "File format",

ext.location AS "File",

ext.total_time_ms AS "Total time (ms)",

ext.file_size AS "File size",

ext.year AS "Year",

alb.album AS "Album Name",

alba.album_artist AS "Artist",

com.composer AS "Composer",

gen.genre AS "Genre",

art.artwork_token AS "Artwork",

itev.extended_content_rating AS "Content rating",

itev.movie_info AS "Movie information",

ext.description_long AS "Description",

ite.track_number AS "Track number",

sto.account_id AS "Account ID",

strftime('%d/%m/%Y %H:%M:%S', datetime(sto.date_purchased + 978397200,'unixepoch'))date_purchased,

sto.store_item_id AS "Item ID",

sto.purchase_history_id AS "Purchase History ID",

ext.copyright AS "Copyright"

from

item_extra ext

join item_store sto using (item_pid)

join item ite using (item_pid)

join item_stats ites using (item_pid)

join item_playback itep using (item_pid)

join item_video itev using (item_pid)

left join album alb on sto.item_pid=alb.representative_item_pid

left join album_artist alba on sto.item_pid=alba.representative_item_pid

left join composer com on sto.item_pid=com.representative_item_pid

left join genre gen on sto.item_pid=gen.representative_item_pid

left join item_artist itea on sto.item_pid=itea.representative_item_pid

left join artwork_token art on sto.item_pid=art.entity_pid

(3)PhotoData文件夹包含与同步照片相关的文件,其中最有趣的可能是Photos.sqlite数据库和缩略图文件夹。

Photos.sqlite 文件包含存储在设备上的照片信息。有关该文件结构的详细说明,请访问https://www.forensicmike1.com/2019/05/02/ios-photos-sqlite-forensics/。解析该文件的SQL查询请访问 https://github.com/kacos2000/queries/blob/master/Photos_sqlite.sql。

Thumbnails文件夹包含Apple Watch上存储的照片的缩略图。可以使用iThmb Converter分析ITHMB文件,并可能找到已删除图片的缩略图。

五、提取设备日志

在连接到配对Apple Watch的Windows或MacOS计算机上,使用Elcomsoft iOS取证工具包,可以使用"L"(日志)选项提取这些信息。也可以选择采用一些脚本用于解析sysdiagnose采集过程中的一些可用文件。这些脚本可从GitHub 中https://github.com/cheeky4n6monkey/iOS_sysdiagnose_forensic_scripts 获取。

(1)移动激活日志(MobileActivation logs),包含有关安装的构建版本、硬件型号和产品类型的信息。它还会详细说明操作系统的升级情况。

(2)MobileContainerManager日志包含有关卸载应用程序的信息。在下面的截图中,可以看到脚本在Apple Watch的MobileContainerManager日志上的执行情况。

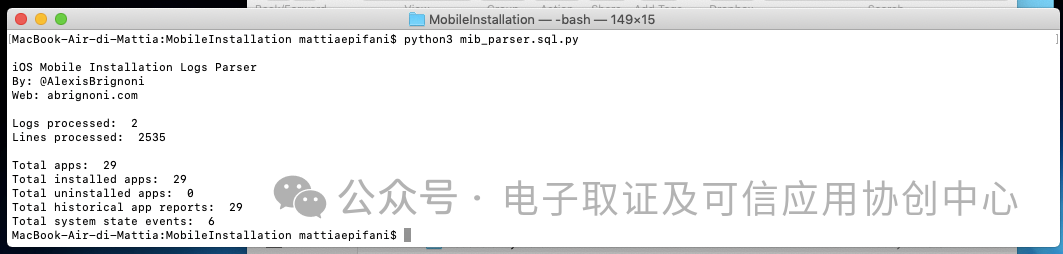

(3)MobileInstallation日志包含已安装应用程序的历史信息。在下面的截图中,可以看到Alexis Brignoni在Apple Watch的MobileInstallation日志上执行MIB PARSER脚本的过程。

(4)PowerLog日志,包含用户与设备交互的信息。

(5)WiFi日志可用于提取设备连接的网络列表。例如com.apple.wifi.plist包含每个网络的详细信息,包括SSID、BSSID和最后加入日期。BSSID还可用于使用Wigle等服务反向查找Wi-Fi网络的位置。

六、云获取

从iCloud获取数据是Apple Watch的另一个选项,尤其适用于提取Apple Watch和iPhone之间同步的健康数据。在下面的截图中,可以看到从存储在iCloud上的iPhone备份中提取的健康数据。

在iOS和macOS中,钥匙串会安全地存储用户的身份验证凭据,例如其登录名、密码、密钥和双重身份验证机密。watchOS会保存通过iCloud钥匙串同步的钥匙串副本。可以通过在Elcomsoft Phone Breaker中打开提取的钥匙串文件来访问该数据:

Apple

Watch还存储位置数据,其中许多数据是通过iCloud从其他设备同步的。可以使用Elcomsoft Phone Viewer访问位置信息:

七、第三方工具

还可以使用Oxygen Forensic Detective等第三方工具,来分析Apple Watch tarball(TAR格式的文件系统映像)。

八、总结

Apple

Watch不仅是一个时尚的配饰,它还集成了许多先进的功能,如健康监测、定位服务和通信能力,这意味着它能存储大量有关用户个人活动的数据。因此,Apple Watch 可以成为法律执行、安全调查、以及个人隐私保护领域的重要信息来源。Apple Watch的电子取证研究仍然处在起步阶段,随着全球市场对可穿戴设备的需求日益增长,对这些设备的数据采集和分析变得尤为重要。

本文提及工具:

iBackupBot

链接:https://pan.baidu.com/s/1xrOG3m-OC5Ler8kfdCvbkQ

提取码:qnfm

--来自百度网盘超级会员V4的分享

SQLite Expert

链接:https://pan.baidu.com/s/1zJ5bVxE2SAdjMqmDlyX33A

提取码:qsvn

--来自百度网盘超级会员V4的分享

参考资料:

[1] Apple Watch Forensics 02: Analysis June 26th, 2019 by Mattia Epifani Category: «Did you know that...?», «Hardware», «Tips & Tricks»

[2] IoT Forensics: Analyzing Apple Watch 3 File System February 10th, 2022 by Vladimir Katalov Category: «Elcomsoft News», «Mobile», «Tips & Tricks»

如有侵权请联系:admin#unsafe.sh