免责声明

# 目录

PHP Study Nginx解析漏洞

用户名枚举漏洞

弱口令

Getshell

# PHP Study Nginx解析漏洞

nuclei和Xray,只检测到phpstudy-nginx解析漏洞,验证了一下,漏洞确实存在。# 用户名枚举漏洞

# 弱口令

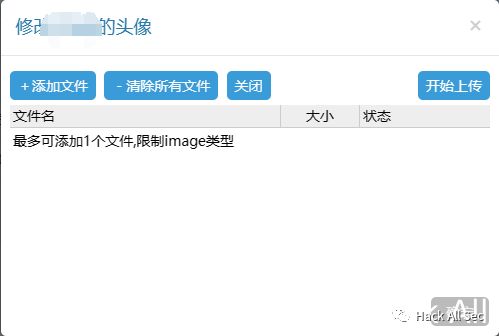

zhangwei/123456发现提示:“登录错误太频繁,请稍后在试”,准备再试几个用户名密码后直接用中文姓名拼音做用户名,常见弱口令做密码进行暴力破解。结果输入mali/123456直接登录成功了,惊喜。# Getshell

使用冰蝎利用解析漏洞连接木马:

NT AUTHORITY\SYSTEM权限到手:

fscan扫描一下发现B段其他资产,但不是目标,那就到此结束啦。

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247493338&idx=1&sn=503b159baa37c65deeed661f09502747&chksm=e8a5ecb9dfd265afbce2a0e536f86f48b1d9328b4acb1872bcdfbfe3d34acf01ae2da9da3991&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh