Cybereason研究人员发现一起攻击活动,其中传播的恶意软件可以窃取数据、进行加密货币挖坑、传播勒索软件。由于攻击者哦那个恶意软件类型的多样性,攻击者可以攻击的受害者范围较广。攻击活动中使用的payload来源于Bitbucket平台的不同账号,换句话说Bitbucket被滥用作攻击活动基础设施的一部分了。

Bitbucket多payload攻击流图

通过PREDATOR信息窃取器

攻击首先从用户下载破解的Adobe Photoshop、Microsoft Office等商业软件开始。攻击者将合法软件和不同种类的恶意软件捆绑来攻击寻找“免费”商业软件的用户。在本例中,研究人员发现大量破解版软件中含有Azorult信息窃取器和Predator the Thief。

Predator the Thief是一款信息窃取器,可以从浏览器中窃取口令这样的敏感数据,截屏、窃取加密货币钱包。Predator之前通过RIG漏洞利用套件这样的漏洞利用套件和钓鱼攻击进行传播。

当用户尝试安装“免费的”商业软件时,其实是在机器上适当了Azorult和Predator。Azorult (download.exe)会马上开始窃取信息,并删除二进制文件来覆盖相关痕迹。Azorult执行后,Predator (dowloadx.exe)会创建到Bitbucket的连接来下载其他的payload。

恶意zip文件执行的攻击树

研究人员发现下载其他payload的URL是来自于Bitbucket: hxxps://bitbucket[.]org/patrickhornvist/repo/ 。

来自downloadx.exe的内存中的反混淆的字符串,表示其他恶意软件的下载URL

Bitbucket上还有多个其他的payload:

-

1.exe 和 3.exe,这两个文件都是Azorult信息窃取器

-

2.exe和8800.exe,这两个文件都是Predator the Thief

-

4.exe 和5.exe,这两个文件都是Evasive Monero挖矿机

-

111.exe, 是STOP勒索软件

来自Bitbucket(https://bitbucket[.]org/patrickhornvist/repo/downloads )的截图

研究人员分析与该攻击活动相关的其他样本,发现了其他与之有关的Bitbucket地址。根据下载的数量,研究人员估计有超过50万机器被该攻击活动感染,平均每小时就有上百个。

https://bitbucket[.]org/luisdomingue1/new/downloads/

https://bitbucket[.]org/BasilCowan/new/downloads/

此外,Bitbucket上的payload会持续更新,几乎每隔几个小时就更新一次。这样做的目的应该是防止被其他反病毒软件检测到。

Azorult是一款信息窃取器,可以用来窃取隐私数据。在成功窃取隐私数据之后,就移除所有相关的文件以删除自己的所有痕迹。

AZORULT攻击流

Predator会下载第二个下载器,用来下载Azorult的一个版本,下载器会连接到hxxps://2no[.]co/2QqYb5 ,并下载一个明文bolo.com的证书形式的编码文件。

编码的Azorult payload——名为bolo.com的文件

下载器会使用原生Windows二进制文件certutil.exe来解码payload。之前Ramnit木马就用该工具来解码。解码的payload的内容经过了另外一层混淆。

解码的Azorult payload – grol

为了执行解码的payload,恶意软件会启动Autoit编译器(攻击者将其重命名为lsm.com)。AutoIt是一个免费的脚步语言,用来设计用于Windows GUI(图形用户界面)和通用脚步的自动化操作。因为它适配所有Windows版本,因此是攻击者用来创建恶意软件的有用工具。

evasive Azorult执行的攻击树

执行后,Azorult会扫描文件系统,搜索浏览器数据、cookie、邮件客户端、加密货币钱包等敏感数据。然后复制数据到%TEMP%目录,打包,并发送给攻击者。一旦所有信息都成功窃取,Azorult就会移动所有复制到%TEMP%中的数据,并删除二进制文件来隐藏其痕迹。

STOP勒索软件最早发现于2018年,2019年初开始爆发性增长。经过一年的发展,该勒索软件加强了加密和绕过检测功能,在本攻击活动中用来在受害者系统中传播Azorult。

Predator会从Bitbucket (111.exe)下载STOP勒索软件,并执行。STOP会访问api.2ip.ua来收集于目标机器相关的虚拟系,并检查是否运行在虚拟机内。

STOP会在%AppData%中创建一个文件夹,复制二进制文件,并使用icacls修改文件的访问控制权限,这样其他人都没法访问它了。

STOP会常见一个RUN注册表key和计划任务来每5分钟执行一次。运行时会连接到C2服务器,发送MAC地址的MD5哈希值到C2服务器,并下载用于文件加密的密钥。

此外,STOP还会下载其他的payload到机器上,包括:

-

hxxp://ring2[.]ug/files/cost/updatewin2.exe

-

hxxp://ring2[.]ug/files/cost/updatewin1.exe

-

hxxp://ring2[.]ug/files/cost/updatewin.exe

-

hxxp://ring2[.]ug/files/cost/3.exe

-

hxxp://ring2[.]ug/files/cost/4.exe

-

hxxp://ring2[.]ug/files/cost/5.exe

updatewin.exe和updatewin2.exe会帮助STOP绕过检测,其他的payload是独立的恶意软件,包括Visel Trojan、Vidar stealer和其他文件。

STOP勒索软件和Vidar窃取器进程树

Vidar是一款著名的信息窃取器,可以收集系统信息、从浏览器中窃取口令、邮件、双因子认证软件数据。会将窃取的数据保存到%ProgramData%中随机命名的文件夹中,然后发送信息到C2服务器besfdooorkoora[.]com。数据在发送给攻击者后,恶意软件就会停止进程,并从机器上删除payload(5.exe)。

在该活动中,攻击者也通过传播Monero挖矿机来获利。Evasive Monero Miner是一个是释放XMRig挖矿机的释放器,老版本的Evasive Monero Miner最早是2018年底提交到VirusTotal,但直到2019年12月才发现感染了机器。

释放器是用Themida打包的,而Themida中加入了反调试特征,使得打包之后很难手动解包。它使用了Autoit编译的脚步来解包和下载XMRig挖矿机。释放器会使用多种绕过技术来绕过检测,包括代码注入、文件重命名、编码文件、修改扩展名、以及通过Tor连接。

MONERO释放器分析

Evasive Monero Miner首次执行时,会在%TEMP%文件夹中释放多个文件,包括:

-

CL_Debug_Log.txt

-

CR_Debug_Log.txt

-

Asacpiex.dll (和CR_Debug_Log.txt相同)

CL_Debug_Log.txt是一个7zip的可执行文件重命名后用来隐藏活动。它会提取和解码7zip文件,并重命名为CR_Debug_Log.txt。CR_Debug_Log.txt会提取挖矿机的32位或64位版本的payload到%TEMP%。

在提取payload后,释放器会删除编码的CR_Debug_Log.txt,并检查机器架构是32位或64位的。根据检查的结果,会复制相关的二进制文件,并重命名为helper.exe,并保存到\AppData\Roaming\Microsoft\Windows中。

XMRig挖矿机释放器执行的攻击树

释放器还会在%TEMP%中创建一个名为SystemCheck.xml的XML文件和一个计划任务SystemCheck,每分钟运行该XML文件一次。

该XML文件配置为用参数-SystemCheck运行helper.exe:

Sys5emCheck.xml会执行helper.exe

helper.exe是一个编译的Autoit脚本。脚步会为恶意软件配置设置一系列变量,包括:

-

命令行参数

-

TCP协议

-

挖矿机的矿池,

manip2[.]hk:7777 -

必须用来检查的一个进程列表来确定是否有被分析

2个URL路径public2/udp.txt和public2/32/32.txt,或64位版本的fpublic2/64/64.txt。

根据变量的名字,口令DxSqsNKKOxqPrM4Y3xeK会用来解密文件。

helper.exe反编译的代码:变量设置。

helper.exe含有两个在执行过程中构造的两个嵌入式二进制文件,的一个是7zip二进制文件。

helper.exe反编译代码:7Zip二进制嵌入的代码。

第二个是一个为Tor客户端编码的7zip文件——Tor.tmp。Tor.tmp是用helper.exe中嵌入的口令解码的,并会提取到\AppData\Roaming\Microsoft\Windows\Tor\。

helper.exe反编译的代码:Tor客户端嵌入的代码。

用来提取Tor.tmp的命令行

释放器会在目标机器上检查不同的反病毒引擎,以及Windows Defender的SmartScreen特征是否存在。SmartScreen是用来保护钓鱼和不同的恶意软件网站的。

helper.exe会反编译代码:安全产品中嵌入的列表

helper.exe有4个base64编码的域名:

-

Bitbucket被滥用传播恶意软件

-

helper.exe反编译的代码:嵌入的base64编码的域名。

解码的域名:

-

bgpaio75egqvqigekt5bqfppzgth72r22f7vhm6xolzqd6ohroxs7pqd[.]onion

-

jr2jjfxgklthlxh63cz3ajdvh7cj6boz3c3fbhriklk7yip4ce4vzsyd[.]onion

-

uovyniuak3w4d3yzs4z4hfgx2qa6l2u6cx4wqsje4pmnmygc6vfddwqd[.]onion

-

Rcjndzwubq5zbay5xoqk4dnc23gr4ifseqqsmbw5soogye6yysc7nkyd[.]onion

释放器会用Tor客户端来连接到其中一个解码的域名,加上URL路径,下载内容到一个名为SysBackup.tmp的文件,下载恶意软件版本到upd.version文件。这些文件都是创建在中\AppData\Roaming\Microsoft\Windows\的。

helper.exe反编译的代码:创建一个下载XMRig挖矿机SysBackup.tmp的GET请求。

文件下载后,释放器会终止tor.exe。

Sysbackup.tmp有一个用于XMRig挖矿机可执行文件的字节数组。

XMRig文件特征

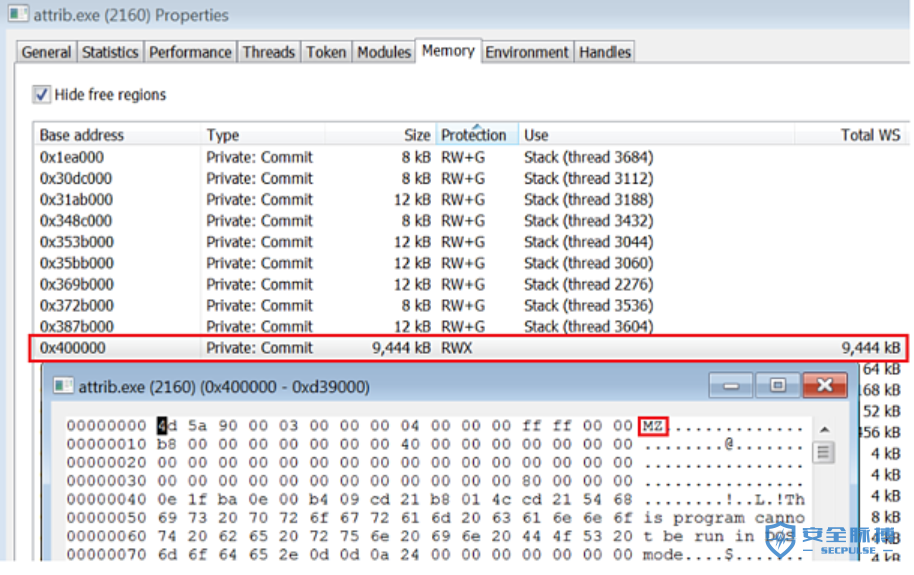

helper.exe会复制attrib.exe,并注入XMRig挖矿机代码到内存中:

释放器会用命令行执行attrib.exe,指定挖矿池和钱包地址,挖矿机会在钱包中加入其资源

helper.exe反编码的代码:构建attrib.exe的命令行

从本例中可以看出,攻击者仍然在滥用合法的在线存储平台发起攻击活动。通过将恶意payload存储在可信平台上,攻击者就可以绕过安全产品的检测。此外,攻击者还减少了暴露C2服务器基础设施的风险。攻击者使用不同种类的恶意软件来感染机器,包括挖矿机和勒索软件。而且整个攻击活动在不断地进化。

本文作者:ang010ela

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/122550.html

如有侵权请联系:admin#unsafe.sh