摘要:持续威胁暴露管理受安全技术与理念发展、安全攻防态势多重影响,成为2024年安全领域的热点主题。于产品层面,预期持续威胁暴露管理将向下全面纳管攻击面、漏洞、安全验证,向上支持威胁检测响应、风险管理与合规、优化安全态势,成为提升安全治理效能的关键技术;于产业层面,持续威胁暴露管理也因直击安全防什么、如何验证、如何达成跨组织团队共识的痛点等问题,成为推动产业供给侧开放融合、数据与资源共享,提振需求侧安全投入获得感的亮点内容。

关键词:威胁暴露管理 安全验证 配阶发展 开放融合

2022年,知名IT研究机构Gartner正式提出持续威胁暴露管理概念(Continuous Threat Exposure Management,CTEM)。2023年10月,CTEM入选该机构2024十大战略技术趋势,成为与当前极度火热的生成式AI、AI增强开发等一系列内容并驾齐驱的关键主题。

通过CTEM理念的孕育和发展路径,不但能够有助于我们理解2023年国内安全市场有关攻击面管理(Attack Surface Management, ASM)、网络空间资产攻击面管理(Cyber Asset Attack Surface Management, CAASM)、外部攻击面管理(External Attack Surface Management,EASM)以及更早的漏洞优先级技术(Vulnerability Prioritization Technology, VPT)、安全运营等技术之间的关联关系,更有助于各方把握安全发展阶段,于供给侧指导产品、技术的升级迭代,于需求侧指导分析安全需求并形成科学合理的建设路径。

如果说ASM是风险管理、资产管理、漏洞管理、网络空间测绘等相关概念发展后,又一深刻影响到资产与漏洞管理模式的技术理念,那么CTEM将会从2024年起,逐步开启持续化资产、威胁、漏洞管理,进而推动安全验证整合,实现威胁与暴露闭环管理,进一步拉升安全价值的新时代。

一

持续威胁暴露管理的内涵

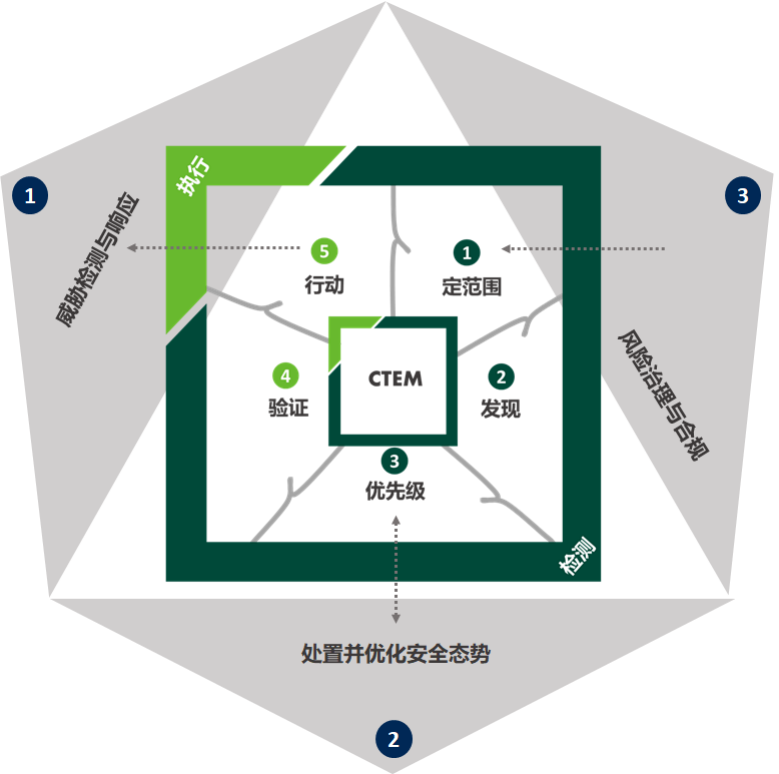

持续威胁暴露管理于定义方面,CTEM采用了五步闭环框架,如图1所示。五个阶段依据推动顺序,分别为定范围(Scoping)、发现(Discovery)、优先级(Prioritization)、验证(Validation)、行动(Mobilization)。如上前三步归属至检测环节,而最后两步归属至执行环节。

图1 持续威胁暴露管理五步闭环框架

在理解CTEM内涵时,首先需要明确其与各种概念的不同之处。CTEM概念于构建之初,其定位于安全技术的融合,目的是明确一种集成的、迭代的方法,用于确定安全方案优先顺序,以不断改进安全态势,而并非管理流程框架,更不是营销概念。CTEM强调多技术、产品的协调融合,不能等同于漏洞管理、风险管理,也不是独立产品的堆砌。CTEM极大地强调了安全验证的地位,给予其非常高的重要性,既作为后续行动的基础,也凸显了CTEM与当前各类管理或是治理框架的差异。此外CTEM于执行阶段的最后一步,采用了Mobilization,而非管理流程中常见的Act,侧重于多团队的协同配合,不只局限于安服团队的应急响应与业务恢复。

其次,从概念相同之处理解CTEM内涵,需要区分与两大框架的承接关系,即美国国家标准与技术研究院NIST的CSF(Cybersecurity Framework,网络安全框架),以及2018年发布的CARTA(Continuous Adaptive Risk and Trust Assessment,持续自适应风险与信任评估),我们认为三者间的关系如图2所示。

图2 CTEM与NIST CSF2.0及CARTA的关系

NIST CSF是一种基于风险的顶层治理框架,自2014年首次发布以来已被广泛应用,当前CSF已经发布了2.0版本征求意见稿,并于2023年11月完成意见征集。通常治理框架会强调跨标准的兼容性和适配,以保证一致性和适用范围,如NIST CSF会进行ISO 27001、ISO 27701、COBIT、ANSI/ISA-62443等标准的映射,这是CTEM作为技术框架不会关注的重点,因为其并不关注跨标准复评、复测的管理和财务资源浪费以及调度。

此外,CARTA是一种战略方法,依然关注于顶层,其开发过程考虑了NIST CSF的兼容性,目的是通过动态智能分析来评估用户行为。CARTA承认了没有绝对安全的状态,放弃追求完美的不可达目标,而是通过自适应持续评估实现风险与信任的动态平衡。CTEM因为侧重技术实现,其关注战术层面的产品和功能融合,向上可以关联NIST CSF与CARTA,但不可以通过战略和治理框架的适用而直接忽略战术执行层面的落地。与此同时,我们可以清楚地看到NIST CSF、CARTA和CTEM的相似之处,流程上强调单向性、闭环运作,尤其是CTEM与CARTA在“持续性”方面,均关注检测标的物的及时性和时间连续性,规避传统阶段性、周期性、事件触发的“检测时间盲区”,而现实安全行业围绕风险评估、漏洞扫描、应急响应,乃至等级保护等场景,全部无法避免如上时间盲区的问题。

二

CTEM关联要素分析

要更加全面地理解CTEM的内涵,除了以上所述的五步闭环框架,在CTEM关联要素层面也可以从两个维度进行分析。首先,从外部环境维度,分析CTEM自身于企业架构中的地位;其次,从内部环境维度,分析CTEM的功能组成。

外部环境维度方面,CTEM定位于面向三方的汇集中心和中转节点,如图3所示。涉及的三方分别是威胁检测与响应、处置并优化态势、风险治理与合规。

图3 外部环境维度下的CTEM接口关系

CTEM从三个层面向上述三方提供接口和能力,第一层次为产品功能层,保证检测、处置、治理的数据贯通和联动;第二层次为管理流程层,实现定范围、监控、响应等流程于系统平台的衔接;第三层为人员团队层,基于功能技术、管理流程的链条拉通,实现人员的通力配合和一致行动。

将如上接口关系同CTEM五步闭环框架进行关联,如图4所示。风险治理与合规模块与CTEM第一步定边界阶段必须强关联,明确资产、攻击面、暴露范围、合规要求的边界;处置并优化态势模块与CTEM第三步强关联,在于分析安全策略的执行重要性顺序,保证时效性落实;威胁检测与响应模块与CTEM第五步强关联,确定行动方案和响应的多层级合作,保证行动的有效性。

图4 CTEM五步与外部接口关系

除单步强关联阶段,外部流程同时会前后关联两个相邻阶段,以风险治理合规模块为例,CTEM第一步定边界为主关联步骤,第二步发现阶段以及第五步行动阶段分别需要从扩增入库和缩减下线两方面支持边界的动态管理。

内部环境维度,分析CTEM的功能组成是区分子模块、子功能于总体平台的作用、呈现的关键,我们首先可以从暴露管理(Exposure Management,EM)的定义来梳理部分关键要素,如图5所示。暴露管理属于顶层概念,其包容了攻击面管理、漏洞管理、安全验证三项关键能力。以漏洞扫描、漏洞管理、VPT技术为代表的关键基础性工作是三大能力的中心,其并不会因ASM的出现直接被取代,它是ASM的关键协同内容,也是网络安全运营工作的基础。

与此同时,也不能因为存在漏洞管理能力,直接转化为ASM或是忽略安全验证,因为ASM的资产视角大于传统漏洞管理涉及的资产视角,而没有安全验证的攻击面、漏洞管理无法对关联发现进行分类分级,难以保证有效的安全行动。CTEM除了暴露管理,威胁管理是其另一大关键功能,其底层极大依赖威胁情报(TI)挖掘与关联分析,且需要有机结合EM,TI的导入能够横向赋能暴露管理的三个功能,即ASM、漏洞管理、安全验证均可以通过TI进行数据获取广度、功能效果的提升。

三

透过CTEM反观网安产业发展之痛

通过CTEM理念,其发展是受到各类安全技术、理念迭代发展以及多方角力影响的结果。反观安全产业,当前三大问题成为日益强烈并考验安全企业组织价值的核心,也是奠定CTEM价值的关键。

首先,防护的边界是什么?安全防护资产的边界不断模糊和异化,受到云计算、容器、人工智能技术的迅速发展影响,组织机构于资产管理上不但要求突破传统台账、资产核查工具、CMDB(Configuration Management Database,配置管理数据库)导入的IT资产纳管范围,还需具备终端App、小程序、API接口、代码库、泄露数据的管理;于新型技术和异构环境资产方面,能够识别纳管诸如工业互联网、车联网、物联网、5G网络、AI生成的相关等资产;于识别资产广度,不但需要能够管理已知资产,还需探测未知不受控资产、未授权资产、影子资产,尤其受虚拟资产与数据确权未来发展趋势的冲击,针对泛资产的发现和权利保障,诸如企业虚拟资产保护、商誉保护、知识产权监控与保护等内容成为重要而且极具挑战的领域。

其次,如何验证?验证是安全领域持续研究讨论、持续提升的永久主题。验证涉及了安全业务的完整链条,有关资产权属、资产关联关系、漏洞分布、POC(Proof of Concept,概念证明)、IOA(Indicator of Attack,攻击指标)、IOC(Indicator of Compromise,攻陷指标)的验证,乃至涉及人员与实体的身份、授权、访问行为、上下文关联的验证等。安全验证传统依赖安全服务叠加工具的方式,即属于半自动化人工验证组合模式。但受资产、脆弱性、威胁多重因素和数据量的不断攀升以及人员能力差异,当前人工验证的准确性、效率和成本均成为限制安全验证发展的瓶颈。虽然BAS(Breach and Attack Simulation,入侵与模拟攻击)从2017年提出,已经发展了6年的时间,但离智能自动化攻击模拟验证的技术与产品成熟和规模化发展还有距离,依然需要时间,其既受安全技术成熟度的影响,也受融合生态的完整度影响。

图6 安全产业三大痛点

最后,如何达成共识?有关安全共识,不但是安全策略的基础,也是安全价值认知的核心。其涉及安全需求方之间(Client-Client, C-C,本文均以Client而非Demand代表需求方)、供给方之间(Supplier-Supplier,S-S)、供给方与需求方之间(Supplier-Client,S-C)的共识。C-C的共识涉及组织机构内安全部门与IT部门、安全部门与业务部门、安全管理层与公司治理层、组织机构与监管机构;S-S的共识涉及安全厂商内部跨产品跨部门、安全厂商之间、安全厂商与网络及系统供应商;S-C的共识涉及安全厂商与采购组织机构、安全厂商与监管机构。如上三类共识是安全价值实现确立、传递、提升不断努力的方向,也是安全产业做大做强的关键问题。

四

CTEM对网安产业发展的影响

结合安全产业痛点以及CTEM内涵和组分要素,有关安全产业影响可以从两个方面分析,如图7所示。

图7 供需关系下的安全产业影响

首先是从需求侧出发,总体需求方依据安全团队能力与规模、资源配备体量可以划分为高成熟度A区和一般成熟度B区。因为CTEM的高集成、高融合性,B区机构组织需要根据已有安全资源和基础能力进行分阶段、渐进式导入,即匹配能力成熟度的发展阶段实现配阶发展,而非一次性采购。同时鉴于B区机构组织资源配备的有限性,会引入托管与外包服务,所以CTEM的价值发挥也要求采购方具备合理的考核供应商能力,而关联能力的导入和预算要求,预期需要3-5年的时间积累和持续建设。

A区机构组织因为持续的安全投入以及成熟的能力储备,CTEM需要极大的关注既有安全能力、流程的互联与贯通,尤其是跨产品、跨平台、跨厂商的融合,既保证已有投入的复用防止重复建设,又保证CTEM的项目效果成功实现。此外,A区机构组织往往也受到更高的合规监管强度,基于“人因”的身份精细化管控、授权、资源使用预期需要同CTEM不断融合。所以同既有IAM(Identity Access Management,身份认证管理)、ZTA(Zero Trust Architecture, 零信任架构)融合,保证围绕“人因”的一系列行为监控,实现IRM(Insider Risk Management,内幕风险管理)和外部非法访问的溯源管理,预期成为高成熟度组织机构的需求。

其次,从供给侧考量,CTEM因为对安全验证的特别关注,将会要求安全厂商与服务商实质化提升安全自动化验证能力,增强围绕BAS进行的技术与产品迭代,其不再遵循早期大范围、大日志与流量分析、强前端的平台化产品发展路径。

与此同时,CTEM对安全效果的追求会驱动传统安全厂商与服务商革新研发和服务模式,进一步强化小范围、高精度、高准确性的能力和产品实现,也因此催生细分领域厂商市场发展并带来更高的曝光度,同步推动关联细分市场的公司兼并收购进程。

最后,CTEM会对传统安全厂商的开放性进一步带来挑战,市场要求产品接口层面的互联互通呼声会更高,同时对传统安全服务商尤其是极度依赖人员驻场交付的公司带来冲击,不断促进产业生态的多层次融合。

如有侵权请联系:admin#unsafe.sh