Il Threat Intelligence Team di D3Lab, nelle quotidiane attività di analisi e contrasto alle frodi online ha rilevato la diffusione di una prima campagna di phishing a tema SPID, il Sistema Pubblico di Identità Digitale che permette ai cittadini di accedere ai servizi online della pubblica amministrazione, procedendo prontamente ad avvisare il CERT-AgID, l’Agenzia per l’Italia Digitale, che già ieri ne dava notizia attraverso un comunicato sul proprio sito.

La campagna di phishing, veicolata probabilmente tramite messaggio di testo ( Smishing ) o via mail, prevede la creazione di un dominio Ad Hoc , registrato il 17 Febbraio, ed ha come intento quello di carpire i dati bancari dell’utente facendogli credere che la sua identità digitale sia scaduta.

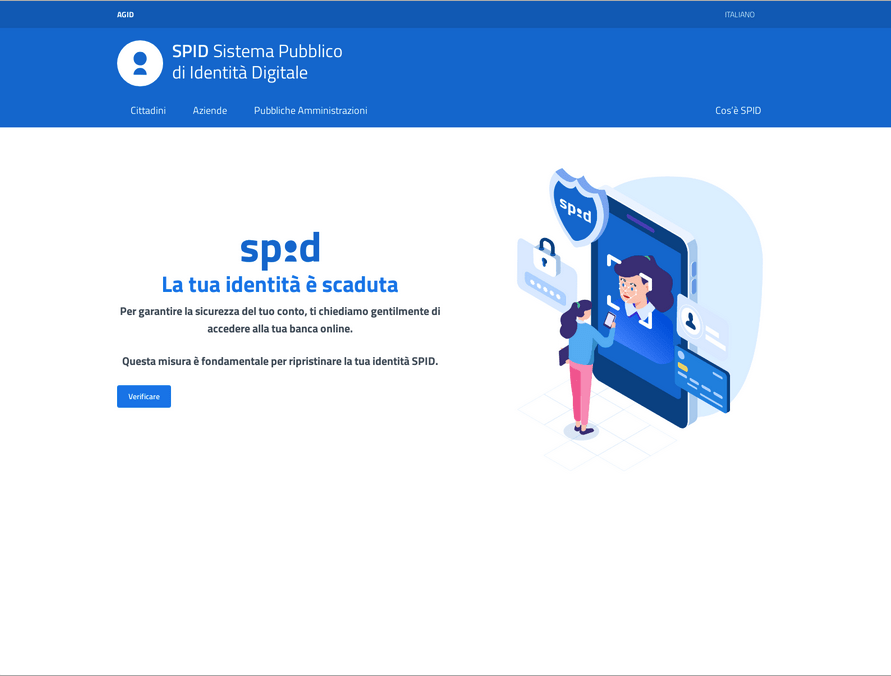

La pagina fraudolenta si presenta esteticamente esattamente come quella ufficiale, che ricordiamo essere https://spid.gov.it, con l’unica differenza del messaggio presente nella home.

A questo punto l’utente, allarmato dal messaggio ricevuto, passerà al 2° step che prevede di scegliere, tra i vari istituti di credito elencati, il proprio così da potervi accedere.

Eccone alcuni come esempio:

Mettiamo caso di essere titolari di un conto Inbank, ci si aprirà un finto portale dove ci viene richiesto di inserire il nostro username e la relativa password.

Analogo discorso se fossimo stati titolari di un conto Banco Posta. In questo caso ci si apriva una finta pagina riproducente la schermata di login di Poste Italiane dove ci veniva richiesto di inserire le nostre credenziali di accesso.

Da questo momento il criminale si è impossessato dei nostri dati di accesso al portale selezionato e impersonando le vittime ci troviamo ad attendere indefinitamente osservando la gif dell’attesa/elaborazione

Nei nostri test il processo di frode si è bloccato a questo punto.

Richiedendo il sistema SPID la doppia autenticazione, che i criminali non hanno al momento né riprodotto né implementato, è ipotizzabile che successivamente la vittima venga in qualche modo contattata, magari via telefono, al fine di dar seguito alla frode tramite la tecnica chiamata Vishing, per carpire il token OTP generato dall’applicazione su dispositivo mobile.

Come di consueto, invitiamo gli utenti a prestare attenzione e a non divulgare le proprie informazioni sensibili ( username, password, e-mail, dati di carte di credito, etc.)

IoC

- https://spid-it[.]info/spid/

如有侵权请联系:admin#unsafe.sh