导语:研究人员分析,Parrot 已经感染了至少 16,500 个网站,是一次大规模的恶意操作。

安全研究人员查看 Parrot 流量引导系统 (TDS) 使用的 10,000 多个脚本后,发现逐渐优化的演变过程使恶意代码对安全机制更加隐蔽。

Parrot TDS 于 2022 年 4 月被网络安全公司发现,自 2019 年以来一直活跃。主要针对易受攻击的 WordPress 和 Joomla 网站,使用 JavaScript 代码将用户重定向到恶意位置。

研究人员分析,Parrot 已经感染了至少 16,500 个网站,是一次大规模的恶意操作。

Parrot 背后的运营商将流量出售给威胁组织,威胁组织将其用于访问受感染网站的用户,以进行分析并将相关目标重定向到恶意目的地,例如网络钓鱼页面或传播恶意软件的位置。

不断演变的恶意软件

Palo Alto Networks 的 Unit 42 团队最近发布的一份报告显示,Parrot TDS 仍然非常活跃,并且 JavaScript 注入更难以检测和删除。

Unit 42 分析了 2019 年 8 月至 2023 年 10 月期间收集的 10,000 个 Parrot 登陆脚本。研究人员发现了四个不同的版本,显示了混淆技术使用的进展。

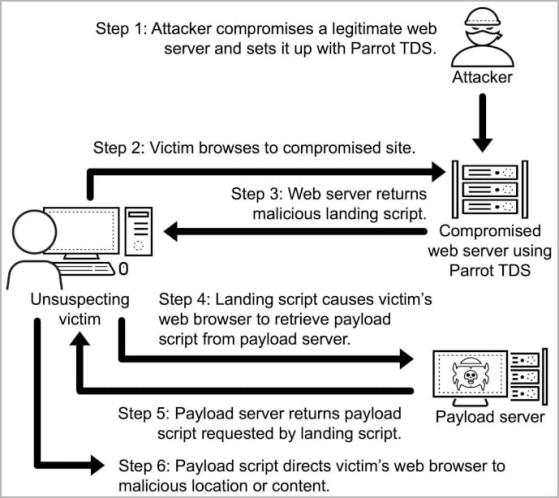

Parrot 的登陆脚本有助于用户分析,并强制受害者的浏览器从攻击者的服务器获取有效负载脚本,从而执行重定向。

Parrot 攻击链

据研究人员称,Parrot TDS 活动中使用的脚本是通过代码中的特定关键字来识别的,包括“ ndsj ”、“ ndsw ”和“ ndsx ”。

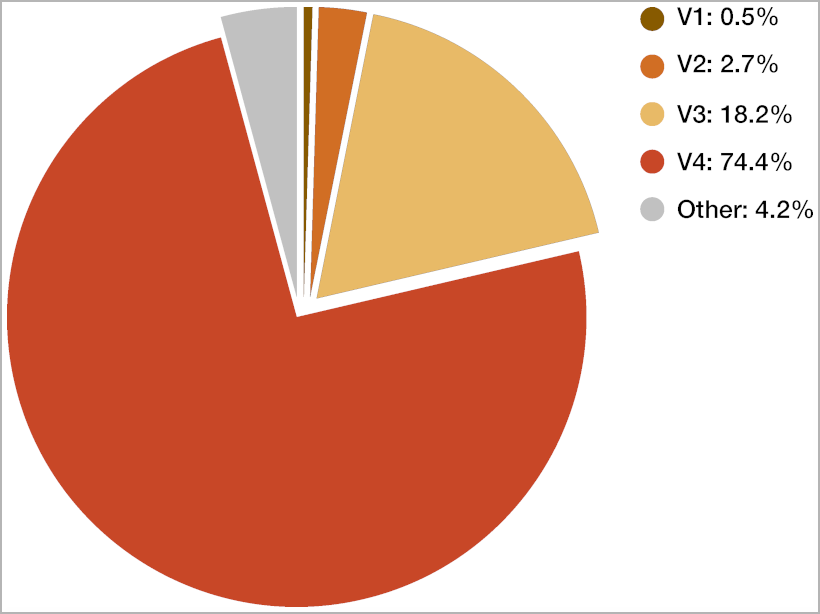

Unit 42 注意到,所检查样本中大多数感染已转移到最新版本的登陆脚本中,占总数的 75%,其中 18% 使用以前的版本,其余运行较旧的脚本。

所检查样本中的登陆脚本版本份额

与旧版本相比,第四版登陆脚本引入了以下增强功能:

复杂代码结构和编码机制的增强混淆;

不同的数组索引和处理会破坏模式识别和基于签名的检测;

字符串和数字处理的变化,包括它们的格式、编码和处理;

尽管增加了额外的混淆层和代码结构的变化,V4登陆脚本的核心功能仍然与之前的版本保持一致;

它的主要目的仍然是分析受害者的环境,并在满足条件时启动有效负载脚本的检索。

登陆脚本版本 3

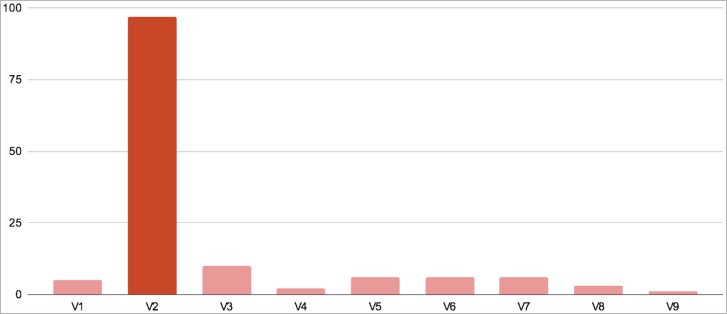

关于负责执行用户重定向的有效负载脚本,Unit 42 发现了九个变体。除了一些人执行的轻微混淆和目标操作系统检查之外,这些大多是相同的。

在 70% 的观察到的案例中,威胁行为者使用有效负载脚本版本 2,该脚本不具有任何混淆功能。

有效负载脚本版本 2

版本 4-5 中添加了混淆层,版本 6 至 9 中变得更加复杂。但是,这些版本很少出现在受感染的站点中。

10,000 个站点样本中看到的有效负载脚本版本

总体而言,Parrot TDS 仍然是一种活跃且不断演变的威胁,并且正变得更加难以捉摸。

建议用户在其服务器上搜索流氓 php 文件,扫描 ndsj、ndsw 和 ndsx 关键字,使用防火墙阻止 Webshell 流量,并使用 URL 过滤工具阻止已知的恶意 URL 和 IP。

文章翻译自:https://www.bleepingcomputer.com/news/security/malicious-web-redirect-scripts-stealth-up-to-hide-on-hacked-sites/如若转载,请注明原文地址