应急响应指在突发重大网络安全事件后,对包括计算机运行在内的业务运行进行维持或恢复的各种技术和管理策略,通常包括

- 采取远程、现场等紧急措施和行动,恢复业务到正常服务状态

- 调查安全事件发生的原因,避免同类安全事件再次发生

- 在需要司法机关介入时,提供法律认可的数字证据等

国家标准GB/Z20986-2007《信息安全事件分类指南》根据信息安全事件的起因、表现、结果等,对信息安全事件进行分类,信息安全事件分为恶意程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件等7个基本分类,每个基本分类包括若干个子类。

- (1)恶意程序事件

- 计算机病毒事件

- 蠕虫事件

- 特洛伊木马事件

- 僵尸网络事件

- 混合攻击程序事件

- 网页内嵌恶意代码事件

- 其他有害程序事件

- (2)网络攻击事件

- 拒绝服务器攻击事件

- 后门攻击事件

- 漏洞攻击事件

- 网络扫描窃听事件

- 网络钓鱼事件

- 干扰事件

- 其他网络攻击事件

- (3)信息破坏事件

- 信息篡改事件

- 信息假冒事件

- 信息泄露事件

- 信息窃取事件

- 信息丢失事件

- 其他信息破坏事件

- (4)信息内容安全事件

- 违反宪法和法律,行政法规的信息安全事件

- 针对社会事项进行讨论评论形成网上敏感的舆论热点,出现一定规模炒作的信息安全事件

- 组织串联,煽动集会游行的信息安全事件

- 其他信息内容安全事件

- (5)设备设施故障

- 软硬件自身故障

- 外围保障设施故障

- 人为破坏事故

- 其他设备设施故障

- (6)灾害性事件

- (7)其他信息安全事件

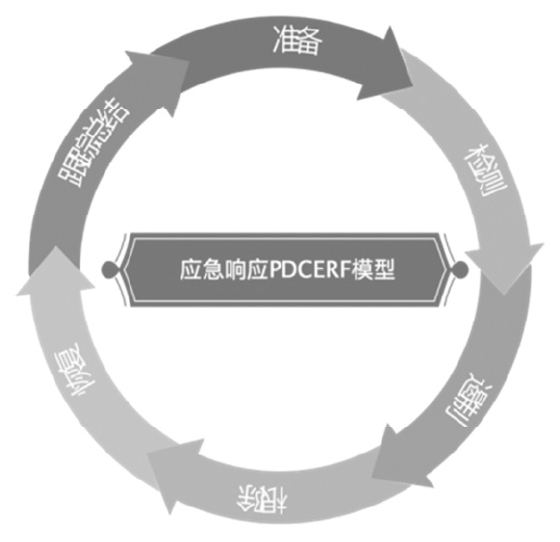

为科学、合理、有序地处置网络安全事件,业内通常使用PDCERF方法学(最早由1987年美国宾夕法尼亚匹兹堡软件工程研究所在关于应急响应的邀请工作会议上提出),将应急响应分成

- 准备(Preparation)

- 检测(Detection)

- 抑制(Containment)

- 根除(Eradication)

- 恢复(Recovery)

- 跟踪(Follow-up)

6个阶段的工作,并根据网络安全应急响应总体策略对每个阶段定义适当的目的,明确响应顺序和过程,如下图所示。

按照蓝队体系建设要求,在遭受复杂网络安全攻击事件时,我们可以从三个维度启动安全事件等应急响应流程。

- 从生命周期来看,可分为定位入侵源头、摸清攻击纵向路径、推断攻击主要目标、控制攻击的核心威胁、监控和追踪后续行为

- 从基本流程来看,应急响应流程可遵循信息搜集、识别攻击类型、深入分析、初步遏止的应急响应循环,在这个循环过程中需要不断和相关负责岗位人员开展沟通确认,区分正常和异常操作行为,分析攻击是否初步得到遏止

- 从持续监控维度看来,需要借助第三方服务或平台设备持续对各种攻击指标进行监控,贯穿整个应急响应生命周期和流程

在应急响应中我们需要建立多种图表模型,方便进行排查分析,如下图所示。

0x1:绘制失陷资产表

搜集/编制关联的失陷资产清单,清晰呈现失陷资产。

0x2:绘制资产关系图

根据业务系统类型、网络分布绘制资产关系图,快速确定资产失陷影响范围。

0x3:绘制攻击路径图

汇总现有信息动态绘制攻击路径图,确定攻击发展阶段。

在一般实践中,攻击路径图和资产关系图可以合并。

攻击路径图的主要关注视角是攻击者在不同陷落资产之间的流转方向以及流转路径,重点是在资产方面。

0x4:资损调查图

收集、汇总陷落资产的入侵动作以及资损情况,例如:

- 恶意命令载荷投入后的进程链

- 被劫持应用的可疑文件操作

- 被劫持应用的可疑网络行为

- 病毒启动情况

0x5:绘制攻击时间表

按时间流程以文字、截图等方式记录和绘制攻击时间表。

攻击时间表的主要价值有如下几点:

- 将零散的告警聚合成入侵事件

- 站在入侵事件的角度提供整体入侵的概括信息(前因后果、攻击途径)

借助ATT&CK模型,将应急响应过程发现的战术/技巧进行映射,如下图所示,可为攻击类型定性提供参考依据,如区分普通网络安全攻击和APT攻击。

应急响应过程中,做好沟通确认,能有效区分正常行为和异常行为,提高应急响应效率。沟通确认示意图如下图所示。

针对发现的异常指标,需要进行持续监控,包括IP、DNS、端口、协议、日志、任务计划、进程、服务、账号、样本/hash等,持续监控示意图如下图所示。持续监控贯穿应急响应整个生命周期和响应流程。

如有侵权请联系:admin#unsafe.sh