Nello svolgimento del quotidiano monitoraggio del phishing il team anti-frode D3Lab ha oggi rilevato una campagna di phishing a danno di Catawiki, piattaforma online olandese, con sussidiarie nei vari paesi, per la vendita ed acquisto di oggetti particolari, rari, da collezione.

Il team è giunto all’individuazione del sito clone in modo indiretto, esamimando evidenze digitali relative a campagne di phishing a danno di altre società, motivo per il quale non ci è possibile sapere se la campagna fosse veicolata via email o via sms.

Sebbene la pagina clone principale riproduca il form di login che, come sul sito lecito, sembrerebbe permettere l’accesso attraverso le terzi parti Apple, Facebook, Google, questa funzionalità non è in realtà implementata e l’utente si trova costretto a digitare indirizzo email e password di accesso alla piattaforma.

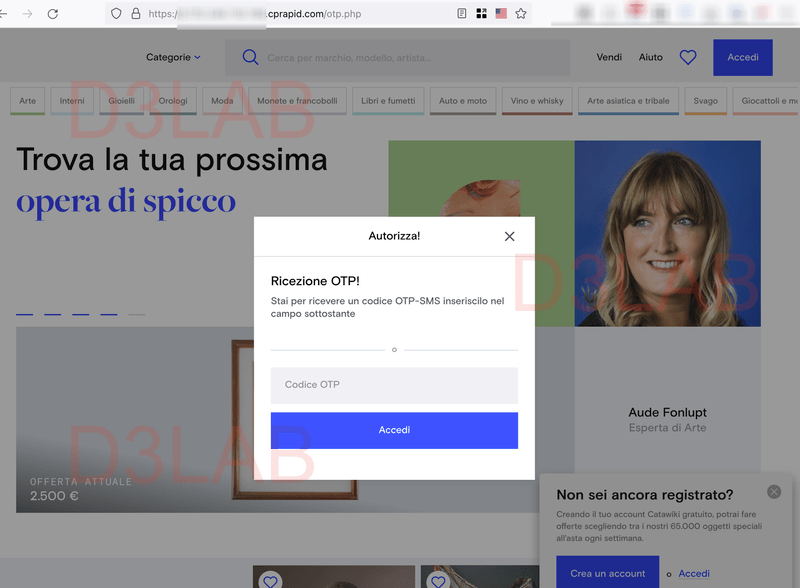

Dopo questo primo step viene presentato una pagina di attesa alla quale segue il form di richieste dell’OTP.

Inserito l’OTP si torna alla pagina di attesa e quindi all’OTP in un loop infinito, presumibilmente dovuto al fatto che la struttura criminale è ancora in allestimento ed in fase di test.

Le evidenze derivanti dall’analisi del codice sorgente del kit di phishing permettono di ascrivere la paternità di questa campagna di phishing ad un team criminali estremamente attivo, con numerose campagne a danno di Poste Italiane, Unicredit, Banca Sella, VolksBank, Banca Generali, Cassa di Risparmio di Bolzano, CheBanca, ecc…

In questo caso i criminali non richiedono direttamente dati bancari o di carte di credito ed è possibile che il loro fine ultimo sia utilizzare account Catawiki verificati e magari già con diversi feedback per vendite fittizie, i cui proventi verrebbero dirottati non verso i conti correnti dei legittimi titolari dell’account Catawiki, ma verso IBAN di soggetti compiacenti, i cosiddetti “muli”.

Come di consueto, invitiamo gli utenti a prestare attenzione e a non divulgare le proprie informazioni sensibili ( username, password, e-mail, dati di carte di credito, etc.)

如有侵权请联系:admin#unsafe.sh