本贴只讨论其实现原理,若有侵权请联系我删除

目标so:scmain.so

讨论的生成过程:SimpleSign

使用工具:IDA pro 7.7、 Binary Ninja、Frida、Frida Stalker

本篇文章实现:SimpleSign的计算过程,包括前、中、后、变换四个主体阶段,文章中会详细介绍。

一

起手准备

SimpleSign的native函数偏移为0x7D4B4。

GetByteArrayElements,GetArrayLength,GetStringUTFChars等,因为我们在JNI Native中知道SS函数传入的参数是一个字节数组和一个字符串,所以我们推断出此处跟我们要找的函数入口有关联。我们看一下sub_7d4b4的网状结构。二

Trace - Frida Stalker

Stalker我在上一篇中已经介绍过了,包括对msaoaidsec.so的anti操作。我们直接跳到使用。另外,记得要对Java native函数也hook上,方便我们对传入的参数有更直观的展示以及返回值的分析。

Java.perform(function () {

let SecurityUtil = Java.use("ctrip.android.security.SecurityUtil");

SecurityUtil["simpleSign"].implementation = function (bArr, str) {

console.log('simpleSign is called' + ', ' + 'bArr: ' + bArr + ', ' + 'str: ' + str);

let ret = this.simpleSign(bArr, str);

console.log('simpleSign ret value is ' + ret);

return ret;

};SecurityUtil["init"].overload('android.content.Context', 'int').implementation = function (context, i2) {

console.log(`SecurityUtil.init is called: context=${context}, i2=${i2}`);

this["init"](context, i2);

};});

展示下trace的结果。

三

分析前32位

3.1 设想

sub_D1DB4的参数a2是用来存放前32位的地址,我们验证一下v5的记过是否是5-8位,鼠标放在v5处,Tab切换到汇编代码,根据其地址在trace日志中搜索。libscmain.so d23dc ldr x16, [sp, #0x50] ; x16 = 0x7190e94e3d --> 0x7189db0948 (1e0f3c2d5a4b7869)

libscmain.so d23e0 ldr w18, [x16, #4] ; x18 = 0x7 --> 0x64326333

libscmain.so d23e4 eor w15, w15, w18 ; x15 = 0x57765407 --> 0x33443734

X键,查看交叉引用,但是如果存在过多的调用情况排查起来其实略麻烦,配合trace日志能更方便的节省一点时间,但是也有可能存在跳转指令是处在花指令的范围内,如果这样的话那根据日志排查起来就略微有一点点麻烦。还有就是可以用frida打印调用栈,这个方法略微有一些看脸。碰碰运气

libscmain.so d5f2c ldp x0, x30, [sp], #0x10 ; x0 = 0xc4 --> 0x71edd1f2f0 (���*�g�Iԥxt.��) sp = 0x7189db0860 --> 0x7189db0870

libscmain.so d5f30 ldur x0, [x29, #-8] ;

libscmain.so d5f34 ldr x1, [sp, #0x10] ;

libscmain.so d5f38 ldr x2, [sp, #8] ;

libscmain.so d5f3c bl #0x7190d1adb4 ;

libscmain.so d1db4 stp x0, x30, [sp, #-0x10]! ; sp = 0x7189db0870 --> 0x7189db0860 (����q)

libscmain.so d1db8 ldr w0, #0x7190d1adc0 ; x0 = 0x71edd1f2f0 --> 0xd1

libscmain.so d1dbc bl #0x7190d1ae60 ;

libscmain.so d1e60 sub x0, x0, #0x11 ; x0 = 0xd1 --> 0xc0

libscmain.so d1e64 eor x0, x0, #0xc0 ; x0 = 0xc0 --> 0x0 (null)

libscmain.so d1e68 add x0, x0, #1 ; x0 = 0x0 --> 0x1

libscmain.so d1e6c ldr w0, [x30, x0, sxtx #2] ; x0 = 0x1 --> 0xb8

libscmain.so ed09c ldr w0, #0x7190d360a4 ; x0 = 0x71edd1f2f0 --> 0xec

libscmain.so ed0a0 bl #0x7190d35dec ;

libscmain.so ecdec bl #0x7190d35ecc ;

libscmain.so ececc eor x0, x0, #0xc0 ; x0 = 0xec --> 0x2c

libscmain.so eced0 lsr x0, x0, #0 ;

libscmain.so eced4 add x0, x0, #1 ; x0 = 0x2c --> 0x2d

libscmain.so eced8 ldr w0, [x30, x0, sxtx #2] ; x0 = 0x2d --> 0x748

libscmain.so ecedc add x30, x30, x0 ;

libscmain.so ecee0 ret ;

libscmain.so ed538 ldp x0, x30, [sp], #0x10 ; x0 = 0x748 --> 0x71edd1f2f0 (���*�g�Iԥxt.��) sp = 0x7189db0890 --> 0x7189db08a0

libscmain.so ed53c mov w3, wzr ; x3 = 0x7190e94d78 --> 0x0 (null)

libscmain.so ed540 bl #0x7190d1ee5c ;

libscmain.so d5e5c stp x0, x30, [sp, #-0x10]! ; sp = 0x7189db08a0 --> 0x7189db0890 (����q)

libscmain.so d5e60 ldr w0, #0x7190d1ee68 ; x0 = 0x71edd1f2f0 --> 0x536

libscmain.so d5e64 bl #0x7190d1ee80 ;

libscmain.so d5e80 sub x0, x0, #0x3a ; x0 = 0x536 --> 0x4fc

libscmain.so d5e84 eor x0, x0, #0xfc ; x0 = 0x4fc --> 0x400

libscmain.so d5e88 lsr x0, x0, #0xa ; x0 = 0x400 --> 0x1

libscmain.so efcf8 eor x0, x0, #0xe0 ; x0 = 0xf6 --> 0x16

libscmain.so efcfc sub x0, x0, #0x10 ; x0 = 0x16 --> 0x6

libscmain.so efd00 add x0, x0, #1 ; x0 = 0x6 --> 0x7

libscmain.so efd04 ldr w0, [x30, x0, sxtx #2] ; x0 = 0x7 --> 0x1e0

libscmain.so efd08 add x30, x30, x0 ;

libscmain.so efd0c ret ;

libscmain.so efe78 ldp x0, x30, [sp], #0x10 ; x0 = 0x1e0 --> 0x71edc30020 (TracerPid) sp = 0x7189db0a00 --> 0x7189db0a10

libscmain.so efe7c adrp x0, #0x7190eb7000 ; x0 = 0x71edc30020 --> 0x7190eb7000

libscmain.so efe80 add x0, x0, #0x1bc ; x0 = 0x7190eb7000 --> 0x7190eb71bc (ed756e23400710596bbd71988670248va4c8db2ae867a149d4a578742e90ec)

libscmain.so efe84 sub x1, x29, #0x10 ; x1 = 0x20 --> 0x7189db0a80 ( )

libscmain.so efe88 bl #0x7190d35de4 ;

libscmain.so ecde4 stp x0, x30, [sp, #-0x10]! ; sp = 0x7189db0a10 --> 0x7189db0a00 (�q��q)

libscmain.so ecde8 ldr w0, #0x7190d35df0 ; x0 = 0x7190eb71bc --> 0xd4

libscmain.so ecdec bl #0x7190d35ecc ;

libscmain.so ececc eor x0, x0, #0xc0 ; x0 = 0xd4 --> 0x14

libscmain.so eced0 lsr x0, x0, #0 ;

add x0, x0, #0x1bc此处需要注意的一点是,他的汇编代码与IDA的反汇编并不一致,道理是相同的,粗俗一点理解其实就是根据某个偏移取到了内存空间中的某个值,这个值从哪里来其实我们目前暂时没办法确定,在ida的反汇编中,他的呈现是这样的ADRL X0, unk_26E1BC,在一个未处理字,暂时推测是某个代码块中应该向其赋了值。IDA根据此地址跳转,发现找到了上一层调用。

3.2 详细解剖前32位是如何组成的

v7 = qword_270030(10L)如果我们点击进去发现并没有什么,因为他是一个数据段,我们点击qword_270030再点击X会发现他其实是指向的是某个函数,这里我们发现他是在so init时候进行了定义。qword_270030 = (__int64 (__fastcall *)(_QWORD))dlsym(handle, "malloc");

qword_270038 = (__int64)dlsym(handle, "calloc");

qword_270028 = (__int64 (__fastcall *)(_QWORD))dlsym(handle, "free");

qword_270040 = (__int64 (__fastcall *)(_QWORD, _QWORD))dlsym(handle, "realloc");

3.2.1 分析sub_ECDE4

v17 = sub_D0404("f0e1d2c3b4a59687", 128LL, v22)。f0e1d2c3b4a59687,第二个是128,第三个是v22。3.2.2 sub_D1DB4

四

分析第33-40位

ldr x0, [sp, #0xf8] ; x0 = 0x34 --> 0x7189db0d6c (3469dc64E0AA3D74F268AE*****************),但是我们无法找到计算或者生成的地方,但是我们之前说过有怀疑这里是时间戳,那么我们对其进行转换,转换成10进制然后再时间戳转换试试,具体过程不细说了,直接说结果,转换的10进制并不符合时间戳,因为在这里要处理端续,转换成0x64dc6934再去匹配发现转换成时间戳就对得上我们trace的时间了。这块其实是syscall了gettimeofday出来的,可以自行看一下,不多赘述。

4.1 41-43位

五

后32位的逻辑

搜索到日志的第一条

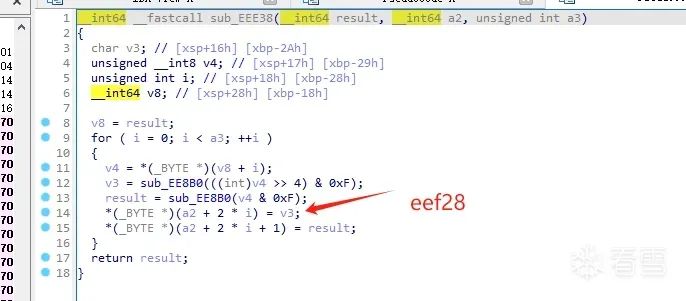

libscmain.so eef28 ldur x11, [x29, #-0x10] ; x11 = 0x7189db0d40 --> 0x716d81ec00 (825b340c)

825b发现也是一样,都是出现在了0xeef28位置上,那么我们就需要去分析一下,此位置是一个什么样的结构或者功能。v3 -> v4 -> v8 -> result = param1(第一个参数)。X键查看sub_EEE38的交叉引用,发现其恰好都在我们上一级sub_F10C0中,花一分钟去trace日志,我们基本可以定位到具体哪里调用了eee38。sub_EEE38的param1 ->v32,观察其规律,发现sub_F0E04中有关联,我们试着用frida看一下v32的变化。sub_F0E04在调用的时候,a1的值应该就是后32位的值了,但是函数执行结束时,a1的值是有变化的,而变化后的值恰恰就是最终生成的simplesign的后32位。那么我们假设,后32位计算后,会经过f0e04这个函数对后10位进行了某些变化。我们先去分析后32位是怎么生成的再去研究这后10位的变化逻辑。

5.1 后32位的生成过程

sub_F10C0,观察v32的轨迹,在IDA中我们观察v32并没有操作什么,那么问题很有可能出在了上一篇中,scmain存在的花指令混淆的原因,试着去修复会很费时间,有没有其他方式能展现出各函数的执行流程呢?我们试一下Binary Ninja去反汇编,看看能不能比IDA展示的更好。Binary Ninja打开scmain会消耗一段时间,这期间不要管。我们看下结果。

sub_f0f0c-> IDA的sub_F0E04sub_F77A4-> IDA的sub_F2794(Binary Ninja识别出了跳转)5.2 sub_F77A4 (Binary Ninja)

sub_F2794进行有效的反编译,所以我们使用Binary Ninja来分析。sub_F0E04的参数来自sub_F77A4的第三个参数(param3),而且param3在BN中也没有发现有其他函数参与修改、计算,那么我们推测,F77A4是计算后32位的函数,点击进入。MD5中的K表,还有位移数数量也不多不少,正好64个。看一眼Graph。

前8位,

825B340C因为我们知道了后面是由MD5生成的,所以端续我们可以确定,去trace日志搜索0xC345B82,第一条结果。0x1041b4,在BN按G输入跳转,发现会跳转到函数头部,因为BN的逻辑跟IDA不太一样,定位不到具体变量或者参数的位置,以结果所在的寄存器为地址,那么我们试试将我们的指令地址+4或者-4。001041b0 int32_t x18_75 = ror.d(x8_1091 + 0x70363da3 + x13_196 + ((x13_367 | not.d(x9_673)) ^ x8_1070), 0x1a) + x13_367

A所在的位置。我们知道算法的代码了,SV也知道了,但是我们还没有得到

入参以及初始化ABCD(魔数),试着在MD5第一行计算中找规律,因为A、B、C、D一定会参与到前4行的运算中。int32_t x8_1104 = ror.d(x19_10 + 0x500fe759 + (((var_158.d ^ var_168.d) & var_170.d) ^ var_268.d) + var_178.d, 0x19) + var_270.d

int32_t x9_810 = ror.d(x8_330 + 0x6fa2f477 + var_158.d + (((var_168.d ^ var_170.d) & x8_1104) ^ var_168.d), 0x14) + x8_1104

int32_t x0_127 = ror.d(x0_34 - 0x5cbacc06 + var_168.d + (((var_170.d ^ x8_1104) & x9_810) ^ var_170.d), 0xf) + x9_810

int32_t x8_1220 = ror.d(x18_156 + 0x46d88dcf + var_170.d + ((x9_810 & x0_127) | (x8_1104 & not.d(x0_127))), 0xa) + x0_127

我们梳理一下前两行相加计算的逻辑。

line1 = ror( x_19 + 0x500fe759 + var_178 + ((var_158 ^ var_168) & var_170) ^ var_268 , 0x19) + var_170(var_270=var_170)x_19就是传入的参数M[0],继续简化公式。line1=ror(M[0]+k[0]+A+(异或与运算),移位数)+魔数之一var_178,var_268 = var_158,var270 = var_170,var_168。var_178与var_168。根据汇编指令流,分析当前if分支的第一行运行结果的计算过程,可以得到

var_178的值,在trace日志中搜索得到如下内容,我们跳转到了另一个分支中。(请无视我的备注,那是还原算法时,做对比用的)

那我们是否可以假设,MD5_A的最后四行的结果就是我们之前MD5(简称MD5_B)的魔数呢?

用trace日志做一下验证。

我们发现,MD5_B的魔数是由MD5_A的结果与MD5_A的初始魔数相加而成得,而且MD5_A的计算逻辑与K表以及移位数都是一样的,推断两个MD5的算法是相同的。那么我们先去找MD5_A的魔数来源,根据MD5_A分支,我们推倒出A、B、C、D四个魔数对应的变量值,再去找赋值的来源,发现了一个变量

var_e0,继续逆推。

data_24c0c0值得我们关注。完事具备,就差还原了。具体细节闲下来我会在文章内补充,直接看结果。

第二行为MD5_B的结果,与trace的后32位的前22位完全匹配。

注意!这里有一个问题,最后的结果不一定是后面多少位会变化,这个具体原因后面会详细讲。

下一步我们要继续向上推,因为我们目前还不知道参数是什么。

通过使用BN与IDA的观察,F77A4的上一个函数

sub_F01AC的param2 对应sub_F77A4的param1, F01AC的param3对应F77A4的param2。通过frida hook,我们可以大概得了解到这几个函数参数的对应关系。

5.3 sub_F10AC

5.4 sub_167424

sub_167424函数结束时的param3对应地址的内容。sub_F01AC的入参param1进行了运算。167424前面得F01AC函数就比较简单了,其实就是F10C0传入的参数,也就是SimpleSign的那一串字节数组。

总结一下流程就是

SimpleSign入参 -> F01AC(SimpleSign字节数组作为参数) -> 167424 -> F01AC 再计算一次 -> F77A4 MD5计算生成后32位5.5 sub_F0E04 及其重要的一个校验点

qword_26FD40qword_26FE38byte_26E010等,因为这些地址的内容中有一些是在so init时赋值,有一些是其他环境影响内容变换,所以,要搞清楚这些是做什么的,怎么做的,才能决定最后16位的内容是怎样的。先给出我的so的备注大概了解一下。

JNI_OnLoad的时间差的十六进制,高位为0则为0,与原simplesign计算的后16位的前8为逐个异或。第9-10、11-12则为一个固定数(目前看来)是与0x00和0xff的异或

13-14是取决于

byte_26E010是否有改动。15-16则是一个计算公式

v18[7] = (v9 << 7) + 8 * v10 + 4 * v11 + 2 * v12 + v13;5.5.1 时间差

sub_ED574我们得知,此函数的结果是由获取当前time再减去qword_26FD40得到的。我们使用IDA的查找交叉引用功能,发现其是在

JNI_OnLoad时被写入了内容。5.5.2 qword_26FE38

STR操作也在JNI_OnLoad中,赋值了255L,那么其内容为0xff。5.5.3 byte_26E010

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458542926&idx=1&sn=47ff5f90a90cf436b8797d1f9bd0563e&chksm=b18d53c486fadad239ad156749f1a3b6ede82a24537d5570f2602bfcb757ec81ec11c824bd55&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh