2020-02-21 18:36:02 Author: www.aqniu.com(查看原文) 阅读量:254 收藏

RSA 创新沙盒盘点| AppOmni——面向SaaS数据泄漏的持续性监控和告警防护

星期五, 二月 21, 2020

2020年2月24日-28日,网络安全行业盛会RSA Conference将在旧金山拉开帷幕。前不久,RSAC官方宣布了最终入选今年的创新沙盒十强初创公司:AppOmni、BluBracket、Elevate Security、ForAllSecure、INKY、Obsidian、SECURITI.AI、Sqreen、Tala Security、Vulcan。

昨天绿盟君已经向大家介绍了Elevate Security 和Sqreen两家厂商,今天,我们要介绍的是厂商是:AppOmni。

AppOmni成立于2018年,总部位于旧金山卡本代尔,该公司致力于保护、管理和监控公有云上的应用程序(SaaS),从而解决了绝大多数企业SaaS产品上云后面临的安全风险。目前公司人数大约40-50人左右,公司的创始人大部分来自Salesforce、Palo Alto Networks公司,在今年1月28日,该公司已经筹集了1300万美元的A轮融资,投资者以ClearSky牵头,Inner Loop Capital公司也参与了这一轮融资。

随着云技术的蓬勃发展,企业纷纷选择上云。然而,面临复杂多变的云环境,企业也因担心数据泄漏问题而经常问云服务商“你的云安全吗?”

随着技术的不断积累,云计算的技术手段越来越成熟,虽然如今的云环境逐渐趋向于稳定和安全,但是企业上云暴露出来的安全问题仍然层出不穷,归根到底是什么原因?

Gartner曾预测到2022年,至少有95%的云安全问题是客户的过错。因为技术提升的同时,云上应用变得普适广泛,云上的业务复杂性也在提高,我们知道在一些规模比较大的生产级IaaS、PaaS平台上,通常会有上百个配置选项、每日千万级的API调用频次以及各种数据访问模型。云服务面临的安全挑战不在于云自身的安全,而在于有效的安全管理、技术控制、实施安全策略等。所以问题不应该是“你的云安全吗?”而是“你是否有安全的使用云?”

SaaS安全防护面临的问题

SaaS服务在IT成熟市场已被广泛应用,相关数据表明,到2024年全球SaaS的市场规模将达到1800亿美金,年复合增长率超过20%。与此同时,SaaS的安全问题也成为技术人员讨论的热点,近年来大规模的数据泄漏事件已造成数以万计的损失,综合原因不外乎以下几点:

1、云端不安全的访问控制

访问控制、包括特权用户访问是数据泄漏的最大原因,而根源在于不安全的默认配置以及对访问控制的滥用造成,比如旧的用户未删除或过度使用管理控制等。面对以上这些问题,一些企业采用RBAC机制来管理用户的权限访问控制,这看上去是没问题的,但在实际运用当中,没有良好安全基础背景的运维人员是很难做到完全可控的,毕竟随着企业规模的增大,人员会越来越多,角色权限也会增多,没有一个统一的管理平台光靠专业的维护人员去管理未免要求太高。

2、错误的云存储配置

许多企业选择将SaaS服务部署在公有云上,却对云上的存储配置并不关心,他们认为这是云服务商的责任。但现实很残酷,在购买云服务商服务时大多数中小企业甚至没有仔细阅读过条款。据Macfee调查声称99%的云端和IaaS错误配置都是在终端用户的控制范围内,而且并不为人所知,造成这一现象的主要原因是“公开数据”在很多云服务中是云数据存储配置的默认访问设置,所以企业需要受过良好教育的架构师和安全人员对服务进行适当的管理,以免数据泄漏的惨案再次发生。

3、SaaS服务缺乏持续性的监控告警

当服务被黑客攻陷导致数据泄漏时,持续的监控告警可以将用户的损失降到最低。目前企业大多数使用云服务商提供的监控告警,但因为服务商针对的是普遍用户群体,所以其安全功能存在单一性、反馈用户信息不够友好、缺乏持续性的监控等不足,最终导致了黑客入侵造成了不可收拾的局面。为保证SaaS服务的安全,企业急需一个专业的云告警平台处理所有入侵事件。

2018年9月,Veeam公司客户数据泄漏,有200GB与4.4亿条客户记录相关的数据在网上公开。2019年12月,雷锋网报道了 Elasticsearch 服务器 12 亿个人数据遭泄露的事件,造成如此之大的损失原因竟然都是因为错误的云实例配置导致,想起来让人唏嘘不已。

综上,相关领域如云中的数据的可访问性如何实现,用户访问控制,跨云的应用程序安全性和数据访问策略成为了客户侧安全防护面临的最大问题。

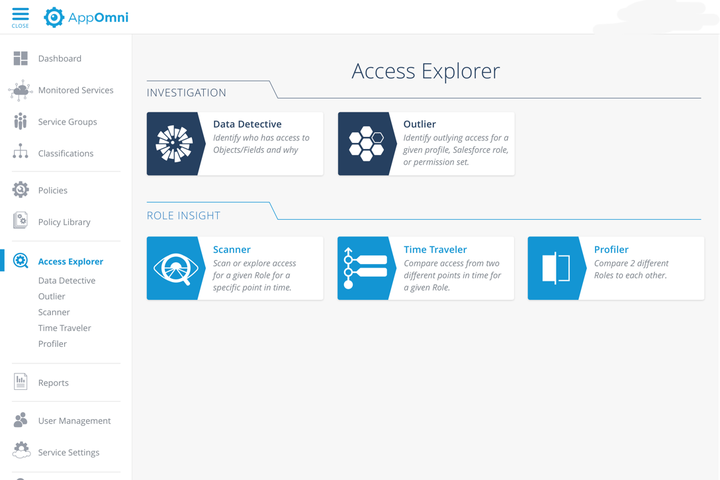

AppOmni平台是由一个具有丰富经验并了解安全性、合规性、IT团队需求的专家团队设计和构建的。通过使用AppOmni自研的策略引擎深度扫描SaaS服务的API和配置,可在数分钟内识别出数据泄漏,并生成相应报告;其次,AppOmni还持续提供监控用户的SaaS程序是否发生安全事件并产生相应告警;最后,AppOmni的“SaaS权限建模” 专利可使用户能够立即、切实并可行的洞察对SaaS应用程序中关键业务数据的有效访问权限。综合以上三点,AppOmni在访问控制、数据泄漏、数据访问策略方面均有着一定程度的创新,从而为SaaS服务全力保障护航。

AppOmni 的解决方案主要是:安全自动化、合规控制和IT管理,我们逐一进行介绍。

01、安全自动化

1、配置防火墙

AppOmni支持配置防火墙功能,并可以定义数据访问的安全规则,以防止数据暴露给第三方或公共网络。

2、一致的访问控制

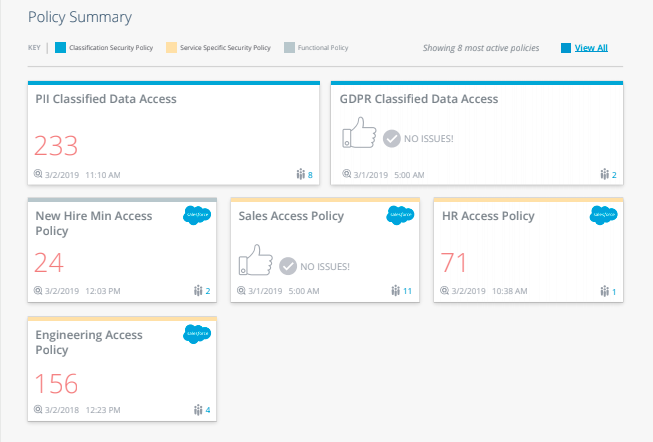

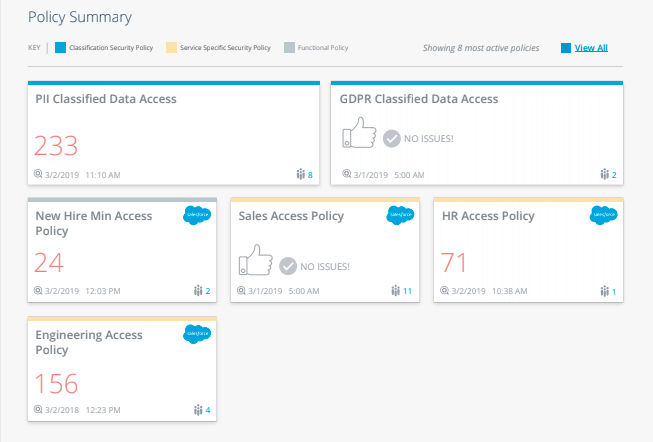

基于角色的访问控制(RBAC)仍然是对SaaS用户访问权限控制和授权的行业标准策略,在大型企业必须支持成千上万内部用户时,IT团队将不得不面临授予访问权限的压力,并且此时很容易造成配置权限超越了其自身原本应有权限的事件发生,而且不正确的删除权限可能会对业务造成严重影响。AppOmni遵循RBAC的原则,提供可视化的角色用户管理界面,可以显示哪些用户共享同一权限哪些不共享,并且可以标识异常的用户权限绑定,使运维人员清晰的对用户及角色进行有效分配。

3、24*7的持续监控

有了一致的访问控制往往还不够,一旦SaaS应用程序处于已知良好的访问控制状态,就需要不断的保持这种良好的状态并将一致性延续下去。AppOmni提供了24*7的持续监控,其内部通过“权限模型”可以评估SaaS应用程序配置和有效访问,与设置的安全策略或绑定的用户权限有任何偏差都会立即告警并进行相应的处理措施。

02、合规控制

1、合规报告

AppOmni支持在“数分钟”内执行对SaaS的访问检查并导出对应合规性报告,这在企业中是非常必要的,因为企业会不定期的查询当前部署的SaaS服务是否一切合规。

2、数据清单

AppOmni会根据类型、业务需求、合规性需求对数据进行分类提供用户可视化数据清单, 并且可以将数据接入任何SIEM系统(SOAR)、日志管理系统、漏洞管理系统做进一步的数据分析。

3、控制匹配

AppOmni中提供了业界的一些标准,例如ISO 27001、PCI、NIST等,作为基线与SaaS的应用程序进行匹配,从而可以看出SaaS应用程序使用是否合规。

03、IT管理

1、配置管理

AppOmni可以配置用户角色权限、防火墙安全策略、配置文件等,为用户、云环境和应用程序创建了良好的基础配置模版。

2、功能测试

在IT流程中,将自动化测试纳入其中可以在用户升级和部署新的应用程序时不担心会出现影响线上版本的事件发生,AppOmni具备这项能力。

AppOmni在官网未说明其使用的扫描引擎运用了哪些技术,只是说是一项专利,但可由此推断这一定是AppOmni的核心卖点。毕竟在数分钟内即可扫描完SaaS服务并输出相应的合规性报告及数据清单,同时又可以做到24*7的持续性服务监控和告警并且不会太影响性能,试问谁不好奇AppOmni是怎么做到的呢?

对于公有云上的配置进行核查,Gartner将该细分市场称为CSPM(Cloud Security Posture Management),目前大部分公司的配置核查主要是对如存储资源的访问凭证进行检查,避免弱口令或无口令拖库的事件,AppOmni的创新之处在于结合合规性要求,可视化地还原业务层面的访问逻辑关系,并通过持续性的监控告警保证访问策略随着业务迁移和人员变更后的一致性。

AppOmni可提供持续的监控和告警这一优势使得用户层面具备了“即时可见性”,从而在很大程度上改善了云中的安全现状。另外,AppOmni平台通过用户定义的安全策略评估数据暴露风险,以提供警告和见解,为用户节省了大量的补救时间。在企业发展业务速度跟不上上云引起的安全问题这一普遍趋势下,AppOmni可以说是该领域的首批着眼于解决如何安全的使用SaaS云的公司,未来随着业务越发复杂,云中面临的安全问题只会越来越多,希望AppOmni可以保持其创新性和优势,继续努力,同时也祝愿AppOmni在2020年RSAC创新沙盒十强赛中可以取得好的成绩。

- 参考链接

[1] https://appomni.com/

[2] https://appomni.com/appomni-raises-10-million-in-series-a/

[3] https://appomni.com/using-roles-for-continuous-saas-security-monitoring/

[4] https://appomni.com/is-the-cloud-secure/

[5] https://www.infosecurity-magazine.com/news/orgs-failing-protect-data-cloud/

[6] https://www.cbronline.com/news/iaas-misconfiguration-mcafee

[7] https://thehackernews.com/2019/10/data-breach-protection.html

如有侵权请联系:admin#unsafe.sh