免责声明:由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

首先我们需要注册两个用户

用户1:Pwn777

用户2:Own777

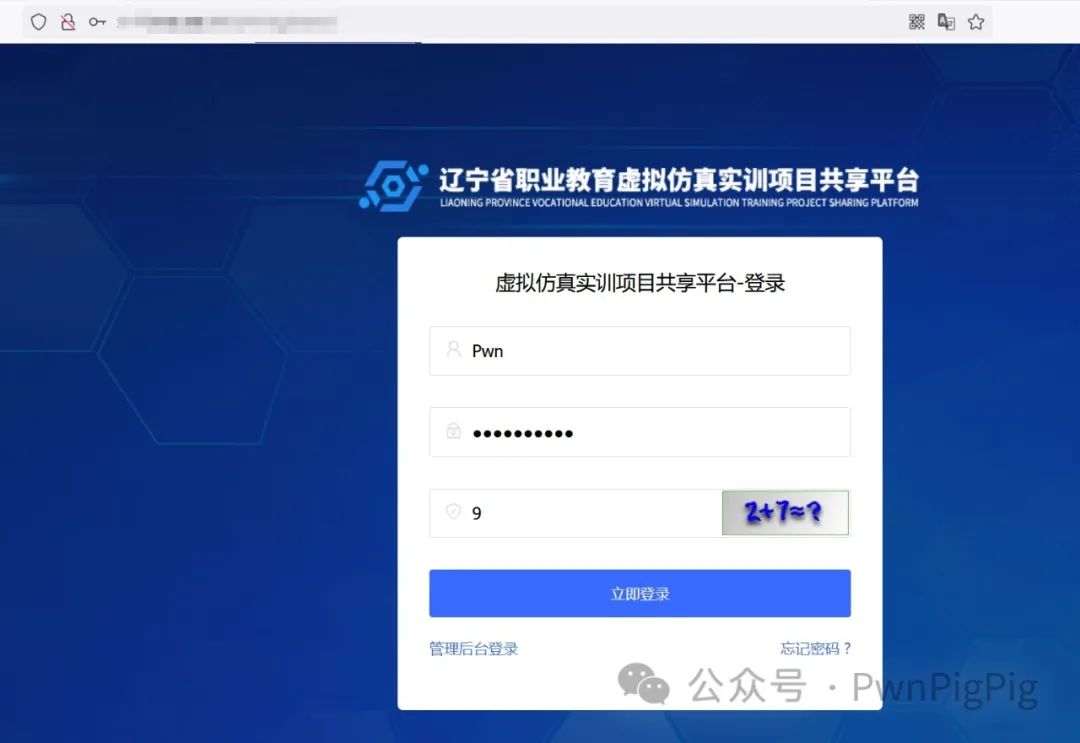

之后我们登录用户1

这里要求上传头像,我们点击叉叉即可

这里是我们的个人信息,编辑好后点击确认,Burp进行抓包

该越权漏洞出现在id中,只需要知道id的值即可越权修改他人信息,修改成功如图的响应包是200,并且是errCode:”200”

我们登录用户2,同理抓包记录这个id值

点击确认进行抓包

可以看到该用户2的id值

用户1的id值:id=a4ebed7d2abe4139b9b38f07aeb4e221

用户2的id值:id=306b773cc8944242ae0503aed01f8000

接下来我们在用户2中将Burp放到重发器修改该id值为用户1的id值

可以看到响应包也是正常响应200,之后我们退出用户2,登录用户1查看是否被用户2越权修改了信息

发现信息全部变成了用户2的信息,成功越权修改

在该请求包中拦截响应包

改为true

点击切换的时候开启抓包

也是对userinfo这个请求包拦截响应包

改true

并且也有了创建的权限

上交大某地方历史数据库越权+1

在注册处注册两个账号

然后登录账号1

在我的个人中心编辑生日,性别,省份等信息后,点击保存按钮抓包

我们可以通过修改UserID处造成水平越权修改他人信息

1881924****的账号UserID为3204864

记录下来后,我们登录另一个账号1987683****

也是同样的,这里编辑好相应内容后点击保存按钮抓包

可以看到这个账号的UserID为3204865,并且响应包有我们账号2的手机号1987683****,说明我们在编辑这个账号

我们改成3204864

成功越权,返回包也为200状态码,并且内容从1987683****变为了1881924****

此时登录回账号1可以看到已经被账号2修改了

分别注册两个用户,分别是quan和Pwn

注册后首先登录Pwn用户

点击数据库

我这里使用的是火狐的Cookie插件,造成越权的原因在于

username和userId,他们都是固定的值,该Cookie的用户凭证使用了固定的键和值作为验证,从而形成任意用户水平越权

我们再登录quan用户查看

记录这两个用户的username和userId

Cookie:

用户1:

username:quan

userId:3c0018e4-cb90-4cc4-bb89-162ce3c6ce13

用户2:

username:Pwn

userId:829d46e9-885a-4236-9194-f926e7caf853

我们在quan用户进行更换username和userId

改好后进行刷新

成功越权Pwn用户

也就是说,攻击者只需要知道username和userId即可任意越权用户

首先在注册页面注册两个账号

这里分别注册了Pwn和Kwn

然后分别登录

正常情况下,只能看到自己的信息,包括手机号,姓名

通过在Burp的历史抓包处发现可以越权获取其他人的信息

只需要知道对方用户名即可

POST /dev-api/index/index/profile?userName=知道对方的用户名

POST数据为:

{"userName":"对方用户名"}

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

前面有同学问我有没优惠券,这里发放100张100元的优惠券,用完今年不再发放

往期回顾

11

如有侵权请联系:admin#unsafe.sh