2024-3-19 16:41:5 Author: mp.weixin.qq.com(查看原文) 阅读量:5 收藏

网络安全公司 Securonix 观察到一种新的精心设计的攻击活动“DEEP#GOSU”,该活动利用 PowerShell 和 VBScript 恶意软件来感染 Windows 系统并获取敏感信息。此外,安全公司表示该活动可能与朝鲜国家资助的名为Kimsuky的组织有关。

安全研究人员 Den Iuzvyk、Tim Peck 和 Oleg Kolesnikov 在技术分析中表示:“ DEEP#GOSU中使用的恶意软件有效负载代表了一种复杂的多阶段威胁,旨在在 Windows 系统上秘密运行,尤其是从网络监控的角度来看。”“它的功能包括键盘记录、剪贴板监控、动态有效负载执行和数据泄露,以及使用 RAT 软件进行完全远程访问、计划任务以及使用作业自动执行 PowerShell 脚本的持久性。”

感染过程一个值得注意的是,它利用 Dropbox 或 Google Docs 等合法服务进行命令和控制 (C2),从而允许威胁行为者在未检测到的情况下融入常规网络流量。

最重要的是,使用此类云服务来暂存有效负载可以更新恶意软件的功能或提供其他模块。

据说起点是一个恶意电子邮件附件,其中包含一个 ZIP 存档,其中包含伪装成 PDF 文件(“IMG_20240214_0001.pdf.lnk”)的恶意快捷方式文件 (.LNK)。

.LNK 文件嵌入了一个 PowerShell 脚本以及一个诱饵 PDF 文档,前者还可以访问参与者控制的 Dropbox 基础设施来检索和执行另一个 PowerShell 脚本(“ps.bin”)。

第二阶段的 PowerShell 脚本从 Dropbox 获取一个新文件(“r_enc.bin”),这是一个二进制形式的 .NET 程序集文件,实际上是一个名为TruRat(又名 TutRat 或 C#)的开源远程访问木马RAT)具有记录击键、管理文件和促进远程控制的功能。

值得注意的是,Kimsuky 在AhnLab 安全情报中心 (ASEC) 去年发现的至少两次活动中使用了 TruRat。

PowerShell 脚本还从 Dropbox 检索到 VBScript(“info_sc.txt”),该脚本又被设计为运行从云存储服务检索到的任意 VBScript 代码,包括 PowerShell 脚本(“w568232.ps12x”)。

VBScript 还设计为使用 Windows Management Instrumentation ( WMI ) 在系统上执行命令,并在系统上设置计划任务以实现持久性。

VBScript 的另一个值得注意的方面是使用 Google Docs 动态检索 Dropbox 连接的配置数据,从而允许威胁参与者更改帐户信息,而无需更改脚本本身。

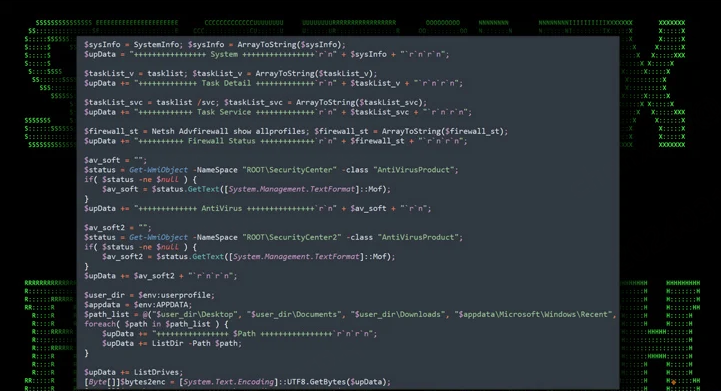

下载的 PowerShell 脚本可以收集有关系统的大量信息,并通过向 Dropbox 发出 POST 请求来泄露详细信息。

研究人员表示:“该脚本的目的似乎是作为一种工具,通过 Dropbox 与命令和控制 (C2) 服务器进行定期通信。” “其主要目的包括加密、窃取或下载数据。”

换句话说,它充当控制受感染主机的后门,并持续保留用户活动日志,包括击键、剪贴板内容和前台窗口。

安全研究人员 Ovi Liber 详细介绍了与朝鲜有关的ScarCruft在网络钓鱼电子邮件中的韩文文字处理器 (HWP) 诱饵文档中嵌入恶意代码,以传播 RokRAT 等恶意软件。

“该电子邮件包含一个 HWP 文档,其中嵌入了 BAT 脚本形式的 OLE 对象,”Liber说。“一旦用户单击 OLE 对象,BAT 脚本就会执行,进而在受害者计算机上创建基于 PowerShell 的反射 DLL 注入攻击。”

它还利用了名为MeshAgent的合法远程桌面解决方案来安装AndarLoader 和 ModeLoader(一种旨在执行命令的 JavaScript 恶意软件)等恶意软件。

“这是Andariel 集团首次确认使用 MeshAgent ,”ASEC表示。“Andariel 集团不断滥用国内公司的资产管理解决方案,在横向移动过程中传播恶意软件,从过去的 Innorix Agent 开始。”

【免费领】网络安全专业入门与进阶学习资料,轻松掌握网络安全技能!

如有侵权请联系:admin#unsafe.sh