近日,与伊朗有联系的APT组织MuddyWater利用了一个合法的远程监控和管理(RMM)工具Atera进行了一系列网络攻击。

据Proofpoint的研究人员监测,这个也被称为SeedWorm、TEMP.Zagros、TA450和Static Kitten的APT组织,在2024年3月发动了一场针对性的钓鱼攻击,目的是在受害者的系统中部署Atera软件。

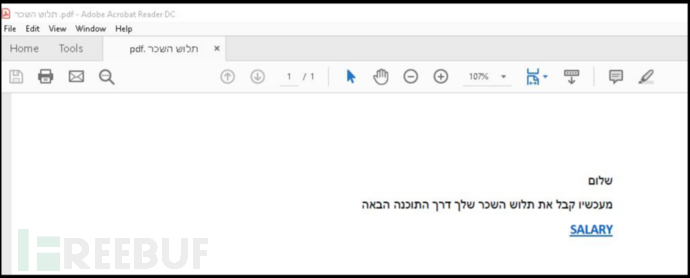

这场钓鱼攻击从3月7日开始,一直持续到3月11日这一周,专门针对在跨国公司工作的以色列员工,通过伪装成与工资相关的邮件(邮件中包含恶意链接的PDF附件)进行社会工程学欺骗。

攻击者向同一受害者发送了多封含有PDF附件的钓鱼邮件,每封邮件中的恶意链接略有变化。

这些恶意链接与多个文件共享服务有关,包括Egnyte、Onehub、Sync和TeraBox。其中一些邮件似乎还使用了一个已经被入侵的.IL发件人账户来发送。

当用户点击PDF中包含的链接时,会收到一个包含压缩MSI文件的ZIP档案。安装程序将安装名为AteraAgent的远程管理软件,TA450 APT曾在其他活动中使用该软件。

Proofpoint根据与该网络间谍组织相关的战术、技术和程序的观察,以及活动的目标和攻击中使用的恶意软件,将这次活动归因于TA450。

Proofpoint发布的报告指出,这次活动值得注意的几个原因包括,它代表了TA450战术的转变。虽然这次活动并不是TA450首次使用带恶意链接的附件作为攻击链的一部分,但这是Proofpoint研究人员首次观察到TA450试图通过PDF附件传递恶意URL,而不是直接在电子邮件中链接文件。

报告还提到,这是首次观察到TA450使用与诱饵内容匹配的发件人邮箱。例如,这次活动使用了salary[@]<compromisedorg>co[.]il的电子邮件账户,这和各种与薪酬主题相关的主题行是一致的。

参考来源:

Iran-Linked APT TA450 embeds malicious links in PDF attachments (securityaffairs.com)

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022