2024-3-28 15:14:20 Author: mp.weixin.qq.com(查看原文) 阅读量:42 收藏

从2024年3月7日开始,荷兰网络安全公司EclecticIQ分析师发现了一个未命名的威胁行为者,该威胁行为者利用开源信息窃取程序HackBrowserData的修改版本来攻击印度政府实体和能源部门。信息窃取者通过网络钓鱼电子邮件发送,伪装成印度空军的邀请函。攻击者利用Slack通道作为渗透点,在恶意软件执行后上传机密内部文档、私人电子邮件和缓存的Web浏览器数据。EclecticIQ分析师将这次入侵称为“Operation FlightNight”,因为攻击者操作的每个Slack通道都被命名为“FlightNight”。分析人士指出,印度多个政府实体已成为攻击目标,其中包括负责电子通信、IT治理和国防的机构。此外,该攻击者还针对印度私营能源公司,窃取了财务文件、员工的个人详细信息以及有关石油和天然气钻探活动的详细信息。该攻击者总共窃取了8.81GB的数据,导致分析师以中等信心评估这些数据可能有助于进一步入侵印度政府的基础设施。尽管此次活动背后的黑客组织尚不明确,恶意软件和传递技术元数据的行为相似性强烈表明与2024年1月1日报告的攻击有关。EclecticIQ分析师高度确信这些行为背后的动机很可能是网络间谍活动。EclecticIQ已与印度当局分享其调查结果,以协助识别受害者并帮助事件响应流程。

FlightNight行动的典型特点是使用的开源攻击性工具

FlightNight行动和Go-Stealer活动强调了威胁行为者使用开源工具进行网络间谍活动的简单而有效的方法。这凸显了网络威胁不断演变的格局,其中攻击者滥用广泛使用的开源攻击工具和平台,以最小的检测和投资风险实现其目标。以下是关键要素及其含义的细分:

修改开源攻击工具:通过修改开源工具,攻击者可以使用现有功能,同时自定义功能以满足其特定需求。这种方法不仅节省了开发时间和资源,而且还使安全措施更难以检测和归因攻击。

利用Slack服务器进行数据泄露:攻击者滥用Slack(企业和团队流行的通信平台)来窃取数据。通过将数据泄露与合法的Slack流量混合在一起,攻击者可以有效地伪装他们的活动。这一选择反映了利用Slack在专业环境中的信任和普遍性的举措,从而降低了被发现的可能性。

减少开发时间和成本:使用开源工具和Slack等成熟平台可以最大限度地减少大量开发和基础设施设置的需要,从而显着降低发起攻击所需的成本和时间。这种效率不仅使攻击者更容易操作,而且降低了技术水平较低的个人进行攻击的准入门槛。

“FlightNight”行动和“Go-Stealer”活动中使用的策略凸显了情报共享和制定应对这些不断变化的威胁的策略的重要性。组织应通过持续监控、采用基于行为的检测机制以及对员工进行网络钓鱼攻击教育来增强安全态势。

诱骗邮件投递信息窃取恶意软件

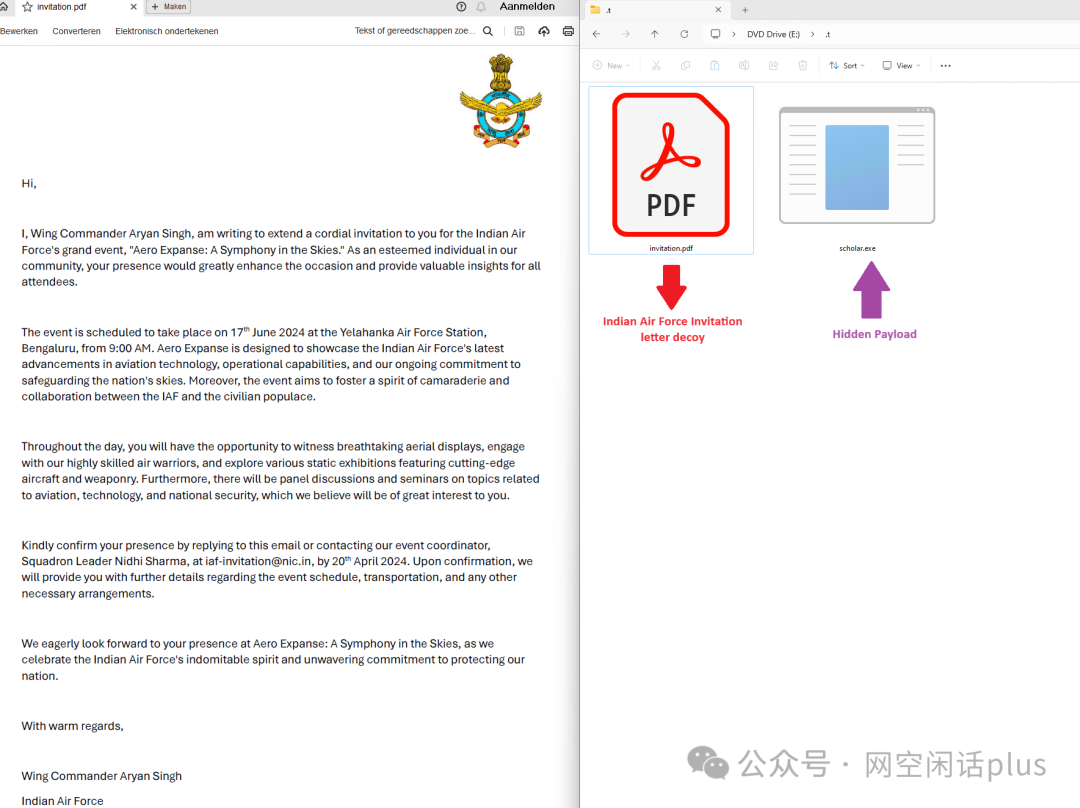

威胁行为者使用了一份PDF诱饵文档,假装这是一封来自印度空军的邀请函。该文档以ISO文件形式提供,其中包含可执行形式的恶意软件。此外,还包含一个快捷方式文件 (LNK),用于诱骗收件人激活恶意软件。

FlightNight行动中的恶意软件感染链

受害者挂载ISO文件后,遇到了LNK文件 邀请函。由于其具有误导性的PDF图标,它看起来是一个无害的PDF文档。在执行LNK文件时,受害者无意中执行了激活隐藏恶意软件的快捷方式链接。该恶意软件立即开始窃取文档并将网络浏览器数据从受害者的设备缓存到Slack通道。

快捷方式文件 (LNK) 中的机器ID元数据

下图显示了 执行LNK文件后打开的诱饵文件(印度空军邀请函)。该策略旨在欺骗个人相信他们正在访问真实的文档,同时允许恶意软件秘密运行。EclecticIQ分析师在攻击者控制的Slack通道中观察到了相同的PDF文档 ,该通道存储了被盗数据。分析师非常有信心地评估,该PDF文档很可能在之前的入侵中被盗,并被攻击者改变了用途。

印度空军邀请诱饵方,带有信息窃取有效载荷

恶意载荷:HackBrowserData的修改版本

开源后期利用工具HackBrowserData能够窃取浏览器登录凭据、cookie和历史记录。威胁行为者实施了新功能,例如通过Slack通道进行通信、窃取文档以及用于规避的恶意软件混淆。

下图显示了GitHub存储库中的原始HackBrowserData与FlightNight行动中使用的修改变体之间的代码相似性。图像的右侧显示了以详细模式执行的恶意软件的修改版本。在提取缓存的浏览器数据时,它遇到了与原始HackBrowserData中看到的错误消息相同的错误消息。

信息窃取程序中的详细模式显示了与原始HackBrowserData 的代码相似性

该恶意软件在%TEMP%目录中创建一个名为Bkdqqxb.txt的TXT文件,并使用该文件作为互斥锁来防止多个实例在同一主机上运行。该文件名以及Web浏览器名称以编码格式存储,并在恶意软件执行时动态解码。

调试器中解码的字符串

缓存的网络浏览器数据存储在 C:\Users\Public\results.zip文件路径中。该文件通过files.upload API方法 发送到攻击者控制的Slack通道 。

包含CSV格式浏览器数据的ZIP文件-原始HackBrowserData工具使用的默认格式

在数据泄露过程中,恶意软件仅针对特定文件扩展名,例如受害设备上的 Microsoft Office文档(Word、PowerPoint、Excel)、PDF文件和SQL数据库文件,很可能会提高数据盗窃的速度。恶意软件开始将识别的文档上传到Slack通道并完成数据泄露。

恶意软件代码静态存储四个Slack工作区和API密钥,用于控制Slack机器人通信。在发送受害者数据之前,恶意软件通过auth.test API 方法测试Slack工作区的连接性。如果成功,它将返回True ,并动态获取有关攻击者操作的Slack工作区的更多详细信息,例如机器人名称、团队ID、用户ID和机器人ID。EclecticIQ分析师使用该信息访问Slack通道并转储包含泄露数据的消息。这些消息包含受害者列表、被盗数据的文件路径、时间戳以及用于下载被盗文件的唯一URL。

尽管此次活动背后的黑客组织尚不明确,恶意软件和传递技术元数据的行为相似性强烈表明与2024年1月1日报告的攻击有关。EclecticIQ分析师高度确信这些行为背后的动机很可能是网络间谍活动。

威胁行为者使用开源工具进行网络间谍活动的方法简单而有效,这凸显了网络威胁不断演变的格局,攻击者滥用广泛使用的开源攻击工具和平台,以最小的检测和投资风险实现其目标。这是值得关注的趋势。

EclecticIQ已与印度当局分享其调查结果,以协助识别受害者并帮助事件响应流程。

参考资源:

1.https://therecord.media/india-infostealer-government-energy-sector-espionage

2.https://thehackernews.com/2024/03/hackers-target-indian-defense-and.html

3.https://thehackernews.com/2024/03/hackers-target-indian-defense-and.html

如有侵权请联系:admin#unsafe.sh