新冠肺炎疫情期间,医疗和在线教育成为民生焦点。在此特殊时期,黑客都在干什么?主要瞄准哪些目标?企业该如何防范?腾讯安全平台部天幕团队联合腾讯桌面安全产品、云鼎实验室、安全专家咨询、云安全等团队,选取腾讯云上医疗和教育两大焦点行业,结合团队实战经验做出安全分析,希望对各企业应对特殊时期的远程办公安全威胁有一定的帮助。

一、攻击总体动向:黑客眼中的天时,地利,人和

1.年前,1月19日、1月22日等日子是企业的“封网”时期,也是黑客的“骚动期”。企业“封网”使安全策略更新的时效性较平日差,因此引来黑客试图乘虚而入,攻击量达到高峰节点。

2.年后,远程办公环境下,一本(字典)万利(权限)的认证暴力猜解成为黑客最常采用的手法。在1月31日(正月初七)往年开工首日,对医疗行业的攻击达到了单日80万次的高峰。Windows生态中的远程桌面服务RDP和数据库服务SQL Server成为占绝对大头的“软柿子”。

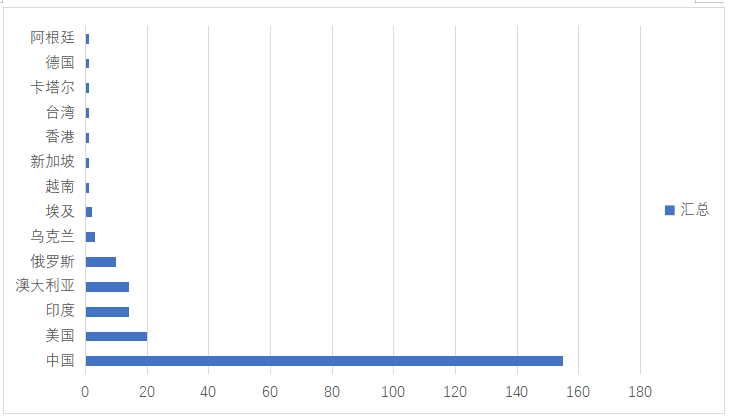

3.春节期间,境外黑客不过年,针对云上医疗行业客户的认证暴力猜解攻击超过70%来自境外125个国家。美国区域机房管控趋严,使美国成为攻击源的“冷门片区”,印度、俄罗斯跃居前列。

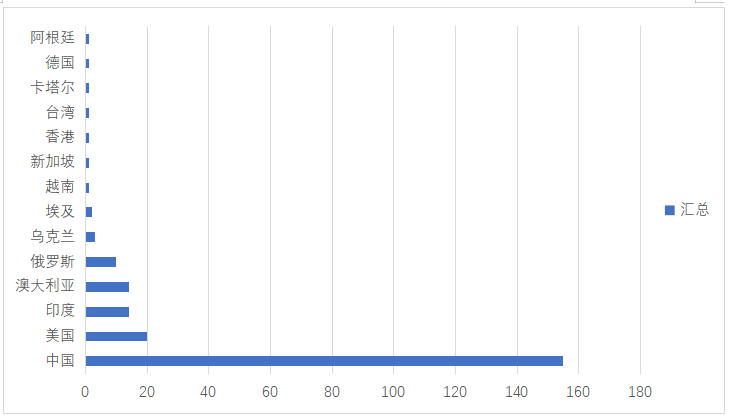

4.相较于境外,境内黑客更倾向利用高危Nday漏洞对教育行业发起攻击。由于此类手法“动静”较小,加上国内拨号IP资源集中的现状,黑客倾向使用动态秒拨IP技术企图瞒天过海、规避封禁。

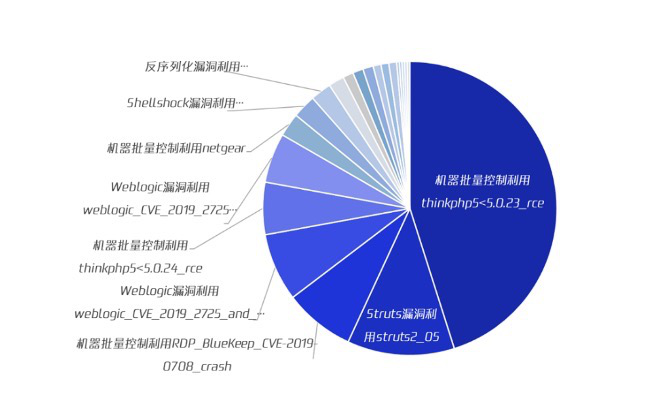

5.相对于传统的医疗行业,在线教育行业在业务研发上相对“激进”,中小企业研发的快速落地带来第三方组件滥用,因此高危漏洞频出的ThinkPHP、Struts2、RDP成为黑客近期攻击教育行业的“突破口”。

6.疫情期间,大量企业依托云实现了远程办公、信息发布及各类小程序等业务的快速上线和迭代。企业在享受云带来的业务高效弹性交付的同时,云服务使用过程中的不当安全配置,例如对象存储桶权限、云主机安全组配置、云SSL证书有效期、云负载均衡端口暴露等,也成为黑客针对云上业务的重点“攻击面”。

以下分别是针对医疗、教育两大行业的威胁场景详析:

1.医疗行业:RDP,SQL Server成软柿子

企业在疫情期间为了员工远程办公便利,往往对外开放远程服务,直通敏感信息系统甚至办公内网。因此除黑客正面突破最常用的Web类攻击,认证暴力猜解值得重点关注。

从目标和手法上看,黑客针对Windows服务攻击突增,远程桌面服务RDP和Windows生态的数据库服务Microsoft SQL Server作为企业的系统权限和敏感数据入口,自然成为了热门目标,针对2个“软柿子”的攻击量在年后双双达到高峰。

认证暴力猜解目标:rdp\sqlserver成热门目标,随年关返工潮突增

认证暴力猜解目标:rdp\sqlserver成热门目标,随年关返工潮突增

从攻击源分布上看,美国VPS厂商或VPS厂商在美国区域机房管控趋严,对这种网络上“动作”较大的攻击行为的约束,让更多黑客把武器资源逐步迁移到其他“冷门片区”。

认证暴力猜解有超过半数来自境外,即使在春节期间攻势没有特别明显的下降趋势,但也能看出部分人在境内的黑客暂停了手里的境外资源。与此对应的是,传统Web攻击源绝大部分来自境内,春节期间攻势迅速下降达到了低谷。

认证暴力猜解攻击源:境外异常活跃,美国成冷门片区

基于团队长期在安全分析和威胁情报跟踪方面的经验,作为Windows生态下的系统权限和敏感数据入口,近期接连爆发WannaCry级别的漏洞(BlueKeep、CVE-2020-0618),可预见从预警通告到PoC流传再到在野EXP的节奏加快,企业对0day/1day漏洞的响应时间窗若再以小时来计算,将损失惨重。

2.教育行业:ThinkPHP,Struts2,RDP成热门目标

新兴的教育行业相对传统保守的医疗行业,在业务研发上往往更为“激进”,中小企业快速迭代的研发节奏,带来难以避免的第三方开源组件的大量使用。这对手中收集了大量1Day,Nday漏洞的黑客,很可能在一轮资产指纹识别后,即可启动大规模刺探甚至利用。

从目标和手法上看,ThinkPHP作为流行的快速搭建网站的框架,Struts2作为Java Web生态下流行的MVC框架,分别是2个语言生态下高危漏洞频出的代表框架,非常容易成为黑客的攻破目标,若无及时打补丁,使用其的教育行业将面临较大的威胁。

而距今不久前爆发的Windows RDP BlueKeep漏洞仍然较多地被利用刺探,尤其是在远程办公中一旦开启服务即可能中招,被黑客迅速拿到服务器权限。

高危Nday漏洞利用:ThinkPHP,Struts2,RDP成热门目标

从攻击源分布上看,高危Nday漏洞利用有绝大部分来自境内,少部分来自美印等地区,猜测由于此类手法需发出的“动静”较小,往往仅对目标发出1次请求即可验证或利用。

高危Nday漏洞攻击源:境内活跃,境外相对较少

此外,由于国内秒拨IP池资源的集中,黑客倾向于使用此类技术快速刺探企业所有服务,同时利用随机变换客户端发包特征(如User-Agent,无关参数等)规避传统封禁策略。

二、远程办公期间对企业的安全建议

1.企业在特殊时期更需重视安全策略的响应效率,避免对止损时效性的人为松懈或客观限制。除具备实时网络流量分析能力外,企业应重视实时阻断网络攻击能力建设,降低依赖人为运营变更策略的时间差风险。

2.黑客迁徙成本低,时刻往对发起攻击有利的环境且看似“冷门”的位置转移。企业应开始审视掌握的威胁情报数据,维度丰富性和更新时效性,避免安全分析落入盲区。

3.远程办公是企业网络边界模糊时期,企业需提早预知对外暴露的脆弱点,对打通网络边界认证入口的全面布控,阻断网络异常行为。实时资产盘点能力尤为重要,网络流量除了可监控网络攻击外,也是帮助企业实时测绘资产关联与盘点资产指纹的利器。

4.利用云战场中安全防护经验和多维度威胁情报大数据的优势,对AI模型的长期训练与调优,是安平天幕团队多次在重保战场中精准发现各类攻击绕过手法(秒拨IP技术,新型攻击变种)的关键原因。安全团队在持续对抗的战场中利用AI算法结合大数据训练,补齐传统策略泛化能力的先天不足,才能紧跟黑客技术的演化。

5.漏洞情报在国内渠道披露相对滞后,近期使用非HTTP协议组件的漏洞频发。仅具备传统Web层面防护的企业容易被针对打击。企业应重视漏洞威胁情报的时效性,选择支持网络层虚拟热补丁的NIPS产品,为业务代码级修复争取时间。

6.针对云上部署的相关业务,建立云原生的“CMDB”,做好业务基础设施资产的实时自动化盘点,并对云产品的原生安全配置进行自动化的定期检查与及时加固,缩小云上“攻击面”。针对云上频繁变化的环境,建立威胁事件的自动化响应平台,提高威胁响应处置。企业应当建立云原生的安全运营平台,打通隔离的数据与流程,实现“事前-事中-事后”全流程的安全保障,并通过安全可视化能力,提升威胁感知、响应处置和安全管理效率。

7.特殊时期企业需要重点关注线上数字化业务的三类安全问题:未授权访问类、信息泄漏类和数据加密类,尤其需要关注最新的安全威胁情报,及时修复最近披露的公用组件漏洞,如Apache Tomcat等,并升级IDS、IPS产品规则库,同时把组件更新至最新版本。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh