2024-4-3 16:1:42 Author: www.cybersecurity360.it(查看原文) 阅读量:19 收藏

Il panorama delle minacce cyber sta assistendo al rinnovato vigore di un noto trojan bancario per Android, denominato Vultur, che ha fatto la sua comparsa arricchito di nuove funzionalità e di sofisticate tecniche volte a eludere l’analisi e il rilevamento.

Gli operatori di Vultur ora possono interagire a distanza con i dispositivi mobili e sottrarre dati sensibili con maggiore efficacia.

“La novità sta nel fatto che Vultur ha iniziato a mascherare ancor di più le sue attività malevole, criptando la comunicazione con il server C2 e utilizzando payload multipli crittografati, decifrati in tempo reale, oltre ad avvalersi dell’apparenza di applicazioni legittime per eseguire le sue azioni nocive”, ha dichiarato Joshua Kamp, ricercatore presso NCC Group, in un report pubblicato l’ultima settimana.

Vultur è stato rivelato per la prima volta agli inizi del 2021, dimostrandosi capace di sfruttare le API dei servizi di accessibilità di Android per eseguire le sue azioni malevole.

Il malware è stato distribuito tramite app dropper trojanizzate sul Google Play Store, camuffate da applicazioni di autenticazione e produttività per ingannare gli utenti inconsapevoli e indurli all’installazione. Queste app dropper sono offerte come parte di un’operazione denominata Dropper as a service (DaaS), conosciuta con il nome di Brunhilda.

Vultur: metodi di attacco

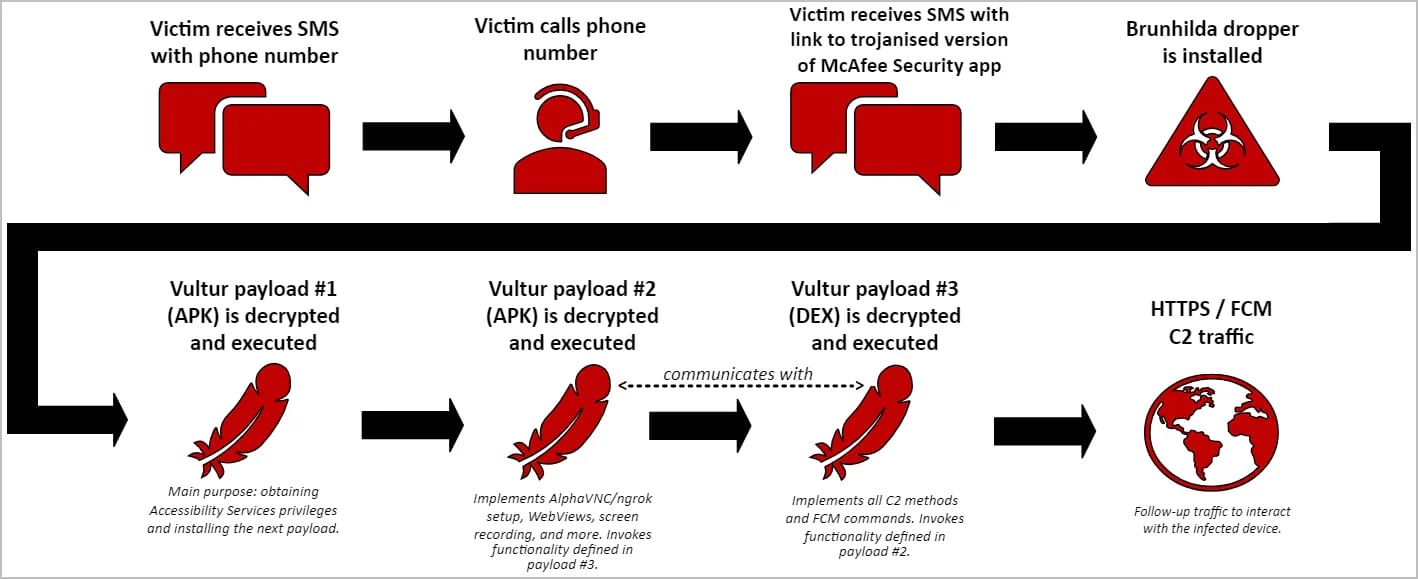

Gli attacchi orchestrati da Vultur si sono evoluti, come osservato da NCC Group, attraverso l’uso combinato di messaggi SMS e chiamate telefoniche, una tecnica conosciuta come Telephone-Oriented Attack Delivery (TOAD), per distribuire una versione aggiornata del malware.

“Il primo messaggio SMS guida la vittima verso una chiamata telefonica”, ha spiegato Kamp. Quando la vittima chiama il numero fornito, il truffatore le invia un secondo SMS che include il link al dropper: una versione modificata dell’app McAfee Security, apparentemente legittima.

Il messaggio SMS iniziale mira a indurre un senso di urgenza falso, tipico delle tecniche di social engineering, invitando i destinatari a chiamare un numero per autorizzare una transazione inesistente che coinvolge una grossa somma di denaro.

Una volta installato, il dropper malevolo esegue tre payload correlati (due file APK e un file DEX) che registrano il bot con il server C2, ottengono i permessi dei servizi di accessibilità per l’accesso remoto tramite AlphaVNC e ngrok, ed eseguono comandi ricevuti dal server C2.

Vultur e la sua capacità di interagire a distanza

Tra le aggiunte più significative a Vultur vi è la capacità di interagire a distanza con il dispositivo infetto, compiendo clic, scorrimenti e swipe, attraverso i servizi di accessibilità di Android, oltre a scaricare, caricare, eliminare, installare e trovare file.

Misure di prevenzione

Questi sviluppi testimoniano un cambio di focus verso il massimo controllo remoto sui dispositivi infetti, con l’obiettivo primario di ottenere il controllo totale sui dispositivi compromessi.

In questo scenario, è fondamentale per gli utenti adottare misure preventive, come l’installazione di software antivirus affidabile, l’attenzione nello scaricare applicazioni da repository affidabili e la verifica dell’autenticità delle richieste di informazioni personali, per proteggersi da queste minacce sempre più sofisticate.

In particolare, è sempre buona norma verificare i permessi richiesti da un’app quando viene installata e accettare solo quelli necessari per la funzionalità principale dell’app stessa. Ad esempio, un’app di gestione delle password non dovrebbe richiedere l’accesso alla fotocamera o al microfono del telefono.

如有侵权请联系:admin#unsafe.sh