说实话,当我第一次看到谷歌(Google)公司也在搞威胁狩猎时,有一点惊讶。在我的印象中,像Google这种企业安全建设非常成熟的组织再搞威胁狩猎可能有点锦上添花的感觉。

Google安全负责人Heather Adkins在本次演讲中提出了一个有意思的观点:

“我们为什么不断重新发明这个概念呢?我有一个假设。这是一个构建得不太好的假设,可能没有太大的说服力。但我有这样一种感觉,多年来,大约每隔四到五年,就会有些事情不太对劲。我们没有检测到我们认为应该检测到的东西。于是我们重新开始。我们总是从分析师开始。但分析师需要数据。一旦你给他们数据,他们就有太多了。所以很自然地,我们为他们构建工具。我们为他们构建助手。然后事实证明,这也不奏效。我们知道人类可以做得更好。我们又回到了原点。但是当我们随着时间的推移来看这个问题时,当我们看到我们一直在给人们提供的智能辅助技术时,它从一些非常简单的东西开始。”

关键点:

1.从1972年詹姆斯·安德森(James Anderson)提出计算机无法自我防御,到1980年提出安全审计的必要性,我们这个行业的发展经历了人工分析、异常行为检测、神经网络、遗传算法、数据挖掘等多个阶段。目的一直是辅助人来发现威胁。

2.随着技术进步,从最早的活动安全官到安全审计员、安全管理员,再到安全运营中心(SOC)的出现,分析师们的头衔和工具在不断变化,但核心工作始终是借助技术手段发现威胁。分析师的工作强度大,平均做4年左右就会转岗。

3.到2050年,计算机系统应该能实现自我防御,无需过多人工干预。但在此之前,安全分析师们积累的经验和知识,将成为训练未来智能系统的关键。

4.谷歌安全团队的架构与运作:由威胁分析、安全监控工具、安全监控、数字取证等部门协同工作。他们强调"一次性狩猎,后续自动化监测"的理念,根据不同技术平台划分任务,并保证分析师有足够时间做研究性的威胁狩猎。

5.谷歌常用的威胁狩猎技术:基于海量历史数据的统计分析、使用GRR工具对全网终端的实时狩猎、对可执行文件的自动化分析等,并分享了一些有趣的尝试和教训。

全文编译如下(有个别术语在阅读的时候注意自我转化一下 )

)

大家好,我是 Heather Adkins,Google 信息安全和隐私部门的主管(现在是Google信息安全工程VP)。正如 Rob 所说,我与一支相当庞大的团队一起,负责运营检测和应对组织。换句话说,我们发现坏人,让他们哭泣。这就是我们每天热爱做的事情。

在开始之前,让我先介绍一下自己,以便大家理解我的一些想法。我在沙漠中的一个小镇长大,那里没有太多可做的事情,只能学习计算机和阅读,而这正是我所做的。我在很小的时候就爱上了技术。但是当我上大学时,我决定去一个下雨而且绿色的地方。所以我在加州北部海岸学习海洋生物学。在那里,我爱上了生态系统的概念,以及了解生物在其中的运作方式。然后在我职业生涯的某个时刻,我开始学习中世纪历史,我仍然不明白为什么我会这样做。如果你对中世纪历史研究有所了解,你会知道它是一种识别非常神秘的文物并编织故事的过程。事实证明,当你将我的三大热爱——技术、生态系统和神秘文物结合在一起时,它看起来有点像数字取证。这实际上或多或少就是我今天仍然喜欢做的事情。

我在 Google 工作了15年之久,目睹了从推出 Gmail 到将气球送入近乎外太空以为全世界提供 Wi-Fi 的方方面面。所以我见证了很多事情。但这也意味着在我的老年,我变得有点怪异和富有哲理。

那么,我们为什么在这里?对此有一个字面上的答案。你们都在这里,是因为你们对威胁狩猎感兴趣。也许你已经做了一段时间,你喜欢这个社区。或者你是新手,不知道它是什么。又或者你听说威胁狩猎是你需要掌握的东西,你来这里是为了得到它。你希望 Rob 在你离开时把它交给你。这就是你们在这里的字面原因。

但这并不是你真正在这里的原因。你之所以从事这个领域、这个专业,并从事这个职业,是因为过去45年中发生的一系列事件。

从1960年代开始,米国政府意识到他们遇到了一个问题。系统不再是单用户的了。我们突然有了多个用户,并且出现了资源共享。他们很早就意识到这是个问题,如果两个用户同时使用系统,他们可能会看到彼此的东西。他们对此进行了深入研究。到1972年,詹姆斯·安德森(James Anderson)写下了我认为是这个主题的开创性论文。他非常正确地推测,我们正在构建的东西无法自我防御。他在1972年就意识到了这一点。如果你还没读过这篇论文,那真是不可思议。幻灯片底部有一个来源。他是一名气象学家。他了解系统的工作原理。他了解推力和拉力,随着事物变得相互关联,他可以看到未来。这是一篇很棒的论文。他谈到了 CPU 寄存器彼此之间不是私有的这一事实。他预测了缓冲区溢出。我们在1972年就知道了所需要知道的一切。

政府确实开始着手解决这个问题。到1980年,他进一步提出,我们需要开始审计用户在系统上的操作。他写了一篇关于它的论文,名为《计算机安全威胁监测和监视》。这也是我们这个领域的开创性论文。正是这篇论文开启了你们今天的职业生涯。同样,他预测了我们将要做的一切。他知道我们需要审计记录。他知道我们需要人来查看它们。他知道我们需要将它们集中起来。他知道日志丢失将是一个问题。请注意,他当时使用的系统只是勉强支持多用户。我们那时刚刚有了 Unix。还没有 Mac。没有 Windows。他们开始讨论需要进行的各种审计。

这里的每个方框大致代表学术文献或商业产品中出现的一个主题。他们建议我们尝试的第一种技术是人工分析。就是人类从日志中发现东西。不久之后,SRI 的 Dorothy Denning 开始谈论行为异常。很早就开始了。什么是正常的?我们如何确定什么是不正常的?我们能用统计学来做这件事吗?我们能使用自学习吗?我们能使用专家系统吗?所有这些都出现在80年代初期。到了90年代,我们已经开始研究我们今天认为的大事。对吧?神经网络、遗传算法、人工智能、数据挖掘。我们给了人们分析界面,以便他们可以轻松地点击、排序和查找。这听起来熟悉吗?我们在过去两天讨论过这个吗?从概念上讲,我们的先辈已经想到了这一点。

然后到了2000年代,我们开始将这一切结合起来,真正深入地讨论机器学习。看到这一切是如何发展的非常有趣。所有这些技术都有一个共同点。所有这些技术都旨在成为助手。它们旨在为人类指明方向。我把这称为 Elmer Fudd 理论。对吧?所以我们是人类。我们在外面狩猎。我们在寻找东西。这就是我们一直以来的概念。机器学习。这类概念真的是为了协助人类而设计的。事实上,对于任何曾经创建过 SOC 的人来说,你的 SOC 可能一开始看起来有点像这样。这实际上是我们在创建 Google SOC 时制作的东西。我们真的只是雇佣分析师来盯着日志,直到我们知道如何处理它们。这实际上就是我们职业生涯背后的最初目的。

因此,当我们阅读文献时,当我们以不同的方式看待这条时间线时,我们被分类,我们被赋予了名称,这就不足为奇了。James Anderson 将其称为活动安全官,听起来很酷。我想成为一名军官。我得到一个徽章,我有点像警察。有趣的是,在这个时期进入这个领域的许多人都是计算机操作员,其中许多是女性。今天在座的女性不是很多,我认为这对于另一次演讲来说是一个有趣的观察。我们开始看到审计员这个词,对吧?安全分析师诞生于80年代。我找到了一份工作,在一家不愿透露名字的公司担任安全分析师。这份工作已经存在很长时间了。快进到今天,我们开始看到安全管理员,这是 IT 管理员的一个变体。在2000年代,20世纪90年代末,我们发明了 SOC,一个由这些人组成的团队来完成这项工作。然后出于某种原因,我们发明了威胁猎人这个术语。这项工作基本上是一样的。在技术的辅助下,人类寻找坏东西。这就是今天威胁狩猎的本质。

那么,我们为什么不断重新发明这个概念呢?我有一个假设。这是一个构建得不太好的假设,可能没有太大的说服力。但我有这样一种感觉,多年来,大约每隔四到五年,就会有些事情不太对劲。我们没有检测到我们认为应该检测到的东西。于是我们重新开始。我们总是从分析师开始。但分析师需要数据。一旦你给他们数据,他们就有太多了。所以很自然地,我们为他们构建工具。我们为他们构建助手。然后事实证明,这也不奏效。我们知道人类可以做得更好。我们又回到了原点。但是当我们随着时间的推移来看这个问题时,当我们看到我们一直在给人们提供的智能辅助技术时,它从一些非常简单的东西开始。

你读过 Cliff Stoll 的《The Cuckoo's Egg》吗?如果你还没读过,这是你从现在到回家之前的家庭作业的一部分。他真的什么都没有。为了在故事中追踪黑客,我不想剧透,他做了什么,他设置了一个触发器。每当黑客登录时,他就把审计记录打印出来。我不是指打印到屏幕上,而是打印到打印机上。不是那种打印速度很快的激光打印机,而是一种非常缓慢地打印出攻击者所做的一切和攻击者所看到的一切的行式打印机。这也是 James Anderson 最初的建议。打印出审计记录,创建一个案例文件,交给一名人员阅读和审查。但你可以想象,做这项工作的人并不觉得这很有意义,而且它也不奏效。所以我们为他们发明了新技术。我们在80年代发明了带有 SQL 接口的数据库支持的 GUI,当规则被触发时,它会发送到寻呼机。我们变得更加复杂,到了2000年代,我们在 SIEM 中使用签名。我们建立了一个全天候运行的 SOC 来监控它。现在我们有了威胁狩猎工具。我们也有 SIEM。我们有数据科学,天知道还有什么。每隔五年左右,我们就会经历一次革命,试图改进智能辅助。

最近有一项来自 RAND 的研究,这听起来可能有点奇怪,但最近有一项来自 RAND 的研究估计了漏洞开发人员的职业生涯长度。这些人经常反复这样做并且很成功。他们认为从事这种工作的平均职业时间大约是四年。有几个原因。一是在这四年的时间里,他们完全用尽了自己的技能,找到了所有低垂的果实,下一个就难多了。这项工作也非常密集。我认为从认知科学的角度来看这个领域非常重要,因为如果你一直在做这项工作,工作强度真的很大,这也是人们退出的另一个原因。我认为我们的威胁猎人可能也是如此。在 Google,我想,在我的团队中,没有人在四年后不要求换工作。他们喜欢 Google,喜欢我们做的工作,想留在团队里,但他们想做威胁情报。他们想做取证。他们不想只是找坏人。工作变得重复。它变得无聊。助手不够有帮助。这是一个问题。如果你是一名管理者,正在建立你的 SOC,你必须知道你的员工不会待很长时间。四年可能就是你拥有的时间。这很令人沮丧,我很抱歉。但让我们展望未来,因为我认为,你知道,未来确实蕴含着相当宝贵的东西,我将在这一点上有些争议。我认为,最终,到2050年左右,我们将找到解决 James Anderson 最初提出的问题的办法。我们将拥有能够自我防御的系统。它们要么构建得更好,要么能够自我修复。这意味着,我们今天拥有的系统,机器依赖人类来保护它们,将变得越来越无关紧要。这最终是解决安全问题的方法。但这需要一段时间才能实现。我真的很有希望我们能做到。2016年8月,在 Black Hat DEF CON 上,Mayhem 团队赢得了 DARPA 网络大挑战赛。在两年的时间里,这个挑战赛要求这些团队建立一个网络推理系统,能够检测漏洞并修补它们。换句话说,一个能够自我修复的系统。他们确实有一个获胜者。不幸的是,当它与 CTF 中的人类对战时,表现并不出色,但它也在本周被安装在史密森尼博物馆,这非常令人兴奋。但我认为这就是未来,我们最终会弄明白的。问题是,人类在这个生命周期中扮演什么角色?你在这里的真正原因,你工作的真正意义,是一旦我们建立了一个能够学习的系统,我们将不得不教它我们所知道的一切。你为了理解威胁如何工作、如何防御系统、攻击是什么样子、攻击者如何工作、政府如何建立团队攻击其他系统而所做的所有工作,所有这些都将成为我们教授计算机自我防御的基础。这就是我们真正在这里的原因。与此同时,我们也要防御和追捕坏人。我要指出,这个终结者式的神奇未来将能够自己拼写。比我强。

我的 CEO 很喜欢说这样的话,我们将拥有智能助手,能够在我们前进的过程中为我们提供帮助。事实证明,你一直在构建它们。它们将开始变得越来越智能。现在,如果你对我们的助手说,"OK, Google,什么是 Burger King",它可能不会读出你期望的内容。但它会变得更加智能,它们会更有帮助。想象一下,能够说,"OK, Splunk,我被 APT28 入侵了吗?顺便看看 APT29",它会回答:"不,你没有被入侵,我已经下载了所有的威胁情报。我已经将其纳入防御体系,如果我看到任何东西,我会告诉你。"我们可能不会与它交谈,但你可以大致了解这些智能助手未来会做什么。

让我们谈一谈 Google。我将用剩下的时间谈谈 Google 的威胁狩猎。我们的检测管道可能看起来并不那么与众不同。我们每天摄入数百 GB 的数据,并将其长期存储在大型数据存储中。我认为,在威胁情报数据和日志数据之间,我们可能至少有一个 PB,也许有两个。在此之上,我们定期运行许多引擎系统。静态规则、高级模型、一些机器学习、一些统计分析。我们也测试所有东西。我一会儿会谈到这一点。

事件会弹出,人类会查看它们,我们用数据丰富它们。大约80%最终出现在分析师面前的事件已经用你想知道的一切数据进行了丰富,以便作为人类确定这是否是坏事。举个例子,假设你在机群上有一个二进制文件执行,AV 触发了它。我们显然会收到 AV 警报。我们知道它执行了。我们会抓取该二进制文件的副本。我们会将其传递给二进制管道系统,例如 VirusTotal。我们会知道关于用户的一切,用户在哪里,机器在那里多长时间了,机器是否打了补丁。所有这些数据最终都会呈现在分析师面前,这样他们就可以花最少的时间做无创造性的工作,确定系统是否被入侵了。

正因为如此,这些富化系统,这些基于原始数据进行检测的系统,实际上就是今天正在构建的智能助手。当我们谈论机器学习时,这就是我们今天希望机器提供帮助的地方。我们希望它们能够协助我们做出判断并为我们指明正确的方向。

从团队的角度来看,我们的布局如下。我们有一个威胁分析团队。我们有一个安全监控工具团队。这些是可以存储 PB 级数据的大型基础设施项目。我们有一个安全监控团队。这不是一个 SOC,但它可能就是你认为的 SOC。我们借用了 James Anderson 的这种语言,监视的概念,而不仅仅是检测。这就是狩猎的团队。这也是对检测管道产生的事件进行分类的团队。我们有一个数字取证团队,我们有一个事件管理团队。我们明确划分职责,以便了解我们需要多少人。但实际上,我们执行的许多操作都是跨职能的。

但这可能是我们意识到的最重要的事情,那就是你只需要狩猎一次。我们的分析师在深入研究狩猎时是这样考虑的。他们在做研究。他们试图了解一些新事物。也许是了解 Windows 10 上与 Windows 8 和 Windows 7 相比存在哪些新的 Windows 持久化机制。他们会建立假设。他们会狩猎,他们会迭代,直到狩猎正常工作,直到我们清除了积压,了解机群是否被入侵。然后他们会编写一个真正的检测器,可以一直运行。他们还会为它编写测试。这里的想法是,你永远不应该有信号腐烂。你应该始终知道你的检测是否按预期工作。这是一个循环往复的过程,但这意味着我们永远不会多次进行狩猎。除非我们必须针对新环境进行狩猎。

因此,对于那些拥有收购另一家公司并保留一些旧基础设施的公司,重新进行狩猎实际上是一件很好的事情。要么了解它是预装的,要么确认它是干净的。否则,我们将使用这种新的检测开发周期,并用于抽查,有时也用于培训。

我们有三种狩猎场,正如我所称呼的那样。我们当然有存储原始数据的大型存储库,我们将使用类似 SQL 的接口进行狩猎。我们会在其他工具中处理它。你已经听说过其中的一些工具。DNS 日志、文件监控、用户行为,所有这些在历史记录中占据一席之地的东西都非常适合手动狩猎。

但是因为这些,在第二类中,因为检测系统会产生如此多的警报,如此多的东西,我们实际上会在我们非常有信心绝对放在分析师面前的内容和我们认为置信度较低的内容之间做出明确区分。因此,监控团队实际上会花大量时间查看这种嘈杂的混乱。在这里,我们真正看到了他们特定领域的创造力。喜欢 NetFlow 的人会被吸引到那里。喜欢 Windows 的人会被吸引到那里。他们通常会在查看这些嘈杂数据时使用一些技巧。一旦你能在嘈杂的数据中找到东西,你就可以迭代使检测器变得更好。

最后,我们有 GRR。它之前在内存狩猎的上下文中被提到过。但我们真的认为 GRR 是我们网络上最强大的武器之一。它是一个基于代理的系统,最初设计用于实时取证。我们也有需要对巴西的机器进行取证的问题,无法获得运输服务以获取硬盘。GRR 已经在机群上部署了七年。它相对稳定,可以在 Linux、Mac 和 Windows 上运行。我们也将它用于各种狩猎。它有一个狩猎界面。我不打算在这里深入讨论这个界面,尽管我去年做过,如果你想查看那个演讲的话。但我们几乎可以在机群中使用 GRR 进行任何类型的狩猎。我会在一两张幻灯片中谈到其中的一些内容。

我提到过安全监控团队。这实际上是我们尝试打造一个全自动 SOC 的努力。我提到,几乎 80% 最终出现在分析师面前的内容都已经用数据进行了丰富。我们还有大量事件是由机器自动解决的。如果你有一些非常普通和常规的东西,我们不会太担心。

因此,安全监控团队将时间分成两组活动,40% 的时间用于我喜欢称之为战术监控的工作,这是运营。这些都是非常任务驱动的事情,可以在一个班次内完成:事件分类、在这个预处理数据集中狩猎,甚至根据特定的情报对机群进行检查,以了解我们是否被某些特定的东西入侵了。

另外 40% 的时间,他们会关注特定技术的项目。Google 有很多技术。我们有 Windows、Linux、Mac、移动设备。我们正在做一个叫做云的东西。我们有一个非常大的 Linux 机群。因此,我们实际上将这 40% 的时间的责任分配给了这些不同的平台。这使得分析师能够在该领域成为专家。他们会知道关于 Linux 持久化的一切,或者关于 Mac 持久化的一切。因为我们处于这样一种情况,所有这些平台或多或少都得到同等管理和对待。正如我们从经验中知道的那样,我们的对手也是如此。他们会专注于吸收所有出现的特定威胁情报。他们会根据这些数据开发检测器。他们会进行这种假设驱动的狩猎,通常是每月到每季度一次,而不是一直进行,因为正如我们从之前的演讲者那里听到的那样,它非常密集。他们还会大量致力于其领域内的自动化和测试。通过这样做,了解我们拥有多少平台,我们可以了解我们需要多少人,我们可以了解他们需要留出多少时间来进行这种创造性的狩猎并让我们不断前进。

你会注意到,这些加起来不到 100%。Google 有一个神话般的 20%,你可以随意支配,房间里有三个人,我不会告诉他们这并不存在。好的。我确实想谈谈我们可能进行的一些狩猎活动。其中一些内容会与你在过去两天听到的内容重叠。让我们举一些我们可能使用存储的原始数据做什么的例子。再次强调,这些数据的接口是类似 SQL 的接口。如果你曾经使用过 Google 的产品,有一个叫做 BigQuery 的产品,它最类似于那个。

通常,我们会建立一个假设,我喜欢 DNS 数据,所以我要挑几个来讲。奇怪的是,攻击者仍然在使用 DynDNS 主机名作为他们的 C2,他们这样做是为了在基础设施必须移动时可以轻松移动它指向的位置。我们在这里使用的方法当然是比较公司网络上发生的 DNS 查询,我们拥有所有这些查询。自 2009 年 9 月以来,在 Google 上发出的每一个 DNS 查询。我们保存所有这些数据。在这次特定的狩猎中,你可以采取下面列出的列表,这是一个公开列表,过滤掉那些垂死的 DNS 主机名,并弄清楚为什么你网络上的任何人会使用它们。这是我们可能进行的一种狩猎。

类似地,我们过去在这方面取得了很好的成功,就是拿一大块数据,可能是 60 天的 DNS 查询日志,排序以找到第一次出现的东西。也就是说,它们不经常发生。Facebook 经常发生。Google 经常发生。但像 BananaTomatoKiwi.com 这样的东西可能在 60 天内第一次被看到。可能是值得关注的东西。我们实际上使用这种方法发现了二次和三次持久化植入,这非常有趣。

接下来是 GRR 以及我们如何在机群中进行狩猎。这里有一些我喜欢做的事情,特别是如果我们进入一个新环境,比如我们刚刚收购的公司。我们会部署 GRR。我们会有一个基本的假设。也许他们留下了一些非常常见的伪造物。横向移动,例如 At Jobs。也许我们会通过收集所有预取文件来找到他们工具执行的证据。这些文件实际上非常小。你可以为整个机群收集它们,用 bash 脚本处理它们,了解在你的机群上执行了什么,并找到异常值。这是一种非常基本的技术,在十次中有九次,不幸的是,我发现它非常直截了当。你可以对运行键以及 Mac 上的启动代理做类似的事情。在维护良好的小型机群上,例如只是你的服务器环境,这实际上可以很好地工作。一旦你涉及到台式机和笔记本电脑,就是一场噩梦。人们安装了各种各样的东西。

另一个噩梦场景是,我们曾经有一个很棒的假设,我认为它是基于一份情报报告,认为对手将他们的二进制大对象存储在注册表项中,使注册表项变得非常大。所以我们想,如果我们只是遍历并找到所有在其中包含二进制数据的大型注册表项,下载它们,并弄清楚它们有多糟糕,会怎样?我记得当时想,我们可能不会找到超过10个或20个。事实证明,几乎每个相机软件,出于某种原因,都将其二进制大对象存储在注册表中。这是一场彻底的灾难。所以这是我们选择不自动化、选择不再使用的狩猎的一个例子。但这是一次不错的尝试,看看我们是否能找到我们要找的东西。

最后,实际上我还有两个例子。这里有一个我们做过并自动化且效果很好的绝佳例子。在机群上执行的任何二进制文件都会集中收集。我们这样做的方式是从检测管道中深入了解已执行的内容。如果我们以前从未见过某个文件,我们会使用 GRR 获取该文件的副本。然后我们会将其传递给二进制管道。VirusTotal 是我们拥有的二进制管道,但我们还有其他管道。我们会试图了解它是好是坏。如果它是坏的,我们会把它交给分析师来分类。我们为所有平台 - Linux、Mac 和 Windows 都这样做。我应该提到,GRR 是开源的。如果你在 Bing 上搜索 GRR,你就会找到它。我实际上不知道它在他们的排名中处于什么位置,但大概在第一页上。从事这项工作的团队实际上做了很多公开演讲。还有其他团队公开谈论他们使用 GRR 的情况。所以如果你对此感兴趣,这些资料肯定是可以获得的。但这实际上是一个很好的例子,说明了一些易于自动化且结果保真度相当高的事情。因此分析师查看它时不会感到疲惫。

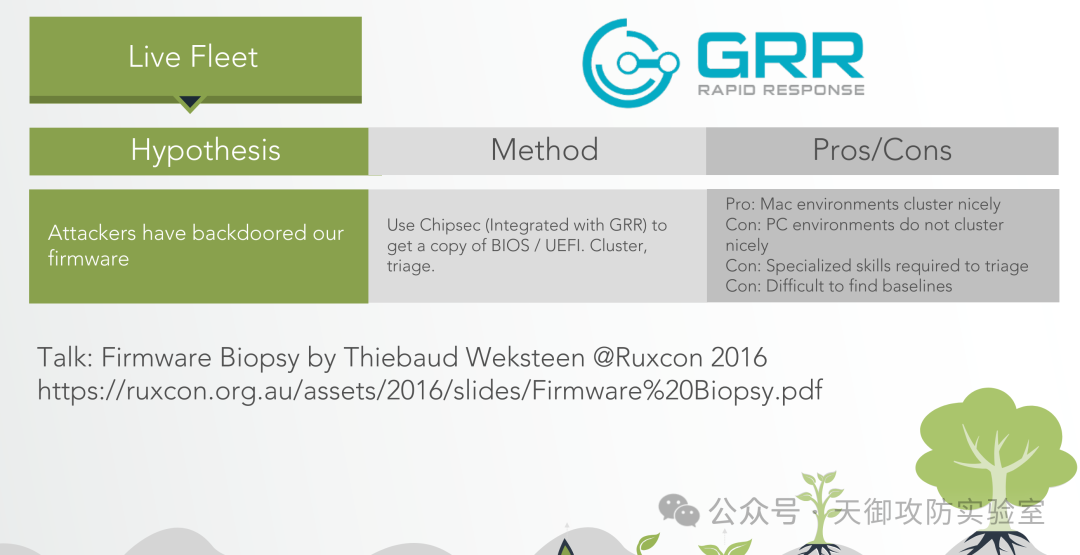

最后,这里有一个狩猎的例子,当团队提出它时,我认为这是一个非常愚蠢的主意,因为我认为你永远不可能做到这一点。他们所做的是集成了一个叫做 ChipSec 的东西。这是一个开源项目,本质上使你能够获得 BIOS 或在机器上运行的 UEFI、EFI 的副本。在为此辛苦工作了一段时间后,他们成功让它运转起来。有趣的是,我们所有的假设都被证明是错误的。我曾认为,也许一个维护良好的 Mac 机群可能只有一个版本的固件,因为苹果非常细致地确保不会有太多版本。事实上有很多。但它们很好地聚集成了大约八九个集群。所以你可以看到,显然没有一个看起来不寻常的异常值。PC 环境,绝对是一场灾难。PC 上的固件,根本无法获得一致性,实际上也无法验证你看到的是否合法。制造这些硬件的人没有积极参与确保我们可以验证它并确保它是安全的。这是一个非常困难的问题。如果你感兴趣,执行这次特定狩猎的团队由 Thibauld Wechstein 领导,去年秋天在 RuxCon 上发表了演讲,在网上可以找到。他们使用的所有软件都已开源,所以如果你感兴趣,可以获得。我认为对大多数团队来说,这不是一次值得花时间的狩猎。但如果你是一名顾问,你能想出如何做到这一点,你可能可以向每个组织收取10亿美元,只是来验证他们的机群。

还有一些其他的事情让我在狩猎时感到非常高兴,虽然我从来没有机会做任何真正的事情,除非我休假然后在休假期间工作,但去年我谈到了使用 GRR 和 Yara 对内存进行狩猎,之前有人提到过,所以如果你查看去年的峰会,你会看到。我们在这方面取得了很好的成果。我们可以在整个机群上大规模运行 YARA 签名。我们在用户的最小交互下做到了这一点。事实上,唯一注意到我们这样做的用户恰好是一名 Chrome 开发人员。

我们还可以使用 Rekall 做大量内存狩猎,这使我们能够获得一些更相关的结构,而不仅仅是在机群中进行字符串匹配。

所以我的建议是,研究你的历史。研究你的历史,因为我们的祖先实际上已经想出了很多非常有趣的东西。如果你阅读文献,特别是20世纪80年代来自 SRI 和政府的文献,你会发现一些非常有趣的东西,也许还有一些有用的宝石。我还想说,为你的未来做准备。管理者们,记住这种四到五年的周期。我现在的工作已经做了15年,我非常投入我所在的地方。如果你正在建立一个 SOC,你知道两年后你就会离开,也许你不会考虑这个,但总有人会的。所以要考虑人才周期。如果我们像种庄稼一样培养人才,请记住,在他们职业生涯的某个时刻,你还必须帮助他们转型。考虑一下你如何在你的 SOC、你的监控团队中分配时间。我们喜欢40-40,神话般的20法则。狩猎一次,然后自动化,非常仔细地选择你的工具,非常仔细地选择使用它们的案例。

参考资料:

https://www.youtube.com/watch?v=ByiSFI9D1As

如有侵权请联系:admin#unsafe.sh