本文介绍WiFi芯片中的一个高危漏洞——Kr00k,即CVE-2019-15126。

Kr00k漏洞是Broadcom和Cypress WiFi芯片中的安全漏洞,攻击者利用该漏洞可以部分解密WPA2加密流量,泄露无线网络数据包中的数据。因为Broadcom和Cypress WiFi广泛应用于手机、平板、笔记本和IOT设备中。根据初步估计,有超过10亿设备受到该漏洞的影响。

研究重点关注使用CCMP模式的WPA2协议来保证数据的机密性和完整性。

当客户端设备与AP建立连接时,初始阶段叫做association。在本研究中有两个相关的概念——disassociation和reassociation。disassociation和reassociation在很多情况下会出现,比如:当客户端从一个WiFi AP漫游到另一个AP时,由于信号感染或用户关闭了设备上的WiFi。

Associations和disassociations是由管理帧管理的。由于管理帧是未经过加密和认证的,因此攻击者可以通过伪造管理帧来触发disassociation状态。

在WPA2中,安全通信是通过4次握手来实现的,4次握手确保了客户端和AP的多方认证,比如确认了Pre-Shared Key (预共享密钥,PSK)即WiFi密码。在4次握手中,客户端和AP会构造和安装保证数据机密性和完整性的加密密钥。其中一个密钥是PTK (Pairwise Transient Key),PTK会被分割为不同的key来实现不同的目的。与Kr00k漏洞相关的一个key是128位的TK (Temporal Key),TK用于在客户端-ap会话中加密传输的多播数据帧。

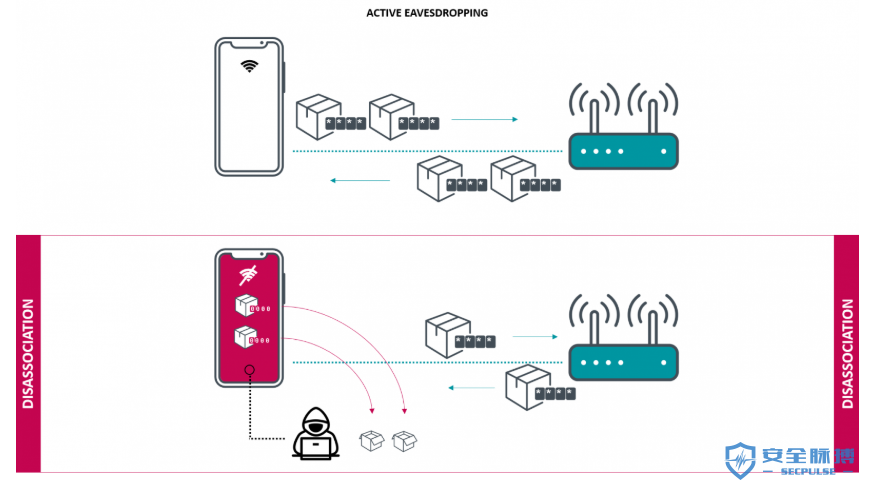

图1 Kr00k漏洞

图1中给出了漏洞的概述。当WLAN会话disassociated (1)后,保存在Wireless Network Interface Controller (WNIC) Wi-Fi芯片的session key (TK)就会被清0(2),这是正常的行为,因为在disassociation后不会再传输额外的数据。但研究人员发现芯片Tx缓存中的数据帧都会在用全0key加密(3)后被传输(4)。

攻击者可以通过手动触发disassociation来实现漏洞利用。因为disassociation可以由于未加密和认证的管理数据帧来触发, 因此漏洞利用是可能的。研究人员猜测可能还有其他的方法或事件可以触发Kr00k。

非授权的读-数据解密

Disassociation发生后,芯片Tx缓存中的数据就会用全0 TK加密和传输。攻击者可以获取这些数据帧,并解密。这些数据中含有上kb的敏感信息。而且攻击者就算没有连接到WLAN,也可以使用WNIC的监控模式来发起攻击。

通过重复触发disassociations,攻击者就可以获取更多的数据帧。

因此,攻击者就可以获取含有潜在敏感数据的网络数据包,包括DNS, ARP, ICMP, HTTP, TCP, TLS包。

注:TLS由于提供了额外的一层加密,因此不受到该攻击的影响。

利用Kr00k获取的WLAN流量

KRACK和Kr00k比较

通过以上描述,发现KRACK和Kr00k是相关的。这两个攻击都可以实现数据的未授权解密。Kr00k是全0 TK reinstallation的可能原因。

考虑到Broadcom芯片广泛应用于WiFi设备中,Cypress应用于IoT设备中,研究人员粗略估算目前有超过10亿设备受到影响。

研究人员发现以下设备受到Kr00k漏洞的影响:

-

Amazon Echo 2代

-

Amazon Kindle 8代

-

苹果 iPad mini 2

-

苹果 iPhone 6, 6S, 8, XR

-

苹果 MacBook Air Retina 13-inch 2018

-

Google Nexus 5

-

Google Nexus 6

-

Google Nexus 6S

-

Raspberry Pi 3

-

三星 Galaxy S4 GT-I9505

-

三星 Galaxy S8

-

小米Redmi 3S

-

Asus RT-N12

-

华为 B612S-25d

-

华为 EchoLife HG8245H

-

华为 E5577Cs-321

研究人员称未在Qualcomm, Realtek, Ralink, Mediatek的WiFi芯片中发现该漏洞。目前Broadcom和 Cypress已经发布了固件补丁给相关厂商。研究人员建议用户尽快安装相关补丁。

Kr00k – CVE-2019-15126是一个严重的安全漏洞,影响可能超过10亿设备,会导致敏感数据泄露和发起新的攻击。

完整报告参见:https://www.welivesecurity.com/wp-content/uploads/2020/02/ESET_Kr00k.pdf

本文作者:ang010ela

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/124362.html

如有侵权请联系:admin#unsafe.sh