在上周举行的NDSS 2020大会上,来自密歇根州立大学、内布拉斯加州林肯大学和美国圣路易斯华盛顿大学以及中国科学院的演进人员对SurfingAttack举行了演示。SurfingAttack攻击是一种黑客技术,可以通过编码在超声波中的语音命令悄悄地激活手机等移动设备的数字助手。该技术可以用于多种攻击场景,如打电话、读文本信息等。

随着人工智能和自然语言处理技术的发展,声音是当前许多人机交互的主要手段,比如Siri、Alexa、Google助手等等。研究表明此类手机助手可能会受到信号注入的攻击。而除了空气以外,声音还可以通过其他方式来传播,比如通过一些材料。

研究人员提出了一种新的攻击方式——SurfingAttack,攻击者可以通过声音在不同固体材料的传播来与语音控制的设备进行多轮交互。通过这种交互,SurfingAttack攻击就可以劫持SMS消息、进行诈骗等。

SurfingAttack工作原理

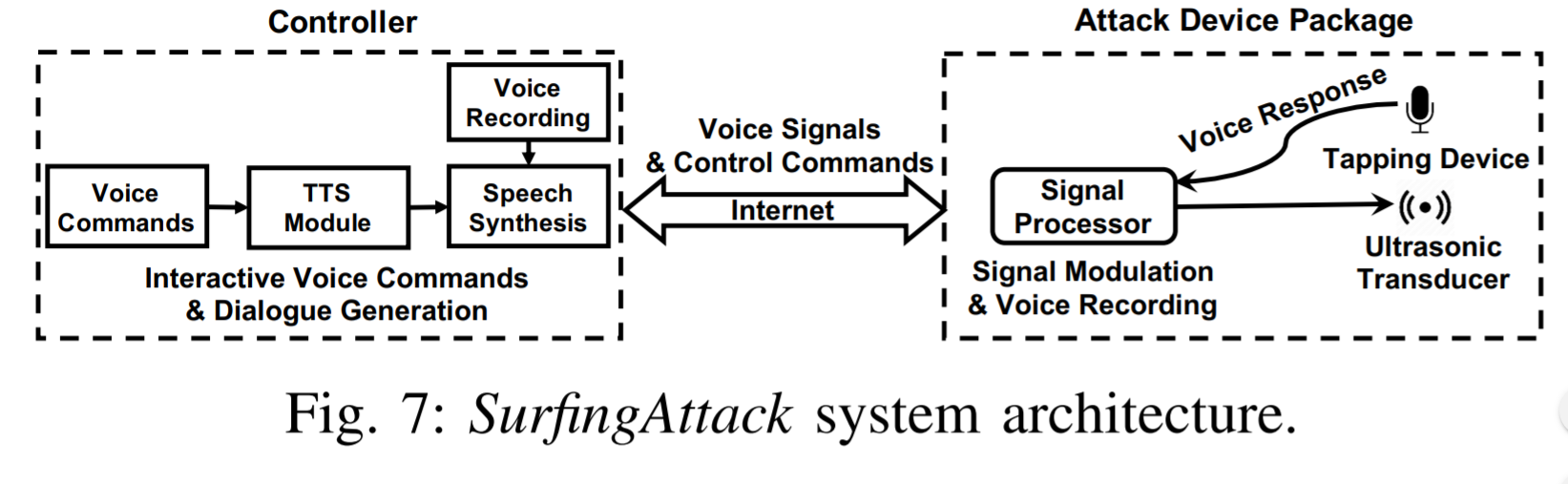

SurfingAttack的攻击端负责交互式的语音命令和对话生成器组成,负责生成与被攻击设备进行交互的语音命令。

攻击者可以做什么?

攻击者利用SurfingAttack攻击可以:

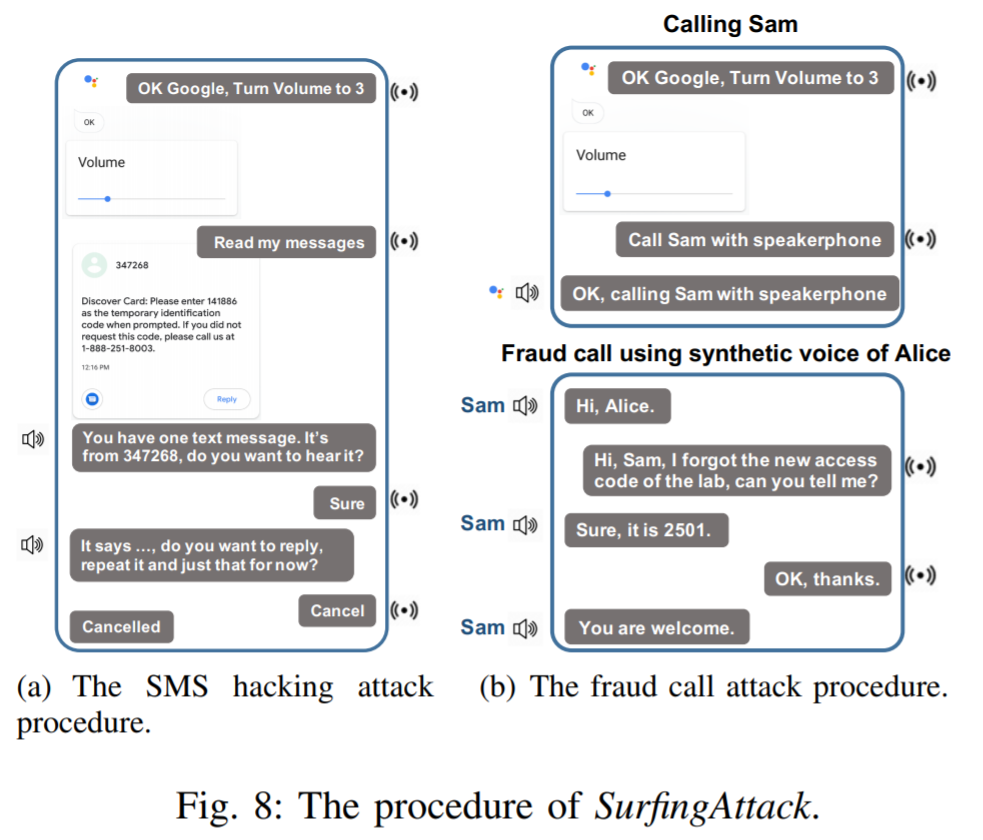

· 使用手机拨打欺诈电话;

· 提取SMS验证码;

· 使用语音数字助理与设备进行交互等。

具体攻击步骤如下所示:

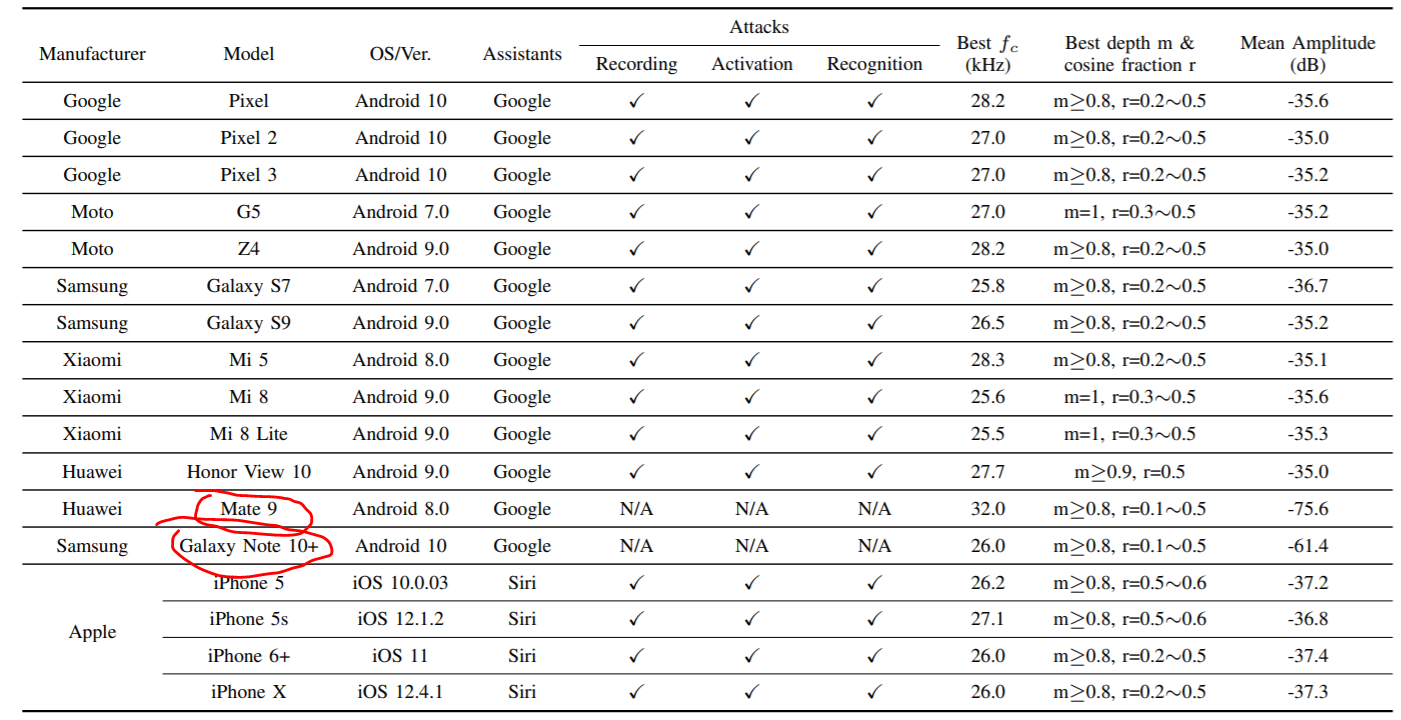

受影响的设备

研究人员对17款设备举行了测试,其中13台设备运行的安卓系统的数字助手,4台设备的是苹果系统的Siri。测试发现15款手机在3种桌面上受到该攻击的影响,但研究人员认为受影响的设备不至于以下设备,而且硅橡胶保护的手机也受到该攻击的影响。三星Galaxy Note 10+和华为Mate 9不受到该漏洞的影响。

如何应对SurfingAttack?

最后,研究人员给出了一些预防和应对SurfingAttack攻击的建议:

· 注意放置在桌子上的手机设备;

· 减少手机与桌子的接触面;

· 在手机触摸桌面前,将设备放在柔软的编织物上;

· 使用较厚的手机壳,比如由木材等不常见的材料制成的手机壳。

· 如果你使用的是安卓系统,锁定锁定屏幕个人结果(或使用语音匹配解锁)

· 在锁定屏幕上禁用语音助手,不用手机时注意锁定设备。

论文下载地址:https://surfingattack.github.io/papers/NDSS-surfingattack.pdf

本文翻译自:https://surfingattack.github.io/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh