CrushFTP公司周一表示,其文件传输服务器软件CrushFTP存在零日漏洞,并且已遭攻击者利用。该漏洞已在最新版本中得到修复,CrushFTP提醒用户立即进行修补。

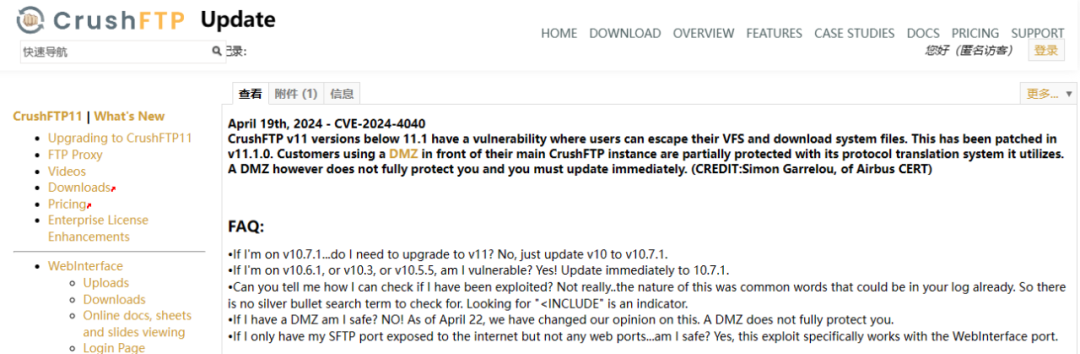

该漏洞(CVE-2024-4040)由Airbus CERT的Simon Garrelou发现并报告。据了解,任何经过身份验证或未经身份验证的用户都可以通过WebInterface检索不属于其虚拟文件系统的系统文件,并且后续有攻击升级的风险。CrushFTP目前已在10.7.1和11.1.0版本中将之修复。

该漏洞的性质导致用户难以检查是否遭到利用,CrushFTP发言人称他们目前尚未听说有用户报告受害,但相信已经有一些未及时更新的用户受到影响,只是他们自己还没有意识到:

“我们已经看到已打补丁的用户遭到对该漏洞的探测。假如他们没有更新,重要的配置信息已被窃取。我们再次强调,客户需要尽快更新,或者阻止所有IP(除了已知可信IP,并以白名单模式运行)。”

根据Censys的数据,目前有超过9600个公开暴露的CrushFTP主机,主要集中在北美和欧洲地区。网络安全公司CrowdStrike称他们的团队已观察到该漏洞有针对性的在野利用,另外还指出有多个美国实体受到影响,并表示这可能是出于政治动机的情报收集活动。

值得注意的是,文件传输工具是黑客非常感兴趣的目标,2023年就有两起重大安全事件涉及文件传输工具MOVEit和GoAnywhere,当时曝出的0day漏洞使数千家组织面临风险。

编辑:左右里

资讯来源:crushftp、helpnetsecurity

转载请注明出处和本文链接

﹀

球分享

球点赞

球在看

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458551587&idx=2&sn=ad2e7ca13d3c5f5590d9e51191f1357d&chksm=b18db5a986fa3cbf4e6bfd3c1c06ae327498f64ee737216f7708c8ea3569e11bd9605f097712&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh